Questões de Concurso

Comentadas para tecnologia da informação

Foram encontradas 1.648 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Com relação ao tema, considere as proposições:

A assinatura digital torna o documento eletrônico sigiloso.

PORQUE

O sigilo do documento eletrônico poderá ser resguardado mediante a cifragem da mensagem com a chave pública do destinatário, pois somente com o emprego de sua chave privada o documento poderá ser decifrado. A integridade e a comprovação da autoria são as principais características do uso da certificação digital para assinar um documento.

É correto afirmar que

I. analisar todos os pacotes de dados que passam pela rede de forma a se obter uma análise detalhada de largura de banda, testar e diagnosticar conexões da rede e filtrar o tráfego da rede por endereço IP, para ver quais computadores são responsáveis pela maioria do tráfego. II. examinar o tráfego da rede em busca de ameaças que gerem padrões incomuns de fluxo de dados como ataques DDoS, alguns tipos de malware, violações de privacidade, etc.

Para realizar as ações listadas em I e II devem ser utilizadas, correta e respectivamente, ferramentas do tipo

− apenas usuários autorizados tenham acesso aos recursos; − os usuários tenham acesso apenas aos recursos realmente necessários para a execução de suas tarefas; − o acesso a recursos críticos seja bem monitorado e restrito a poucas pessoas; − os usuários estejam impedidos de executar transações incompatíveis com sua função ou além de suas responsabilidades.

Para isso, a organização deve implantar

(...) a estrutura federativa brasileira estabeleceu-se, desde a República, com uma disfunção entre um formato político-administrativo pensado e desenvolvido para acomodar a representação das diferenças territoriais e a perspectiva de manutenção de uma unidade que deveria ser preservada a qualquer custo. Essas tensões encontram-se até hoje presentes na estrutura federativa brasileira.

CASTRO, I. E. Geografia e Política: território, escalas de ação e instituições.

O Brasil apresenta uma história de forte tradição centralizadora e de alianças dos grupos estaduais e municipais com o poder central.

Considerando-se esse fato, o que é necessário ocorrer para que o federalismo brasileiro possa ser, entre os entes federativos, menos competitivo e mais cooperativo?

No SCRUM, o Backlog da Sprint é “um conjunto de itens do Backlog do Produto selecionados para Sprint, juntamente com o plano para entregar o incremento do produto e atingir o objetivo da Sprint” (Schwaber e Sutherland, 2017).

Durante a Sprint, quem pode alterar o Backlog da Sprint?

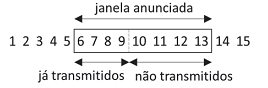

Uma janela deslizante do lado emissor de uma conexão TCP, com o tamanho de segmento máximo (MSS) igual a 1460, onde nenhum dos segmentos enviados foi reconhecido ainda pelo receptor, não tendo havido nenhum time-out, está com seus segmentos no seguinte estado:

Considerando-se que o número inicial para o primeiro

byte é 1037, qual número de sequência corresponde a

um segmento que deve ser transmitido nesse momento?

O gerente de sistemas pediu que o analista fizesse um backup diferencial.

Sendo assim, ele deve fazer um backup também chamado de

Considerando o que prescreve o Cobit 5, há uma distinção entre governança e gestão.

Na área de operação e serviços de TI, a diferença entre governança e gestão reside no fato de que é preciso que a primeira

Preocupado com os custos e o cronograma de uma obra sob sua gestão, e considerando que o desempenho até a data presente não se alteraria para o futuro, um gerente de projetos resolveu utilizar as técnicas preconizadas no PMBOK (6ª edição) e levantou as seguintes informações para a data presente:

i) Orçamento aprovado para as atividades agendadas até a data presente - R$ 850.000,00

ii) Despesas efetivamente realizadas para a realização do trabalho previsto e concluído até a data presente – R$ 680.000,00

iii) Valor do trabalho previsto e concluído até a data presente - R$ 720.000,00

O gerente analisou essas informações e concluiu que o cronograma está