Questões de Concurso

Comentadas para analista judiciário - análise de sistemas de informação

Foram encontradas 320 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

<dependency> <groupId>org.springframework .boot</groupId> <artifactId>spring-boot-starter-data-jpa</artifactId> </dependency > <dependency> <groupId>org.postgresql</groupld> <artifactId>postgresql</artifactId> </dependency >

Tais configurações foram inseridas corretamente no arquivo

class Calcula def self.soma(x,y)

puts (x+y) end def self.soma(x,y,2Z) puts (x+y+z) end

end

Considerando um ambiente de testes em condições ideais,

I Treinar o modelo ajustando os atributos, parâmetros de treinamento e algoritmos até que o modelo produza os resultados desejados. A validação é realizada comparando-se as predições com os resultados reais.

II Monitorar os resultados das predições para verificar se o modelo continua generalizando. Se houver uma diminuição significativa na capacidade de predição do modelo, este deve ser treinado novamente com novos dados ou até mesmo os algoritmos, atributos e parâmetros de treinamento devem ser ajustados.

III Definir o objetivo do aprendizado de máquina, estruturar o modelo que será o responsável por realizar as predições e adequar os dados para os algoritmos selecionados.

IV Verificar se o modelo generaliza. No caso de o modelo não generalizar, deve-se retornar para as fases anteriores ou até mesmo para a fase inicial. Se generalizar, o modelo já pode seguir para a produção.

A ordem sequencial correta das outras fases é:

- ser ...I... , permitindo que novos conteúdos possam ser incorporados e novos problemas possam ser abordados, sem perder a integridade e a consistência. - estar ...II... , estruturas e regulamentos pertinentes. - ser ...III..., com os componentes principais e seus relacionamentos identificados, de forma a maximizar a consistência e permitir a automação dos processos.

As lacunas I, II e III são, correta e respectivamente, preenchidas por

"Realizar o controle integrado de mudanças”

— Similaridades entre as ferramentas 1 e 2 para a configuração de workflow: os arquivos são escritos em YAML e armazenados no repositório; workflows incluem um ou mais jobs; jobs incluem um ou mais passos ou comandos individuais; passos ou atividades podem ser reutilizados ou compartilhados com a comunidade.

— Diferenças principais ao se fazer a migração da ferramenta 1 para a ferramenta 2: o paralelismo de teste automático da ferramenta 1 agrupa automaticamente os testes de acordo com as regras especificadas pelo usuário ou informações históricas de tempo e essa funcionalidade não está incorporada na ferramenta 2.

— Ao fazer a migração de workflows: a ferramenta 1 define workflows no arquivo config. yml, que permite configurar mais de um workflow. A ferramenta 2 requer um arquivo de workflow para cada workflow e será necessário criar um novo arquivo de workflow para cada workflow configurado em config. yml.

Pelas características apresentadas, as ferramentas 1 e 2 correspondem, correta e respectivamente, a

De acordo com o que dispõe a Lei estadual nº 16.397/2017, que disciplina a organização do Poder Judiciário do Estado do Ceará, os denominados serviços do foro extrajudicial

Aquele que comprovar insuficiência de recursos poderá obter a orientação jurídica e a defesa, em todos os graus, judicial e extrajudicial, dos direitos individuais e coletivos, de forma integral e gratuita,

Considere as seguintes situações:

I. Francisca deseja homologar uma decisão estrangeira no Brasil.

II. O Presidente da República deseja propor ação direta de inconstitucionalidade para que determinada lei federal seja declarada inconstitucional.

III. Carlos deseja impetrar habeas data contra ato de Ministro de Estado.

IV. Filomena deseja impetrar mandado de segurança contra ato do Procurador-Geral da República.

Considerando apenas as informações fornecidas, a competência para processar e julgar, originariamente, as situações acima referidas é, respectivamente, do

De acordo com esse mesmo Código, João

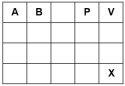

A cor com a qual deve ser pintado o quadradinho marcado com um X é:

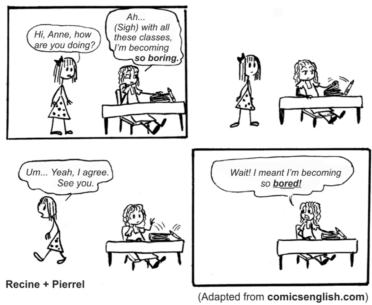

Considere a ilustração abaixo.

No primeiro quadrinho, “(Sigh)” indica que a personagem Anne está

Consideradas as relações de sentido estabelecidas pelo contexto, substituindo “Chegara" por “Cheguei”, os verbos sublinhados assumirão as seguintes formas:

O termo sublinhado assinala, no contexto, uma