Questões de Concurso

Comentadas para analista censitário de geoprocessamento

Foram encontradas 357 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

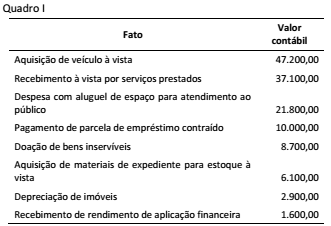

Considere as informações apresentadas no Quadro I a seguir, extraídas dos registros contábeis diários de uma entidade do setor público:

A partir das informações do Quadro I e das disposições do

MCASP quanto ao registro de transações no setor público, as

transações que NÃO tiveram efeito no patrimônio líquido da

entidade totalizam:

No início do mês de dezembro de 20x5 uma entidade pública adquiriu dois equipamentos eletrônicos para uso nas atividades da entidade, no valor de $ 9.500,00 cada, sendo um para uso imediato e outro para reserva em caso de defeito do primeiro. A vida útil estimada desses equipamentos é de 3 anos. O contrato de compra previa que o pagamento do fornecedor se daria em duas parcelas, uma até 31/12/20x5 e a outra até 31/01/20x6.

Para fins de reconhecimento desse item no ativo, conforme as regras do Manual de Contabilidade Aplicada ao Setor Público (MCASP), devem-se registrar:

Um dos objetivos da Contabilidade é o controle do patrimônio das entidades, sejam de caráter público ou privado.

Para reconhecimento como elemento patrimonial das entidades do setor público, a 6ª edição do Manual de Contabilidade Aplicada ao Setor Público recomenda que:

O número de balas de menta que Júlia tinha era o dobro do número de balas de morango. Após dar 5 balas de cada um desses dois sabores para sua irmã, agora o número de balas de menta que Júlia tem é o triplo do número de balas de morango.

O número total de balas que Júlia tinha inicialmente era:

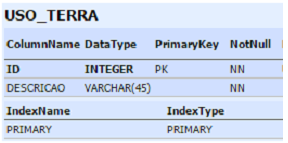

Observe a figura a seguir, que ilustra a estrutura da tabela USO_TERRA criada por Lucia em um Banco de Dados MySQL 5.7.

Para inserir dois registros na tabela USO_TERRA, Lucia deverá

executar o comando:

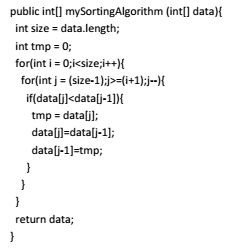

Considere o seguinte algoritmo, responsável por realizar a ordenação de um array de dados.

Podemos afirmar que o método de ordenação utilizado pelo

algoritmo é o:

Para projetar algoritmos eficientes um desenvolvedor deve estar preocupado com a complexidade deste algoritmo, desde sua concepção.

Considere a seguinte função T(n) que mede os recursos (ex. tempo de execução) que um algoritmo necessita no pior caso para processar uma entrada qualquer de tamanho n:

T(n) = O(log(n))

Sabendo que O(log(n)) é a ordem da complexidade de tempo do

algoritmo seguindo a notação "big O", é correto afirmar que este

algoritmo tem complexidade de ordem:

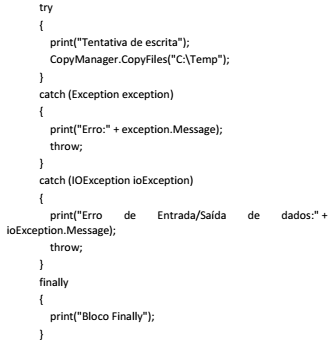

O tratamento de exceções permite ao desenvolvedor gerenciar os erros durante a execução de um programa de forma organizada.

O seguinte bloco exemplifica o tratamento de exceções em uma linguagem orientada a objetos:

Utilizando o código apresentado e seu conhecimento sobre

tratamento de exceções, a alternativa correta é:

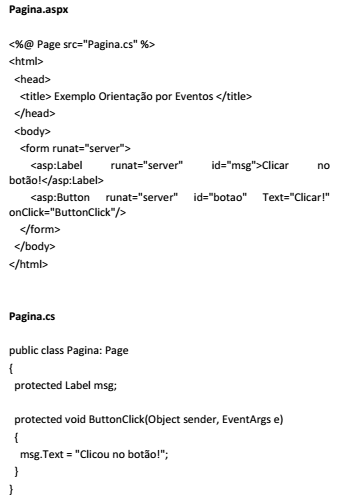

A programação orientada a eventos é um paradigma de programação no qual o fluxo do programa é determinado por eventos.

O código a seguir exemplifica o uso desse paradigma em uma página ASPx e seu respectivo código fonte.

Considerando a programação orientada a eventos, a página ASPx

e o código fonte apresentados, a alternativa correta é:

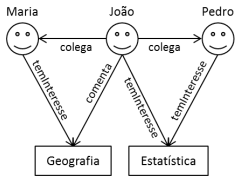

Observe a figura a seguir que ilustra relações entre colegas e seus interesses.

O tipo de Banco de Dados NoSQL, não relacional, que armazena

tais informações, utilizando estruturas de vértices e arestas, com

propriedades associadas, é o:

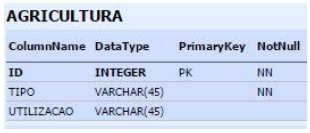

Observe a figura a seguir, que ilustra a tabela AGRICULTURA de um Banco de Dados criado no MySQL 5.7.

Ao considerar que o campo "UTILIZACAO" pode conter valores

nulos, o comando SQL que seleciona todas as colunas de todas as

linhas da tabela, substituindo os valores nulos do campo

"UTILIZACAO" pelo valor "Cultivo" é:

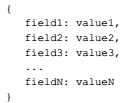

Bancos de Dados NoSQL podem armazenar dados em diversos formatos não relacionais, como documentos compostos por pares de campo-e-valor (field-and-value), conforme a estrutura exemplificada a seguir.

O Banco de Dados NoSQL utilizado para armazenar documentos

compostos por pares campo-e-valor, no formato BSON (JSON-like),

é o:

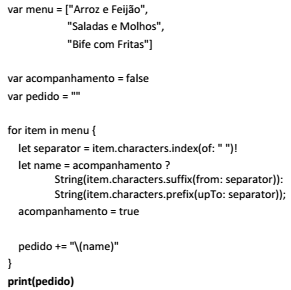

Analise o trecho de código a seguir escrito em linguagem de programação Swift:

O conteúdo da variável pedido impresso no final da execução

desse trecho de código é:

O framework Foundation define a base das classes em Objective-C e oferece classes essenciais e tipos de dados fundamentais para o desenvolvimento iOS.

Em relação ao framework Foundation, analise as afirmativas a seguir:

I. NSObject é a classe raiz da hierarquia de classes do framework.

II. A classe NSArray é uma especialização da classe abstrata NSEnumerator e se destina a gerenciar um array de tamanho fixo e ordenado de objetos.

III. Instâncias da classe NSNumber encapsulam valores do tipo escalar tal como char, int, long, float.

Está correto o que se afirma em:

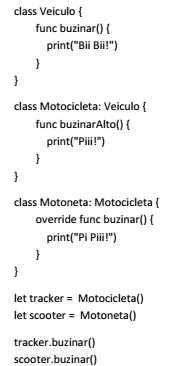

Herança de classe é um princípio presente na linguagem Swift e que torna possível classes compartilharem atributos e métodos. Analise o trecho de código a seguir escrito em linguagem Swift:

Após a execução deste trecho de código, será impresso na saída

padrão:

Analise as afirmativas sobre a arquitetura da plataforma Android, versão 7:

I - Android Runtime oferece nativamente recursos de compilação "ahead-of-time" e "just-in-time".

II - DEX é um formato de bytecode projetado especialmente para Android, otimizado para oferecer consumo mínimo de memória.

III - A camada de abstração de hardware (HAL) é o componente da plataforma Android responsável por implementar a coleta de lixo (GC) otimizada.

Está correto o que se afirma em:

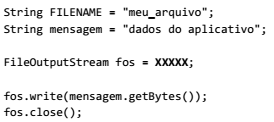

O trecho de código a seguir serve para armazenar dados de forma persistente em um aplicativo Android.

Para que o "meu_arquivo" seja criado, caso já não exista,

diretamente no armazenamento interno do dispositivo, XXXXX

deve ser substituído pelo seguinte método previsto na classe

Context:

Um dos fundamentos da arquitetura de segurança do Android é que, por padrão, cada aplicativo opera em uma sandbox de processo. Esse mecanismo de segurança isola a execução do aplicativo que precisa declarar no arquivo AndroidManifest.xml as permissões necessárias para acessar recursos que não são fornecidos pela sandbox básica.

A permissão que deve ser declarada para permitir que aplicativos abram soquetes de rede é: