Questões de Concurso

Foram encontradas 144.398 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Um desenvolvedor escolheu desenhar em papel as telas de um sistema que estava sendo especificado para facilitar, junto ao usuário final, o detalhamento dos elementos lógicos que seriam necessários em cada passo de um caso de uso desse sistema. Elaborado pelo(a) autor(a).

Como esse protótipo pode ser classificado?

Tendo o texto acima como referência, e considerando a amplitude do tema que ele aborda, julgue o item subsequente:

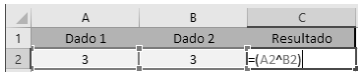

A função PROCV no Excel é amplamente utilizada

para localizar informações em linhas de uma tabela ou

intervalo, especialmente quando você precisa buscar um

valor específico, como um número de identificação, e

retornar outro valor associado na mesma linha, como um

nome ou número de telefone. Essa função é essencial

para quem trabalha com grandes volumes de dados e

precisa realizar buscas rápidas e precisas dentro de

tabelas organizadas verticalmente.

Tendo o texto acima como referência, e considerando a amplitude do tema que ele aborda, julgue o item subsequente:

A segurança da informação envolve um conjunto

abrangente de ações que visam a proteger dados,

dispositivos, sistemas, servidores e redes contra

ameaças. Ela atua de forma preventiva e corretiva,

identificando, registrando e combatendo riscos como

malware, ataques de phishing e violações de dados.

Entre as práticas recomendadas, estão a criação de

senhas fortes, o uso de conexões seguras e a instalação

de antivírus e firewalls para proteger as informações em

ambientes digitais.

Tendo o texto acima como referência, e considerando a amplitude do tema que ele aborda, julgue o item subsequente:

A segurança da internet se limita apenas à proteção

dos navegadores e do comportamento online dos

usuários, sem envolver outros aspectos de segurança

digital, como a proteção de redes e dispositivos. A

implementação de práticas como a criação de senhas

fortes e o uso de firewalls é desnecessária se o usuário

evita sites suspeitos e não compartilha informações

pessoais na web, já que essas medidas são suficientes

para garantir a segurança online.