Questões de Concurso

Para tj-ms

Foram encontradas 2.518 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Segundo o ITIL V4 utilizado pela empresa de Amanda, os conceitos a serem avaliados por ela deverão ser:

A abordagem recomendada para Pedrão implementar, visando à otimização da replicação entre sites no Active Directory, é:

Para tal finalidade, Apolo deve escolher o protocolo:

O comando que João deve usar para instalar o software com sucesso, utilizando o gerenciador de pacotes padrão, é o:

Um dos métodos criptográficos que pode ser utilizado na técnica de criptografia adotada é:

O pilar da segurança da informação assegurado pelo uso de assinaturas digitais é:

1ª parada: 45min;

2ª parada: 1 hora e 15 minutos; e

3ª parada: 15 minutos.

O MTBF (Tempo Médio entre Falhas) desse servidor é de:

Sobre os mecanismos de alocação de endereços IP suportados pelo DHCP, é correto afirmar que:

A classificação Tier estabelecida para o novo datacenter é:

De acordo com o NIST SP 800-145, o modelo de serviço de nuvem contratado pelo órgão é:

Supondo que o sistema tenha sofrido uma avaria às 3 horas de uma quarta-feira e considerando o backup disponível para recuperação de acordo com a política de backup estabelecida, é correto afirmar que:

Sobre essa configuração de RAID, é correto afirmar que:

Zona A com Storage P

Zona B com Storage D

Zona C com Tape Library

Para fazer backup dos dados dos servidores de produção armazenados no storage P, é necessário incluir os servidores de produção apenas na(s) zona(s):

Para implementar esse tipo de banco de dados, é necessário:

Para realizar as transformações necessárias nos dados oriundos de diversas fontes, os dados devem ser armazenados temporariamente em um(a):

1. inicialmente, um número na forma decimal é convertido para sua equivalência binária;

2. posteriormente, esse número binário é transformado para o formato hexadecimal;

3. como etapa final, adiciona-se 17 (em decimal) ao resultado hexadecimal obtido.

Considerando o número decimal de partida como 254, e levando em conta as transformações para binário e depois para hexadecimal, seguidas pela adição antes da última etapa, o resultado final encontrado pelo analista é:

Na condição de integrante técnico dessa equipe, Carlos será responsável pelo conjunto de:

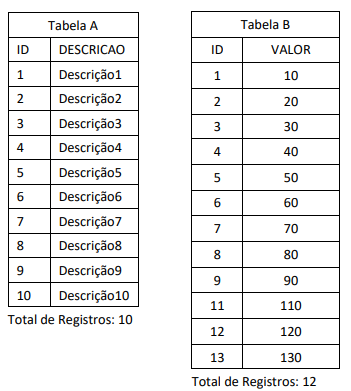

Observe as tabelas A e B, que possuem 10 e 12 registros, respectivamente:

Após executar diferentes tipos de junções entre essas tabelas, o

total de registros retornados em cada caso, sendo eles INNER

JOIN, RIGHT JOIN, FULL OUTER JOIN, CROSS JOIN e LEFT JOIN, é,

respectivamente:

Para atingir esse objetivo, o desenvolvedor deverá:

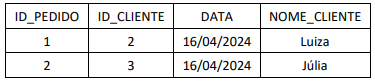

A tabela "Pedido" possui chave primária composta (ID_PEDIDO, ID_CLIENTE), atributos com valores atômicos e dependência parcial de coluna não chave (NOME_CLIENTE) com parte da chave primária (ID_CLIENTE).

Com base nisso, “Pedido” está normalizada na FN: