Questões de Concurso

Para tj-pi

Foram encontradas 2.833 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

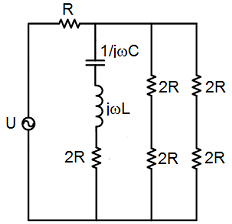

O circuito apresentado abaixo é composto por uma fonte senoidal U, seis resistores, um capacitor de 100 x 10-6 F e um indutor de 10 x 10-3 H. A ddp da fonte é igual a 80 V e valor de R igual a 10 Ω.

A frequência da fonte, em hertz, para que o fator de potência do

circuito seja igual à unidade e a potência elétrica dissipada pelo

circuito, em watts, são, respectivamente, iguais a:

A maior parte dos geradores de energia elétrica consiste de uma máquina síncrona projetada com armadura estacionária e campo girante. Analise as afirmativas abaixo a respeito desse tipo de máquina elétrica:

I. A relutância ao fluxo da armadura estacionária é baixa.

II. A armadura estacionária facilita o processo de enrolamento das bobinas.

III. A armadura estacionária dificulta o isolamento elétrico.

Está correto somente o que se afirma em:

Analise as afirmativas abaixo a respeito das características e propriedades dos materiais magnéticos, considerando V para a(s) afirmativa(s) verdadeira(s) e F para a(s) falsa(s).

( ) Os imãs elementares dos materiais paramagnéticos ficam fracamente orientados no mesmo sentido do campo indutor.

( ) Os imãs elementares dos materiais diamagnéticos ficam fracamente orientados no sentido contrário do campo indutor.

( ) Os imãs elementares dos materiais ferromagnéticos ficam majoritariamente orientados no sentido contrário do campo magnético aplicado e são fracamente atraídos por um ímã.

A sequência correta é:

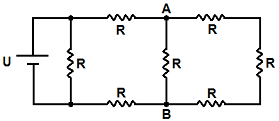

A figura abaixo apresenta um circuito composto de uma fonte de corrente contínua e sete resistores. A ddp da fonte é igual a U e as resistências de todos os resistores são iguais a R.

O equivalente de Thèvenin visto dos pontos A e B é composto,

respectivamente, por uma fonte e uma resistência de Thèvenin

iguais a:

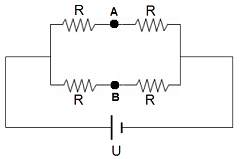

A figura abaixo apresenta um circuito composto por quatro resistores iguais a R e uma bateria com diferença de potencial - ddp igual a U.

A ddp, em volts, entre os terminais A e B é:

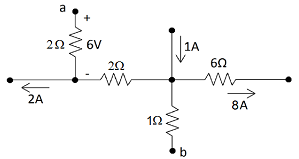

Na figura de um circuito elétrico abaixo, são apresentadas correntes elétricas e diferenças de potenciais em alguns ramos. A diferença de potencial Vab desse circuito é igual a:

Para que a prescrição seja realizada corretamente, deve(m) ser aspirado(s):

I . Aumentar o ritmo da ultrafiltração se a pressão de transmembrana ficar negativa, afim de evitar a passagem de molécula do dialisador para o sangue.

II . Realizar balanço hídrico rigoroso; as perdas e ganhos devem ser registrados, com avaliação precisa no final do procedimento.

III . Interromper o procedimento em caso de reação alérgica no decorrer da hemodiálise e encaminhar amostra de cultura para analise laboratorial.

Está correto somente o que se afirma em:

Esses achados caracterizam um quadro de:

Uma doença transmissível com tendência descendente é: