Questões de Concurso

Para trt - 20ª região (se)

Foram encontradas 1.590 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

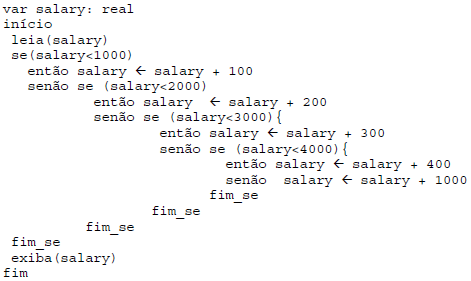

Se for informado o valor 4000 para a variável salary será exibido o valor

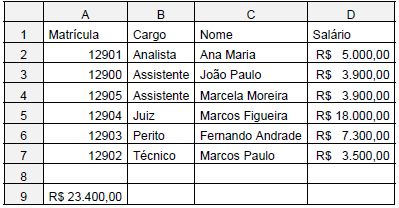

Se for informado o valor 4000 para a variável salary será exibido o valor Considere a planilha abaixo, criada no Microsoft Excel 2007 em português.

Na célula A9 foi utilizada uma fórmula que, a partir de uma busca no intervalo de células de A2 até D7, retorna o salário do

funcionário com matrícula 12904 e calcula um aumento de 30% sobre este salário. A fórmula utilizada foi

Atenção: Leia o texto abaixo para responder à questão.

O conceito de infância, como o conhecemos, consolidou-se no Ocidente a partir do século XVIII. Até o século XVI, pelo menos, assim que conseguissem se virar sem as mães ou as amas, as crianças eram integradas ao mundo dos adultos. A infância, como idade da brincadeira e da formação escolar, ao mesmo tempo com direito à proteção dos pais e depois à do Estado, é algo relativamente novo.

A infância não é um conceito determinado apenas pela biologia. Como tudo, é também um fenômeno histórico implicado nas transformações econômicas e sociais do mundo, em permanente mudança e construção.

Hoje há algo novo nesse cenário. Vivemos a era dos adultos infantilizados. Não é por acaso que proliferaram os coaches. Coach, em inglês, significa treinador. Originalmente, treinador de esportistas. Nesse conceito importado dos Estados Unidos, país que transformou a infância numa bilionária indústria de consumo, a ideia é a de que, embora estejamos na idade adulta, não sabemos lidar com a vida sozinhos. Precisamos de um treinador que nos ajude a comer, conseguir amigos e emprego, lidar com conflitos matrimoniais e profissionais, arrumar as finanças e até mesmo organizar os armários. Uma espécie de infância permanente do indivíduo.

Os adultos infantilizados desse início de milênio encarnam a geração do “eu mereço”. Alcançar sonhos, ideais ou mesmo objetivos parece ser compreendido como uma consequência natural do próprio existir, de preferência imediata. Quando essa crença fracassa, é hora de buscar o treinador de felicidade, o treinador de saúde. É estarrecedor verificar como as gerações que estão aí parecem não perceber que dá trabalho conquistar o que se deseja. E, mesmo que se esforcem muito, haverá sempre o que não foi possível alcançar.

(Adaptado de: BRUM, ELIANE. Disponível em: http://revistaepoca.globo.com/Revista/Epoca)

Atenção: Leia o texto abaixo para responder à questão.

Com a literatura de cordel como aliada, o clichê de “mudar o mundo” não soa tão inalcançável. Os folhetos de cordel são baratos, acessíveis e extremamente fáceis de transportar e de compartilhar com outras pessoas. Melhor ainda: são ideais para a sala de aula. Entre rimas, estrofes e melodias, muitos assuntos pertinentes podem ser tratados e debatidos.

Nos últimos quatro anos, desde que comecei a publicar os meus cordéis, recebi centenas de mensagens com depoimentos de educadores que compram meus folhetos e utilizam minhas rimas para falar sobre questões raciais, de gênero, de diversidade sexual e história. Com a série Heroínas Negras na História do Brasil, séculos de esquecimento começam a ser rompidos e muita gente escuta falar, pela primeira vez, sobre as mulheres negras que foram líderes quilombolas e guerreiras na luta contra a escravidão.

Pelo cordel, nomes como Tereza de Benguela, Dandara dos Palmares, Zacimba Gaba e Mariana Crioula protagonizam discussões acaloradas sobre racismo e machismo; até mesmo uma aula de português pode ser a oportunidade perfeita para colocar essas questões em pauta.

Esse tipo de cordel com proposta social é chamado de Cordel Engajado e pode trazer política, defesa de causas e críticas sociais para a literatura de uma maneira profundamente envolvente. Afinal, a literatura de cordel é excelente para a transformação da sociedade em uma realidade onde exista mais equidade e respeito pela diversidade.

Esse respeito, aliás, pode começar pela própria valorização do cordel, algo que só deve acontecer quando todos os empecilhos preconceituosos forem tirados do caminho. Ainda há muito a se caminhar, sobretudo com o alarme do tempo piscando e gritando que um dia, infelizmente, o cordel pode virar artigo de museu.

Adaptado de: ARRAES, Jarid. “A literatura de cordel...”, Blooks. Rio de Janeiro: Ginga Edições, 2016, p. 12-13)

Atenção: Considere o texto para responder à questão.

Does an Email Hacking Software really Exist?

With my experience of over 10 years in the field of ethical hacking and information security, all I can tell you is that there exists no such ready-made software program (as shown and advertised on many websites) that can break into the service provider’s database and hack email passwords. This is just a myth! This may seem a bit disappointing for many, but this is the fact. However, it is still possible to easily hack email passwords using some of the alternative programs and ways as discussed below:

Working Ways to Hack an Email Password:

Even though it is impossible to hack the database and instantly crack the email password, it is still possible to trick the users so that they give away the password by themselves. This can be done using a handful of methods like keylogging, social engineering or phishing. However, the easiest and most effective way is by using keyloggers.

A keylogger is a small program that records each and every keystroke a user types on the keyboard of a specific computer. So when you install a keylogger on the computer from where the target person is likely to access his/her email, it is possible to capture the password. Though keyloggers are not designed to hack email passwords, they can still be used to accomplish the job. Here is a list of some of the interesting facts about keyloggers:

EASY TO USE: A keylogger does not require any special skills. Anyone with basic computer knowledge should be able to use it.

REMAINS UNDETECTED: A keylogger will remain undetected after installation and operates in a total stealth mode. So, you need not worry about being caught or traced back.

REMOTE INSTALLATION: In addition to installation on a location computer, keyloggers also support remote installation. That means you can also install it even on those computers for which you do not have physical access.

(Adapted form: http://www.gohacking.com/email-hacking-software/)

Atenção: Considere o texto para responder à questão.

Does an Email Hacking Software really Exist?

With my experience of over 10 years in the field of ethical hacking and information security, all I can tell you is that there exists no such ready-made software program (as shown and advertised on many websites) that can break into the service provider’s database and hack email passwords. This is just a myth! This may seem a bit disappointing for many, but this is the fact. However, it is still possible to easily hack email passwords using some of the alternative programs and ways as discussed below:

Working Ways to Hack an Email Password:

Even though it is impossible to hack the database and instantly crack the email password, it is still possible to trick the users so that they give away the password by themselves. This can be done using a handful of methods like keylogging, social engineering or phishing. However, the easiest and most effective way is by using keyloggers.

A keylogger is a small program that records each and every keystroke a user types on the keyboard of a specific computer. So when you install a keylogger on the computer from where the target person is likely to access his/her email, it is possible to capture the password. Though keyloggers are not designed to hack email passwords, they can still be used to accomplish the job. Here is a list of some of the interesting facts about keyloggers:

EASY TO USE: A keylogger does not require any special skills. Anyone with basic computer knowledge should be able to use it.

REMAINS UNDETECTED: A keylogger will remain undetected after installation and operates in a total stealth mode. So, you need not worry about being caught or traced back.

REMOTE INSTALLATION: In addition to installation on a location computer, keyloggers also support remote installation. That means you can also install it even on those computers for which you do not have physical access.

(Adapted form: http://www.gohacking.com/email-hacking-software/)

Atenção: Considere o texto para responder à questão.

Does an Email Hacking Software really Exist?

With my experience of over 10 years in the field of ethical hacking and information security, all I can tell you is that there exists no such ready-made software program (as shown and advertised on many websites) that can break into the service provider’s database and hack email passwords. This is just a myth! This may seem a bit disappointing for many, but this is the fact. However, it is still possible to easily hack email passwords using some of the alternative programs and ways as discussed below:

Working Ways to Hack an Email Password:

Even though it is impossible to hack the database and instantly crack the email password, it is still possible to trick the users so that they give away the password by themselves. This can be done using a handful of methods like keylogging, social engineering or phishing. However, the easiest and most effective way is by using keyloggers.

A keylogger is a small program that records each and every keystroke a user types on the keyboard of a specific computer. So when you install a keylogger on the computer from where the target person is likely to access his/her email, it is possible to capture the password. Though keyloggers are not designed to hack email passwords, they can still be used to accomplish the job. Here is a list of some of the interesting facts about keyloggers:

EASY TO USE: A keylogger does not require any special skills. Anyone with basic computer knowledge should be able to use it.

REMAINS UNDETECTED: A keylogger will remain undetected after installation and operates in a total stealth mode. So, you need not worry about being caught or traced back.

REMOTE INSTALLATION: In addition to installation on a location computer, keyloggers also support remote installation. That means you can also install it even on those computers for which you do not have physical access.

(Adapted form: http://www.gohacking.com/email-hacking-software/)

Atenção: Considere o texto para responder à questão.

Does an Email Hacking Software really Exist?

With my experience of over 10 years in the field of ethical hacking and information security, all I can tell you is that there exists no such ready-made software program (as shown and advertised on many websites) that can break into the service provider’s database and hack email passwords. This is just a myth! This may seem a bit disappointing for many, but this is the fact. However, it is still possible to easily hack email passwords using some of the alternative programs and ways as discussed below:

Working Ways to Hack an Email Password:

Even though it is impossible to hack the database and instantly crack the email password, it is still possible to trick the users so that they give away the password by themselves. This can be done using a handful of methods like keylogging, social engineering or phishing. However, the easiest and most effective way is by using keyloggers.

A keylogger is a small program that records each and every keystroke a user types on the keyboard of a specific computer. So when you install a keylogger on the computer from where the target person is likely to access his/her email, it is possible to capture the password. Though keyloggers are not designed to hack email passwords, they can still be used to accomplish the job. Here is a list of some of the interesting facts about keyloggers:

EASY TO USE: A keylogger does not require any special skills. Anyone with basic computer knowledge should be able to use it.

REMAINS UNDETECTED: A keylogger will remain undetected after installation and operates in a total stealth mode. So, you need not worry about being caught or traced back.

REMOTE INSTALLATION: In addition to installation on a location computer, keyloggers also support remote installation. That means you can also install it even on those computers for which you do not have physical access.

(Adapted form: http://www.gohacking.com/email-hacking-software/)