Questões de Concurso

Para tce-se

Foram encontradas 512 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Em relação às estratégias de backup, analise as afirmativas a seguir:

I - A deduplicação de dados é uma maneira eficiente de reduzir a quantidade de armazenamento, principalmente em relação a dados de backup e de arquivamento.

II - Backup incremental contém todos os arquivos modificados desde o último backup completo, possibilitando executar uma restauração completa somente com o último backup completo e o último backup incremental.

III - Quando a janela de backup é curta e a quantidade de dados a serem copiados é grande, a gravação do backup deve ser feita em fita magnética.

Está correto o que se afirma em:

Em relação ao algoritmo para assinatura digital e ao algoritmo de hashing, o analista deve escolher, respectivamente:

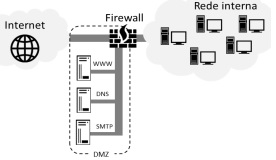

O tráfego liberado neste firewall é o seguinte:

Interface externa (Internet):

• saída: tudo;

• entrada: apenas os pacotes que obedecem às seguintes combinações de protocolo, endereço e porta de destino:

25/TCP para o servidor SMTP

53/TCP e 53/UDP para o servidor DNS

80/TCP para o servidor WWW

Interface Rede interna:

• saída: tudo;

• entrada: nada;

Interface da DMZ:

• saída: portas 25/TCP (SMTP), 53/UDP e 53/TCP (DNS) e 113 (IDENT);

• entrada: apenas os pacotes que obedecem às seguintes combinações de protocolo, endereço e porta de destino:

25/TCP para o servidor SMTP

53/TCP e 53/UDP para o servidor DNS

80/TCP para o servidor WWW

Com base nas regras do firewall, é correto afirmar que:

1. Todos os dados são sempre gravados em dois discos, garantindo redundância da informação.

2. Para obter melhor desempenho, os dados devem ser distribuídos em vários discos.

3. A informação de paridade não é distribuída nos discos do grupo RAID.

A configuração RAID que atende a essas características é:

Uma comunicação dessa empresa foi direcionada a você para informar acerca do nome do novo produto que será lançado no mercado. Porém, o texto está cifrado conforme a seguir:

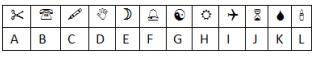

Considere que o tamanho da chave utilizada para compor o texto cifrado é de dois bits e que o alfabeto utilizado para recuperar a mensagem original e a respectiva correlação entre as letras latinas e os símbolos gráficos é o apresentado a seguir:

A mensagem original é:

I - Chaves mais longas usadas na cifragem dos dados significam maior segurança porque para cada bit adicionado ao tamanho da chave dobra-se também o tempo médio requerido para um ataque de força bruta.

II - Em algoritmos simétricos, como, por exemplo, o DES (Data Encription Standard), os processos de cifragem e decifragem são feitos com uma única chave, ou seja, tanto o remetente quanto o destinatário usam a mesma chave.

III - Na criptografia assimétrica é utilizado um par de chaves denominado chave pública e chave privada. Para proteger uma mensagem, o emissor cifra a mensagem usando a chave privada do destinatário pretendido, que deverá usar a respectiva chave pública para conseguir recuperar a mensagem original.

Está correto o que se afirma em:

I. ITIL procura organizar a gestão de TI, definindo os processos e produtos a serem implementados por uma organização.

II. ITIL é a abordagem mais adotada pelas organizações para o gerenciamento de produtos de TI.

III. De acordo com o ITIL V3, o ciclo de vida de serviço envolve as fases de estratégia, desenho, operação e transição de serviço, além da melhoria contínua do serviço.

Está correto somente o que se afirma em: