Questões de Concurso

Para trf - 1ª região

Foram encontradas 3.376 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

As principais características da comutação ...I... são:

- Circuitos virtuais são estabelecidos ao longo da rede durante a conexão e o meio de transmissão é compartilhado.

- Cada bloco de dados possui um endereçamento de destino, mas não se sabe ao certo se quando o remetente enviar os dados, haverá um caminho de comunicação disponível.

- Em uma só conexão física, diversas conexões lógicas podem ser estabelecidas.

As principais características da comutação ..II.... são:

- Uma conexão ponto a ponto é estabelecida entre o remetente e o destinatário, antes do início da transmissão dos dados.

- Existe um caminho de comunicação dedicado entre os dois computadores.

- Oferece suporte a aplicações sensíveis a atrasos, como transmissões de voz.

As lacunas I e II são, correta e respectivamente, preenchidas por:

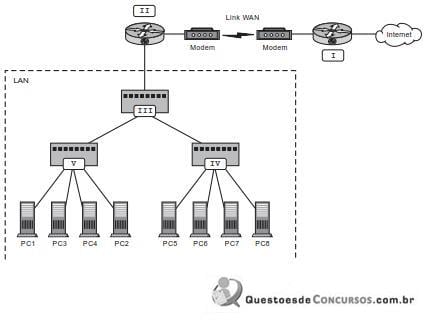

Luiza, observando os símbolos utilizados na figura, indicou corretamente os equipamentos numerados de I a V, nesta ordem:

I. Sua transmissão pode ser tanto analógica quanto digital. É um meio de transmissão de menor custo por comprimento. A ligação de nós ao cabo é também simples e, portanto, de baixo custo. É normalmente utilizado com transmissão em banda básica. Em geral, pode chegar até várias dezenas de metros com taxas de transmissão de alguns megabits por segundo. Sua desvantagem é a sensibilidade às interferências e ruídos.

II. Este meio de transmissão mantém uma capacitância constante e baixa, teoricamente independente do comprimento do cabo permitindo suportar velocidades da ordem de megabits por segundo sem necessidade de regeneração do sinal e sem distorções ou ecos. Comparado ao meio I, este tem uma imunidade a ruído bem melhor e uma fuga eletromagnética mais baixa. É mais caro do que o I, e o custo das interfaces para ligação ao cabo é maior.

Os meios de transmissão caracterizados em I e II são, correta e respectivamente, cabo

As lacunas I e II são, correta e respectivamente, preenchidas com:

I. Também conhecido como software embarcado, firmware é um conjunto de instruções operacionais que são programadas diretamente no hardware de equipamentos eletrônicos. Os códigos transcritos por este tipo de programa residente são fundamentais para iniciar e executar um hardware e os seus recursos.

II. Apesar de ser possível modificar a interação entre o hardware e o sistema operacional de PCs, smartphones ou tablets por meio de aplicativos, o firmware manterá a configuração das funções básicas dos dispositivos constante e inalterada. Por isso, não é possível fazer atualização do firmware, pois poderia provocar instabilidade ou causar danos ao dispositivo.

É correto dizer que a afirmativa I

Ao iniciar uma operação de E/S:

1. O controlador de dispositivo inicia a transferência dos dados do dispositivo para seu buffer local.

2. O driver de dispositivo carrega os registradores apropriados dentro do controlador de dispositivo.

3. O controlador de dispositivo informa ao driver, através de uma interrupção, que terminou sua operação.

4. O controlador de dispositivo examina o conteúdo dos registradores para saber que ação deve tomar.

Por fim, o driver devolve o controle para o SO, retornando os dados, um ponteiro para os dados ou informações de status.

A ordem correta das etapas é apresentada em

As lacunas de I a IV são, corretas e respectivamente, preenchidas com:

(SILBERCHATZ, Abraham; GALVIN, Peter Baer; GAGNE, Greg. Fundamentos de Sistemas Operacionais. 8 ed. Rio de Janeiro: LTC, 2010)

Pode-se concluir que Paulo tem um certificado do tipo

(http://g1.globo.com)

O texto trata de uma técnica utilizada para detectar intrusões em uma rede, em que um computador é usado como isca para intrusos. Muitas vezes é colocado na rede de forma que se torna atraente, como estar configurado com um software com vulnerabilidades conhecidas e com seu disco rígido repleto de documentos que aparentam conter segredos da empresa ou outra informação aparentemente valiosa.

A técnica descrita é conhecida como