Questões de Concurso

Para tj-rr

Foram encontradas 1.667 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Sabendo que o objetivo é minimizar o tempo de restauração, um procedimento que melhoraria significativamente o processo de recuperação dos dados seria

O protocolo amplamente utilizado para o gerenciamento e monitoramento de dispositivos de rede é o

Considerando o cenário apresentado, a equipe de TI precisa entender o funcionamento do PAT na rede e selecionar o protocolo de segurança sem fio mais adequado para proteger as comunicações sem comprometer a eficiência.

Com base nas informações fornecidas, assinale a opção que interpreta corretamente o papel do PAT na rede e identifica o protocolo de segurança sem fio mais adequado para garantir a confidencialidade e integridade dos dados transmitidos.

I. O DHCP (Dynamic Host Configuration Protocol) é um protocolo cliente-servidor que permite que um host obtenha um endereço IP (Internet Protocol) automaticamente.

II. Ao contrário do TCP (Transmission Control Protocol), o UDP (User Datagram Protocol) não é orientado a conexões.

III. O SMTP (Simple Mail Transfer Protocol) permite que um servidor de correio eletrônico atue ora como cliente ora como servidor.

Está correto o que se afirma em

Com base na arquitetura TCP, avalie as afirmações a seguir.

I. A arquitetura TCP/IP possui quatro camadas.

II. A camada física é a primeira camada do modelo TCP/IP.

III. Os protocolos de terminal virtual TELNET e transferência de arquivos (FTP) estão localizados na camada de aplicação da arquitetura TCP/IP.

Está correto o que se afirma em

Em relação a boas práticas recomendadas pelo ISC para administração do BIND, avalie as afirmativas a seguir e assinale (V) para a verdadeira e (F) para a falsa.

( ) Assegurar que a infraestrutura utilizada suporte EDNS0 e pacotes UDP de tamanhos reduzidos.

( ) Não combinar funções de servidor de nomes autoritativas e recursivas no mesmo servidor.

( ) Empregar firewalls/filtros de pacotes com estado em seus servidores para tráfego de consulta de saída.

As afirmativas são, respectivamente,

Uma limitação operacional das soluções NAC sem agentes

Nesse contexto, a resposta a esse tipo de incidente

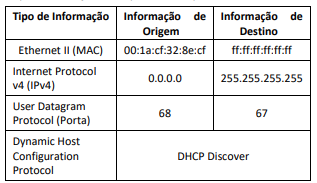

Sobre essa captura, analise as afirmativas a seguir:

I. Trata-se de uma consulta inerente ao processo de configuração dinâmica de informações de rede, como IP, máscara de rede, default gateway etc., solicitada pelo PC ao servidor DHCP que possui endereço físico ff:ff:ff:ff:ff:ff.

II. O MAC do PC é o 00:1a:cf:32:8e:cf.

III. Caso haja retorno do servidor DHCP à esta consulta, as informações de MAC, IPv4 e Porta retornarão com suas posições invertidas, as que estão na origem estarão no destino e vice versa.

Está correto o que se afirma em

1. Cifra de bloco. 2. Cifra de fluxo.

( ) 3DES. ( ) RC4. ( ) AES. ( ) SEAL.

A associação correta, na ordem dada, é

Nesse caso, a prevenção contra a modificação ou destruição imprópria de informação de forma não autorizada está relacionada ao contexto de

( ) Trojan ( ) Worm ( ) Spyware ( ) Ransomware

1. O Firewall pode proteger desse malware bloqueando a replicação dele entre segmentos de rede.

2. A mitigação mais efetiva contra esse malware é a execução regular de backup dos dados.

3. O uso de proxy pode ajudar contra este tipo de malware, realizando varredura contra malware em todos os arquivos baixados por computadores na rede corporativa.

4. O bloqueio de tráfego de saída no firewall pode impedir que os dados obtidos por esse malware sejam exfiltrados através da internet.

Assinale a opção que indica a relação correta, na ordem apresentada.

A seguir são apresentados três riscos de segurança existentes na OWASP Top 10 do ano de 2021. Correlacione esses riscos com as falhas de desenvolvimento Web apresentadas na sequência.

1. Controle de Acesso Quebrado (Broken Access Control).

2. Falhas Criptográficas (Cryptographic Failures).

3. Injeção (Injection).

( ) A transmissão de senhas de login é realizada em texto claro, sendo possível sua visualização em interceptações.

( ) Comandos maliciosos são inseridos em campos de interação com o usuário, como os de login e senha, permitindo acesso não autorizado.

( ) Um usuário comum consegue acessar áreas administrativas sem a necessidade de autenticação.

A relação correta, na ordem apresentada, é:

Com base na situação apresentada, a equipe precisa definir critérios para a classificação dos ativos de informação, a fim de implementar controles de segurança apropriados.

Assinale a opção que apresenta um princípio fundamental na classificação dos ativos de informação.

“Este esquema é uma cifra de bloco em que o texto claro e o cifrado são inteiros entre 0 e n − 1, para algum n. Um tamanho típico para n é 1024 bits, ou 309 dígitos decimais. O algoritmo utiliza uma expressão com exponenciais. O texto claro é encriptado em blocos, com cada um tendo um valor binário menor que algum número n. Ou seja, o tamanho do bloco precisa ser menor ou igual a log2(n) +1.”

O texto se refere ao algoritmo

( ) Um dos principais objetivos do SAML é proporcionar Single-Sign On (SSO), isto é, permitir que um usuário se autentique uma vez e tenha acesso a outros sistemas sem a necessidade de fornecer novamente suas credenciais.

( ) No protocolo MQTT do RabbitMQ, a publicação de mensagens acontece dentro do contexto de um link.

( ) Keycloak permite a implementação de Single-Sign On (SSO) e fornece suporte para OpenID Connect e OAuth 2.0.

As afirmativas são, respectivamente,

Para isso ele deve acessar o usuário root, usando a senha apropriada.

Um comando que poderia ser usado é

Nesse contexto, no que se refere ao que a organização deve considerar para a determinação do escopo descrito acima avalie as afirmativas a seguir e marque (V) para a verdadeira e (F) para a falsa.

( ) Questões internas e externas importantes para o seu propósito e que afetam sua capacidade para atingir os resultados desejados do seu sistema de gestão da segurança da informação.

( ) Requisitos das partes interessadas relevantes para a segurança da informação, os quais podem incluir requisitos legais e regulamentares, bem como obrigações contratuais.

( ) Interfaces e dependências entre as atividades desempenhadas pela organização e aquelas que são executadas por outras instituições.

As afirmativas são, respectivamente,

Isso posto, assinale a afirmativa correta sobre API REST.