Questões de Concurso

Para adasa

Foram encontradas 461 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Métodos criptográficos podem ser subdivididos em duas categorias: criptografia de chave simétrica e criptografia de chave assimétrica.

A criptografia de chave simétrica, também chamada de criptografia de chave secreta ou única, utiliza uma mesma chave tanto para codificar quanto para decodificar.

A criptografia de chaves assimétricas, também conhecida como criptografia de chave pública, utiliza duas chaves distintas; uma pública, que pode ser livremente divulgada, e uma privada, que deve ser mantida em segredo por seu dono.

CGI.BR. Cartilha de segurança para internet. 4. ed.

São Paulo: CERT.br, 2012, com adaptações.

A respeito desse assunto, assinale a alternativa correta.

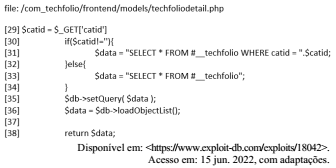

Sistemas de gestão de conteúdo (Content Management System – CMS), como Joomla, Plone e WordPress, são ferramentas muito comuns para hospedagem de portais institucionais, principalmente com a padronização da identidade visual do governo.

Entretanto, apesar de facilitar a publicação de conteúdos, o administrador, ao instalar plugins de terceiros, deve se manter sempre atento à exposição do ambiente de hospedagem a vulnerabilidades importadas juntamente com os plugins, devendo manter, em sua base, sempre as versões mais atuais e consultando, de forma recorrente, a existência de vulnerabilidades conhecidas em sua base instalada, em portais como o Exploit DB.

Acervo pessoal

Com base nas informações apresentadas, assinale a

alternativa que indica o tipo de vulnerabilidade existente.

Acerca de governança de dados, assinale a alternativa correta.

[...] é um formato de arquivo de dados open-source, orientado a colunas e projetado para armazenamento e recuperação de dados de forma eficiente, fornecendo esquemas eficientes de compactação e codificação de dados com desempenho aprimorado para lidar com dados complexos em massa. [...] Foi projetado para ser um formato comum para cargas de trabalho interativas e em lote.

Disponível em:<https://databricks.com/glossary/>. Acesso em: 15 jun. 2022, com adaptações.

Com base nessas informações, assinale a alternativa correspondente ao formato de arquivos que se encaixa nessa definição.

Uma base de dados hipotética possui como informação mais importante os dados provenientes de um sensor de temperatura ambiente. Após um mês de coleta de dados, foi realizada uma verificação e constatou-se que o sensor apresentava leituras sabidamente errôneas em 95% das medições realizadas. Também observou-se que a demora para a identificação do problema se deu pelas leituras do sensor, que, apesar de errôneas, continuavam com valores válidos para medições de temperaturas, não disparando os alarmes predefinidos pela equipe. Suponha que não houve qualquer influência não esperada advinda do ambiente e nem de erro humano, como mau posicionamento do sensor, instalação errada, manipulação externa, entre outras, e também considere que os demais dados dessa base não apresentaram nenhuma alteração em sua qualidade.

Acerca dessa situação hipotética, assinale o aspecto da disciplina de qualidade de dados que mais foi afetado por esse problema.

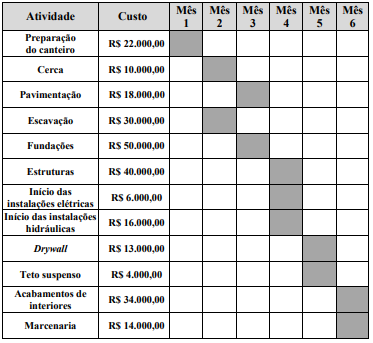

O custo do projeto foi estimado em R$ 257.000,00 e está planejado para terminar em seis meses. Decorridos três meses e meio, as atividades de preparação do canteiro, escavação, fundação, cerca e início das instalações elétricas estão completas. As estruturas estão feitas até a metade, as instalações hidráulicas estão 3/4 completas, e a pavimentação também está realizada até a metade. Até o momento, os custos estão calculados em R$ 152.000,00. Qual o status do projeto em termos de tempo e orçamento?