Questões de Concurso

Para sefaz-rj

Foram encontradas 1.677 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Q24612

Administração Geral

Quanto ao uso de indicadores de produtividade, não é correto afirmar que:

Q24611

Direito Administrativo

Em relação à estrutura e ao funcionamento da Administração Pública no Brasil, é correto afirmar que:

Q24610

Administração Pública

No que se refere ao papel dos gestores públicos no tratamento dos recursos financeiros, humanos e físicos, é correto afirmar que:

Q24609

Administração Pública

A respeito das Relações entre Estado e Sociedade Civil, não é correto afirmar que:

Q24608

Administração Pública

A respeito do Plano Diretor da Reforma do Aparelho do Estado e sua lógica, é correto afirmar que:

Q24607

Gestão de Pessoas

Várias técnicas e modelos de gestão têm sido utilizados na última década nos processos de modernização da Administração Pública.

A esse respeito, assinale a afirmativa incorreta.

A esse respeito, assinale a afirmativa incorreta.

Q24606

Administração Pública

A respeito da Administração Pública, é correto afirmar que:

Q24605

Segurança da Informação

Analise a citação abaixo, relacionada às fraudes na Internet.

"Como se não bastassem vírus e spam, agora, os internautas têm que ficar atentos para outro tipo de ameaça: as fraudes online. A prática é sempre a mesma: um email chega à Caixa de Entrada do programa de correio eletrônico oferecendo promoções e vantagens, ou solicitando algum tipo de recadastramento. A isca para "pescar" os usuários são empresas conhecidas, como bancos, editoras de jornais e revistas, e lojas de comércio eletrônico.

Os golpes são bem elaborados, mas basta um pouco de atenção para verificar uma série de incoerências. Em geral, as mensagens são similares às originais enviadas pelas empresas, e muitas delas têm links para sites que também são cópias dos verdadeiros. Mas, nos dois casos, é possível ver imagens quebradas, textos fora de formatação e erros de português - algo difícil de ocorrer com empresas que investem tanto em marketing para atrair clientes.

Bom... e o que esses fraudadores querem, afinal? Em alguns casos, o propósito é fazer o internauta preencher um formulário no site falso, enviando informações pessoais. Outras mensagens pedem apenas que o usuário baixe um arquivo ? por exemplo, um suposto questionário ? que, na verdade, é um programa que envia os dados pessoais e financeiros por meio da Internet

De qualquer forma, é bom ficar de olho na sua Caixa de Entrada.

" A citação caracteriza o uso de um tipo de fraude na Internet conhecido por:

"Como se não bastassem vírus e spam, agora, os internautas têm que ficar atentos para outro tipo de ameaça: as fraudes online. A prática é sempre a mesma: um email chega à Caixa de Entrada do programa de correio eletrônico oferecendo promoções e vantagens, ou solicitando algum tipo de recadastramento. A isca para "pescar" os usuários são empresas conhecidas, como bancos, editoras de jornais e revistas, e lojas de comércio eletrônico.

Os golpes são bem elaborados, mas basta um pouco de atenção para verificar uma série de incoerências. Em geral, as mensagens são similares às originais enviadas pelas empresas, e muitas delas têm links para sites que também são cópias dos verdadeiros. Mas, nos dois casos, é possível ver imagens quebradas, textos fora de formatação e erros de português - algo difícil de ocorrer com empresas que investem tanto em marketing para atrair clientes.

Bom... e o que esses fraudadores querem, afinal? Em alguns casos, o propósito é fazer o internauta preencher um formulário no site falso, enviando informações pessoais. Outras mensagens pedem apenas que o usuário baixe um arquivo ? por exemplo, um suposto questionário ? que, na verdade, é um programa que envia os dados pessoais e financeiros por meio da Internet

De qualquer forma, é bom ficar de olho na sua Caixa de Entrada.

" A citação caracteriza o uso de um tipo de fraude na Internet conhecido por:

Q24604

Administração Pública

A respeito das estruturas e modelos de controle adotados no Brasil e no mundo, é incorreto afirmar que:

Q24603

Noções de Informática

Cada vez mais a tecnologia wireless tem se tornado popular e sido mais utilizada em suporte à transmissão de dados. Um dos padrões tem as seguintes características:

. funciona na freqüência de 2,4 GHz;

. oferece uma velocidade de 54 Mbps;

. baseia-se na compatibilidade com os dispositivos 802.11b;

. emprega autenticação WEP estática já aceitando outros tipos de autenticação como WPA (Wireless Protect Access) com criptografia dinâmica (método de criptografia TKIP e AES);

. apresenta os mesmos inconvenientes do padrão 802.11b, que são as incompatibilidades com dispositivos de diferentes fabricantes e a alta interferência tanto na transmissão como na recepção de sinais, porque funcionam a 2,4 GHz equivalentes aos telefones móveis;

. apresenta como vantagens o baixo preço dos seus dispositivos, a largura de banda gratuita bem como a disponibilidade gratuita em todo o mundo;

. tem sido bastante utilizado na comunicação com notebooks em redes sem fio em curtas distâncias.

Esse padrão é conhecido como:

. funciona na freqüência de 2,4 GHz;

. oferece uma velocidade de 54 Mbps;

. baseia-se na compatibilidade com os dispositivos 802.11b;

. emprega autenticação WEP estática já aceitando outros tipos de autenticação como WPA (Wireless Protect Access) com criptografia dinâmica (método de criptografia TKIP e AES);

. apresenta os mesmos inconvenientes do padrão 802.11b, que são as incompatibilidades com dispositivos de diferentes fabricantes e a alta interferência tanto na transmissão como na recepção de sinais, porque funcionam a 2,4 GHz equivalentes aos telefones móveis;

. apresenta como vantagens o baixo preço dos seus dispositivos, a largura de banda gratuita bem como a disponibilidade gratuita em todo o mundo;

. tem sido bastante utilizado na comunicação com notebooks em redes sem fio em curtas distâncias.

Esse padrão é conhecido como:

Q24602

Banco de Dados

Business Intelligence (BI) refere-se ao processo para tomada de decisões em uma empresa, sendo de elevada importância a existência de um repositório próprio para os dados consolidados e já transformados em "informação real", que pode ser um Data Warehouse ou um Data Mart. Nesse contexto, duas aplicações são identificadas: a primeira, que sustenta o negócio por meio de ferramentas OLTP (On Line Transaction Processing), e a segunda, que analisa o negócio por meio de ferramentas OLAP (On Line Analytical Processing). Essas aplicações têm, como objetivos principais, respectivamente:

Q24601

Banco de Dados

No funcionamento de um sistema de gerenciamento de banco de dados, uma situação de falha ocorre quando dois usuários tentam alterar, simultaneamente, um mesmo registro. Por exemplo, no caso de dois clientes de uma empresa de cartões de crédito tentarem realizar, num dado instante, a liquidação de um mesmo boleto da mesma fatura, um deles receberá uma mensagem de falha.

A situação descrita é conhecida por:

A situação descrita é conhecida por:

Q24600

Noções de Informática

Uma rede de microcomputadores opera com base no padrão Ethernet IEEE-802.3 e utiliza o protocolo CSMA/CD. No momento em que uma colisão é detectada, as máquinas que estão transmitindo executam o seguinte procedimento:

Q24599

Noções de Informática

Analise os casos descritos a seguir, referentes a fraudes envolvendo o comércio eletrônico e Internet Banking.

I. O usuário recebe um e-mail de um suposto funcionário da instituição que mantém o site de comércio eletrônico ou de um banco, que persuade o usuário a fornecer informações sensíveis, como senhas de acesso ou número de cartões de crédito.

II. Um hacker compromete o DNS do provedor do usuário, de modo que todos os acessos a um site de comércio eletrônico ou Internet Banking são redirecionados para uma página Web falsificada, semelhante ao site verdadeiro, com o objetivo de o atacante monitorar todas as ações do usuário, como a digitação de sua senha bancária. Nesta situação, normalmente o usuário deve aceitar um novo certificado (que não corresponde ao site verdadeiro), e o endereço mostrado no browser do usuário é diferente do endereço correspondente ao site verdadeiro.

III. O usuário recebe um e-mail, cujo remetente é o gerente do seu banco e que contém uma mensagem que solicita a execução pelo usuário de um programa anexo ao e-mail recebido, a título de obter acesso mais rápido às informações mais detalhadas em sua conta bancária.

IV. O usuário utiliza computadores de terceiros para acessar sites de comércio eletrônico ou de Internet Banking, possibilitando o monitoramento de suas ações, incluindo a digitação de senhas ou número de cartões de crédito, por meio de programas especificamente projetados para esse fim.

Constituem exemplos de fraudes resultantes de Engenharia Social os casos identificados em:

I. O usuário recebe um e-mail de um suposto funcionário da instituição que mantém o site de comércio eletrônico ou de um banco, que persuade o usuário a fornecer informações sensíveis, como senhas de acesso ou número de cartões de crédito.

II. Um hacker compromete o DNS do provedor do usuário, de modo que todos os acessos a um site de comércio eletrônico ou Internet Banking são redirecionados para uma página Web falsificada, semelhante ao site verdadeiro, com o objetivo de o atacante monitorar todas as ações do usuário, como a digitação de sua senha bancária. Nesta situação, normalmente o usuário deve aceitar um novo certificado (que não corresponde ao site verdadeiro), e o endereço mostrado no browser do usuário é diferente do endereço correspondente ao site verdadeiro.

III. O usuário recebe um e-mail, cujo remetente é o gerente do seu banco e que contém uma mensagem que solicita a execução pelo usuário de um programa anexo ao e-mail recebido, a título de obter acesso mais rápido às informações mais detalhadas em sua conta bancária.

IV. O usuário utiliza computadores de terceiros para acessar sites de comércio eletrônico ou de Internet Banking, possibilitando o monitoramento de suas ações, incluindo a digitação de senhas ou número de cartões de crédito, por meio de programas especificamente projetados para esse fim.

Constituem exemplos de fraudes resultantes de Engenharia Social os casos identificados em:

Q24597

Noções de Informática

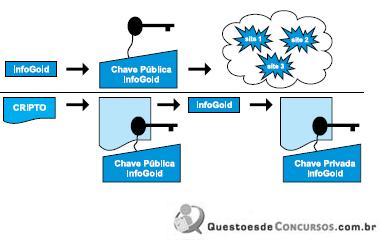

Analise a figura abaixo, que ilustra um esquema de criptografia e cujo funcionamento é descrito a seguir.

I. A empresa InfoGold criou uma chave pública e a enviou a vários sites.

II. Quando um desses sites quiser enviar uma informação criptografada para InfoGold, deverá utilizar a chave pública desta.

III. Quando InfoGold receber a informação, apenas será possível extraí-la com o uso da chave privada, que só InfoGold possui.

IV. Caso InfoGold queira enviar uma informação criptografada ao site 3, por exemplo, deverá conhecer sua chave pública.

O esquema é conhecido como de chave:

I. A empresa InfoGold criou uma chave pública e a enviou a vários sites.

II. Quando um desses sites quiser enviar uma informação criptografada para InfoGold, deverá utilizar a chave pública desta.

III. Quando InfoGold receber a informação, apenas será possível extraí-la com o uso da chave privada, que só InfoGold possui.

IV. Caso InfoGold queira enviar uma informação criptografada ao site 3, por exemplo, deverá conhecer sua chave pública.

O esquema é conhecido como de chave:

Q24596

Noções de Informática

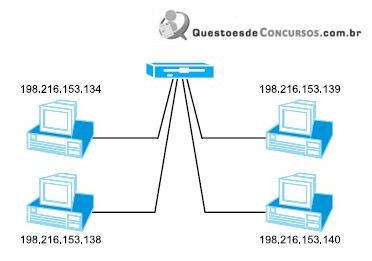

A figura abaixo ilustra uma sub-rede de microcomputadores Windows XP com acesso à Internet, que usa topologia estrela, com destaque para os IPs empregados pelas máquinas. Foi utilizado o esquema de máscara de tamanho fixo e atribuída uma única faixa de endereços à sub-rede. A máscara utilizada é 255.255.255.192.

A faixa total de endereços que a sub-rede está utilizando é:

A faixa total de endereços que a sub-rede está utilizando é:

Q24595

Noções de Informática

Atualmente existem placas-mãe de microcomputadores que oferecem níveis RAID ("Redundant Arrays of Independent Disks"), para tornar o sistema de disco mais rápido e mais seguro. No que diz respeito à tolerância a falhas, um dos níveis, conhecido por espelhamento, se caracteriza pelos seguintes fatos:

I. O conteúdo de um disco rígido é inteiramente copiado para outro. Se ocorrer qualquer pane no disco rígido principal, o segundo entra em ação. Assim, o espelhamento constitui um backup automático feito por hardware, executado automaticamente pela placa-mãe, aumentando a segurança, não sendo necessário nenhum tipo de configuração no sistema operacional para que seja realizado.

II. O processo não precisa ser feito no momento da formatação do disco rígido e instalação do sistema operacional. No momento da configuração, que é feito por um setup próprio, o conteúdo do disco rígido principal será copiado para o disco rígido de backup.

Em conseqüência, consegue-se a redundância dos dados nos discos, pois os dois conterão as mesmas informações. Caso um dos discos pare, o outro, por armazenar o mesmo conteúdo, manterá todo o sistema operacional.

Esse nível de tolerância a falhas é denominado:

I. O conteúdo de um disco rígido é inteiramente copiado para outro. Se ocorrer qualquer pane no disco rígido principal, o segundo entra em ação. Assim, o espelhamento constitui um backup automático feito por hardware, executado automaticamente pela placa-mãe, aumentando a segurança, não sendo necessário nenhum tipo de configuração no sistema operacional para que seja realizado.

II. O processo não precisa ser feito no momento da formatação do disco rígido e instalação do sistema operacional. No momento da configuração, que é feito por um setup próprio, o conteúdo do disco rígido principal será copiado para o disco rígido de backup.

Em conseqüência, consegue-se a redundância dos dados nos discos, pois os dois conterão as mesmas informações. Caso um dos discos pare, o outro, por armazenar o mesmo conteúdo, manterá todo o sistema operacional.

Esse nível de tolerância a falhas é denominado:

Q24593

Economia

O mercado de trabalho de uma economia é caracterizado da seguinte forma:

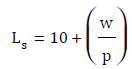

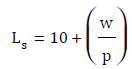

A oferta de trabalho é igual a e a demanda por trabalho é determinada por

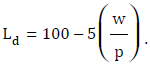

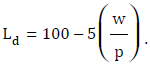

e a demanda por trabalho é determinada por

O produto é determinado em função da quantidade de trabalho da seguinte forma: Y= F(L) = 20L- 0,12L.

Com base nessas informações, é correto afirmar que:

A oferta de trabalho é igual a

e a demanda por trabalho é determinada por

e a demanda por trabalho é determinada por

O produto é determinado em função da quantidade de trabalho da seguinte forma: Y= F(L) = 20L- 0,12L.

Com base nessas informações, é correto afirmar que:

Q24592

Economia

A respeito da teoria da firma, analise as afirmativas a seguir:

I. Em mercados competitivos, as firmas entram sempre que o preço for superior ao custo total médio.

II. No longo prazo, com a entrada e a saída de firmas, o lucro econômico de uma firma em mercados competitivos é zero.

III. Empresas sempre fecham quando o lucro é menor do que zero.

Assinale:

I. Em mercados competitivos, as firmas entram sempre que o preço for superior ao custo total médio.

II. No longo prazo, com a entrada e a saída de firmas, o lucro econômico de uma firma em mercados competitivos é zero.

III. Empresas sempre fecham quando o lucro é menor do que zero.

Assinale:

Q24591

Economia

Um setor é um monopólio natural. Para garantir o maior bem-estar para o consumidor assinale o que o órgão regulador deve fazer.