Questões de Concurso

Para dataprev

Foram encontradas 2.610 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A monitoração contínua é uma prática que fornece feedback constante aos desenvolvedores e testadores sobre o desempenho e a disponibilidade de suas aplicações, tanto antes quanto após a implantação.

O processo de entrega contínua envolve a automação de processos de desenvolvimento, testes e integração dos códigos de forma frequente e em um repositório compartilhado.

Julgue o item a seguir, relativo a infraestrutura como código (IaC, na sigla em inglês).

A IaC declarativa especifica as propriedades dos recursos de

infraestrutura que deseja provisionar e, em seguida, a

ferramenta IaC descobre como alcançar esse resultado final

por conta própria.

A escolha do tipo de índice é um aspecto importante para o desempenho do sistema de banco de dados: se as consultas de intervalo forem comuns, os índices de árvore B, os quais possuem uma forma de árvore balanceada, serão preferíveis aos índices de hash, os quais organizam as chaves de busca, com seus ponteiros associados em uma estrutura de arquivos hash.

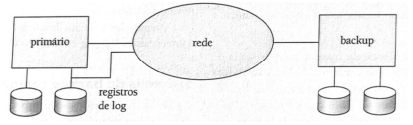

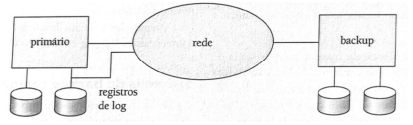

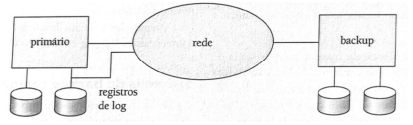

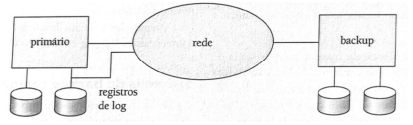

Considerando as características do sistema de backup remoto, julgue o item a seguir.

A disponibilidade de um sistema aumenta mais com um

backup remoto do que com um sistema de único site, apesar

da impossibilidade de o sistema se recuperar autonomamente

quando todos os dados no site primário forem perdidos.

Nesse caso, a solução é acionar o backup físico, quando

existente, com possível perda de dados.

Considerando as características do sistema de backup remoto, julgue o item a seguir.

Uma configuração de reserva a quente (hot-spare) pode

tornar quase instantânea a tomada de comando pelo site de

backup remoto, uma vez que ele processa continuamente os

registros de log de redo quando eles chegam, aplicando as

atualizações localmente.

Considerando as características do sistema de backup remoto, julgue o item a seguir.

Quando o site primário original se recupera, ele pode passar

a realizar o papel de site backup remoto, bastando que ele

tenha recebido um log de atualizações executadas pelo site

de backup enquanto o antigo site primário estava inoperante.

Considerando as características do sistema de backup remoto, julgue o item a seguir.

Caso o site primário falhe, o site de backup remoto assumirá

o processamento, porém este realizará primeiramente a

recuperação, usando a cópia (talvez desatualizada) dos dados

do site primário e os registros de log recebidos do site.

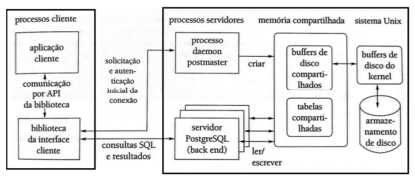

Considerando a figura precedente, que representa a arquitetura de um sistema de banco de dados PostgreSQL, julgue o item seguinte, acerca do processo de administração desse banco de dados.

O processo servidor de back-end é responsável por executar as consultas submetidas pelo cliente, realizando as etapas necessárias de execução de consulta e retornando ao processo postmaster, onde as consultas são analisadas, otimizadas e acumuladas em buffers de consultas e distribuídas ao cliente.

A respeito da linguagem de consulta SQL, julgue o próximo item.

Views não inserem restrições à realização de consultas,

inserções, atualizações e exclusões em tempo de execução,

sendo, portanto, desnecessário traduzi-las para uma

modificação nas relações reais no modelo lógico do banco de

dados.

No que se refere à recuperação após falha, julgue o item seguinte.

Na técnica de modificação de banco de dados adiada, a

atomicidade da transação é garantida registrando-se todas as

modificações do banco de dados no log, mas adiando-se a

execução de todas as operações WRITE de uma transação até

que a transação seja parcialmente confirmada, para

transações executadas em série.

No que se refere à recuperação após falha, julgue o item seguinte.

O esquema de recuperação do banco de dados independe do

esquema de controle de concorrência, uma vez que, no

restauro a partir dos esquemas baseados em log, o valor é

recuperado a partir de informação de UNDO em um registro e

no log.

No que se refere à recuperação após falha, julgue o item seguinte.

Na recuperação baseada em log, o identificador de item de

dados é o identificador exclusivo da transação que realizou a

operação WRITE.

Julgue o item a seguir, relativos a arquitetura de sistemas operacionais e a servidores físicos.

Discos rotativos magnéticos usados no armazenamento de

dados utilizam técnicas de espalhamento da informação

(interleave factor) na realização da gravação e(ou) leitura

dos dados.

Julgue o item a seguir, relativos a arquitetura de sistemas operacionais e a servidores físicos.

Os pilares formantes da segurança de servidores físicos são

norteados pelas seguintes políticas de segurança: física,

contra indisponibilidade, ambiental e lógica.

Julgue o item a seguir, relativos a arquitetura de sistemas operacionais e a servidores físicos.

Entre as diversas políticas de substituição do bloco/registro

em memórias associativas, uma das mais utilizadas é a

baseada em algoritmos LRU (least recently used), que visam

a descartar os dados há mais tempo sem uso.

No que se refere a sistemas de armazenamento de dados, julgue o item subsequente.

Uma das limitações do armazenamento de dados virtualizado

é a baixa flexibilidade na expansão do tamanho do espaço

utilizado para armazenamento dos dados.

No que se refere a sistemas de armazenamento de dados, julgue o item subsequente.

A Lei Geral de Proteção de Dados Pessoais veda a coleta

de dados pessoais de crianças sem o consentimento,

independentemente da forma de armazenamento a ser

utilizada.

Julgue o item seguinte, relativos a sistemas de proteção de dados.

Na utilização da política de backup, é realizada a cópia

completa dos arquivos em cada procedimento realizado.

Julgue o item seguinte, relativos a sistemas de proteção de dados.

A aplicação das técnicas de criptografia de arquivos durante

a transmissão de dados no ambiente cibernético não é parte

integrante das políticas de sistemas de proteção de dados.