Questões de Concurso

Para uffs

Foram encontradas 2.296 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. É um tipo que controla o acesso à rede analisando os pacotes de saída e de entrada. Na prática, permite que um pacote passe ou seja bloqueado durante o caminho fazendo a comparação com critérios definidos antecipadamente, como endereços IP permitidos, tipo de pacote e número de porta para acesso. II. É um tipo mais seguro, com a função de proteger os recursos de rede de forma eficaz, filtrando as mensagens, mascarando o endereço IP e limitando os tipos de tráfego. Eles fornecem uma análise de segurança completa e com reconhecimento dos protocolos que suportam. III. É um tipo conhecido como inspeção de dados, constituindo uma poderosa arquitetura de firewall que examina os fluxos de tráfego de ponta a ponta na rede. Um firewall de rede deve ser inteligente e rápido para evitar o tráfego não autorizado, analisando os cabeçalhos dos pacotes e inspecionando o estado de cada um.

Os tipos descritos em I, II e III são conhecidos, respectivamente, como firewall de

I. DML – Data Manipulation Language; II. DDL – Data Definition Language; III. DCL – Data Control Language.

Três comandos SQL, pertencentes às DML, DDL e DCL são, respectivamente,

I. Nível mais alto da abstração, associada às partes do BD a que o usuário tem acesso conforme a necessidade individual de cada usuário. II. Nível mais baixo da abstração, associada à estrutura física de armazenamento do BD, a organização de arquivos e os métodos de acesso. III. Nível intermediário da abstração, associada à definição dos dados armazenados e às ligações entre eles, com destaque para as entidades, atributos, relacionamentos, operações e restrições.

Os níveis descritos em I, II e III são denominados, respectivamente,

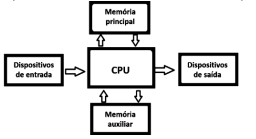

Quatro exemplos de componentes, sendo um de memória principal, o segundo de memória auxiliar, o terceiro de dispositivo de entrada e o quarto de dispositivo de saída de dados são, respectivamente,

As camadas ALFA, BETA e GAMA são descritas a seguir:

I. ALFA – fornece suporte automatizado ou semiautomatizado para BETA e GAMA. Quando integrada, é estabelecido um sistema para o suporte ao desenvolvimento de software, denominado engenharia de software com o auxílio do computador. II. BETA – fornece as informações técnicas para desenvolver software, envolvendo uma série de tarefas, que inclui comunicação, análise de requisitos, modelagem de projeto, construção de programa, testes e suporte. III. GAMA – fornece a liga que mantém as camadas de tecnologia coesas e que possibilita o desenvolvimento de software de forma racional e dentro do prazo, constituindo a base para o controle do gerenciamento de projetos de software e estabelecendo o contexto no qual são aplicados métodos técnicos, sendo gerados os modelos, documentos, dados, relatórios e formulários.

As camadas ALFA, BETA e GAMA são conhecidas, respectivamente, como

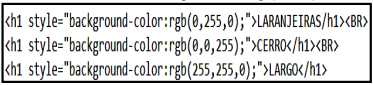

Após a execução desse código, as palavras LARANJEIRAS, CERO e LARGO serão exibidas com fonte na cor preta e cores de fundo, respectivamente,

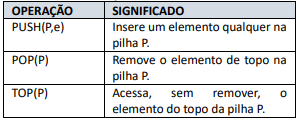

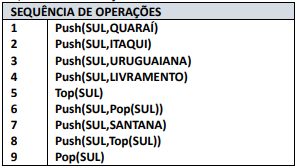

Quadro I - DEFINIÇÕES

Quadro II - OPERAÇÕES

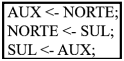

Tendo como ponto de partida uma pilha SUL inicialmente vazia e a sequência de operações indicadas no quadro II - OPERAÇÕES, ao final das operações o elemento que se encontra no topo da pilha é

A estrutura equivalente que gera o mesmo resultado, sem a ajuda de uma variável auxiliar AUX, está indicada na seguinte alternativa:

O código equivalente que gera o mesmo resultado, mas que usa a estrutura de controle “repita ... fimrepita”, está indicado na opção: