Questões de Concurso

Para dpe-rj

Foram encontradas 1.679 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

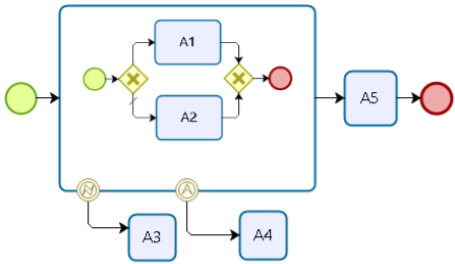

O diagrama a seguir foi elaborado utilizando a notação BPMN que contém um evento anexado para o tratamento de exceção.

O tratamento de exceção é realizado pela atividade:

O BPMN organiza os tipos de elementos gráficos em diversas categorias, como, por exemplo, Objetos de Fluxo, de Dados e de Conexão.

A categoria Objetos de Fluxo contém elementos que definem o comportamento de um Processo de Negócio, tais como:

João é um Gestor de TI que precisa configurar e disponibilizar um servidor para a produção de um novo Sistema de Informação. João não tem um local adequado com refrigeração e energia elétrica para hospedar um servidor, por isso decidiu usar uma Máquina Virtual na Nuvem.

O tipo de serviço de Computação em Nuvem que João deverá

utilizar é:

Determinado órgão governamental está utilizando a técnica de Análise de Pontos de Função (APF) para efetuar a contagem de suas aplicações e gerar uma base histórica própria.

Sendo assim, para a contagem de um sistema que atende a atividade-fim desse órgão, será necessário:

Uma empresa foi contratada por um órgão governamental para modificar e adaptar um sistema para gerenciamento eletrônico de documentos, com base nas especificações criadas pelo próprio órgão. A contratada entregou ao órgão uma parte do sistema com as alterações solicitadas, e um grupo de usuários finais do sistema está simulando operações de rotina, para atestar se seu comportamento está de acordo com as expectativas da empresa.

Conclui-se que está sendo realizado o teste de:

Em ITIL, o objetivo do gerenciamento de incidentes é restaurar a operação normal do serviço o mais rápido possível.

Nesse contexto, uma situação que deveria ser tratada como um incidente é:

Jurema é a gerente de um projeto de desenvolvimento de software e está reanalisando o projeto para prever sua duração. Para isso, ela analisa a sequência de atividades com a menor flexibilidade no cronograma.

Jurema está utilizando a técnica chamada de:

Os processos de gerenciamento de projetos são agrupados em cinco categorias. Jonas é o gerente de um projeto de desenvolvimento de software e está executando atividades para determinar, documentar e gerenciar as necessidades e requisitos das partes interessadas, a fim de atender aos objetivos do projeto.

Sendo assim, Jonas está realizando um processo do grupo de:

A gestão de riscos envolve a identificação dos riscos que possam afetar o negócio da organização, assim como suas formas de tratamento.

Segundo a norma ABNT NBR ISO/IEC 17799:2005, uma das possíveis formas de tratamento dos riscos é:

De acordo com a norma ABNT NBR ISO/IEC 27001:2013, uma organização deve programar auditorias internas a fim de verificar a aderência da conformidade do sistema de gestão da segurança da informação aos seus requisitos e à legislação vigente.

Sobre a realização da auditoria interna, é correto afirmar que:

A gestão de continuidade de negócios visa planejar tarefas que impeçam a interrupção das atividades do negócio e protejam os processos críticos contra efeitos de falhas ou desastres significativos, assegurando a recuperação das atividades de acordo com o tempo aceitável definido no plano de continuidade de negócios (PCN).

De acordo com a norma ABNT NBR ISO/IEC 17799:2005, no contexto de gestão de continuidade de negócios, é correto afirmar que os procedimentos:

A Política de Segurança da Informação é o documento de alto nível que divulga as diretrizes de segurança da informação, as quais devem alinhar-se com os objetivos da organização, devendo ser conhecida por todos os funcionários.

De acordo com a norma ABNT NBR ISO/IEC 17799:2005, a política de segurança deve conter:

O Governo Federal, por meio do Banco Central, está desenvolvendo um sistema que possibilitará a todos os Bancos do país o acesso a algumas de suas informações. Um requisito fundamental desse sistema é que a taxa de juros utilizada em todas as transações de todos os Bancos seja a mesma e haja um único acesso a essa informação. Além disso, esse sistema deve poder ser executado em diferentes plataformas, como computadores e diversos dispositivos móveis. Para garantir que a taxa de juros seja única e para evitar a necessidade de criar diferentes soluções para cada plataforma, a empresa desenvolvedora decidiu adotar padrões de projeto. O primeiro padrão deverá garantir uma única instanciação para a classe “Taxa de juros”; e o segundo padrão deverá definir uma família de componentes para cada plataforma e uma implementação que os instancie de acordo com a plataforma na qual a aplicação estará sendo executada.

Os padrões de projeto a serem adotados nessa implementação são, respectivamente:

Para que um sistema seja testado adequadamente, é preciso realizar uma quantidade mínima de testes. Para apoiar essa definição, foi criada a Complexidade Ciclomática de McCabe, com fundamentação na teoria dos grafos. Essa técnica define uma métrica de software que fornece uma medida quantitativa da complexidade lógica de um programa, apresentando um limite superior para a quantidade de casos de testes de software que devem ser conduzidos.

A Complexidade Ciclomática pode ser calculada tanto pelo número de regiões quanto pelo número de arestas e nós.

A empresa “Armazéns do João”, com o propósito de adquirir um software de Controle de Estoque, solicitou a um analista de sua equipe de informática que verificasse a qualidade do software. A avaliação constatou que o software não possuía documentação técnica, não havia comentários no código, e suas classes e métodos possuíam nomes pouco significativos. Além disso, o software não garantia o acesso restrito a informações confidenciais de forma consistente.

Com base nessas informações, o software não foi considerado de qualidade, pois NÃO atendia as características desejáveis para:

O sistema “Soproblema” vem sendo desenvolvido com a utilização de prototipagem. O sistema tem prazo previsto de um ano para a entrega do produto final ao cliente. Porém, após analisar o protótipo, durante o primeiro mês de desenvolvimento, ainda no levantamento de requisitos, o cliente concluiu que esse prazo era muito extenso, visto que, em sua opinião, o desenvolvimento estava muito adiantado.

É uma desvantagem do modelo de prototipagem relacionado ao fato relatado acima:

O software de controle de catracas “Sisentrada” foi desenvolvido e entregue a seus diversos clientes. Um deles relatou um problema. O software foi consertado e enviado novamente ao cliente, que percebeu que alguns erros já sanados em versões anteriores voltaram a ocorrer.

No contexto da engenharia de software, a disciplina que é aplicada ao longo de todo o ciclo de vida, na qual houve falha, é:

Num ambiente Linux, onde pgm representa um programa qualquer, considere o comando a seguir.

pgm >> arq

O efeito da submissão desse comando é:

Considere os seguintes métodos de busca/indexação:

I. Busca binária

II. Tabelas hash

III. Índices B-trees

Considere ainda um universo de busca com aproximadamente um milhão de chaves, para o qual cada método tenha sido implementado adequadamente.

Num benchmark extensivo, cada método apresentou um número médio de acessos até que cada chave fosse localizada.

Esses tempos médios, em ordem crescente, correspondem aos métodos: