Questões de Concurso

Para if sertão - pe

Foram encontradas 641 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O comitê gestor de TI de uma organização decidiu implantar, na gestão de serviços, um processo da área de desenho de serviço da ITIL para gerenciar riscos que possam impactar seriamente o negócio. O processo deverá incluir a redução de riscos a um nível aceitável bem como o planejamento para a recuperação de processos de negócio, caso este seja interrompido.

O processo da ITIL v3 que supre a demanda do comitê gestor é o processo gerenciamento de

Na Instrução Normativa n. 04 de 11 de Setembro de 2014, tem-se, no art. 11º, inciso IV, que, após o recebimento do Documento de Oficialização da Demanda, a Área de Tecnologia da Informação indicará o Integrante Técnico para composição da Equipe de Planejamento da Contratação.

Em seguida, o Documento de Oficialização da Demanda será encaminhado à autoridade competente da Área Administrativa, que deverá:

O comitê gestor de TI de determinada organização verificou, por meio dos gestores das áreas, as seguintes necessidades concernentes ao gerenciamento de serviço:

I. Implantar função ou processo que seja responsável por gerenciar aplicativos durante os seus ciclos de vida;

II. Utilizar métrica para medir e relatar a confiabilidade de um serviço;

III. Gerenciar falhas de um item de configuração que ainda não tenha afetado o serviço;

IV. Gerenciar um problema que tenha causa-raiz e solução de contorno documentadas.

Com referência a essas necessidades, assinale a opção correta com base no ITIL v3.

A respeito do PHP, orientado a objetos, é CORRETO afirmar:

I. Uma classe é um conjunto de variáveis e funções relacionadas a essas variáveis.

II. Uma vantagem da utilização de classes e objetos em php é poder usufruir do recurso de encapsulamento de informação.

III. Para definir uma classe pode ser utilizada a seguinte sintaxe:

Class nome_classe {

var nome1;

function funcao1 (parametro) { /*corpo da função */ }

}

IV. Variáveis do tipo de uma classe são chamadas de objetos, e devem ser criadas pelo operador new.

Assinale:

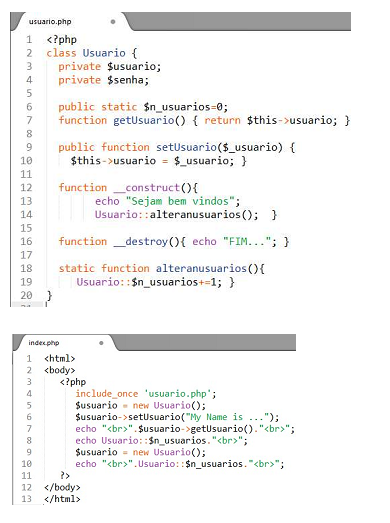

Dado o trecho de código a seguir, escrito em PHP (versão 7.0.8):

Analisando o código acima, responda quanto ao conceito de Orientação a Objetos, qual a alternativa correta:

Em relação à metodologia de desenvolvimento ágil, analise as afirmações a seguir:

I. ( ) A abordagem Scrum é um método ágil geral, mas seu foco está no gerenciamento do desenvolvimento iterativo, ao invés das abordagens técnicas específicas da engenharia de software ágil;

II. ( ) O Scrum pode ser usado com abordagens ágeis mais técnicas, para fornecer um framework de gerenciamento do projeto;

III. ( ) No Scrum existem três fases. A primeira é uma fase de planejamento geral, em que se estabelecem os objetivos gerais do projeto e da arquitetura do software. Em seguido ocorre uma série de ciclos de sprint, sendo que cada ciclo desenvolve um incremento do sistema. Finalmente a última fase, encerra o projeto, completa documentação exigida, como quadros de ajuda do sistema e manuais do usuário, e avalia lições aprendidas com o projeto;

IV. ( ) A categoria inovadora do scrum é a sua fase central, chamada de ciclos sprint. Um sprint do Scrum é uma unidade de planejamento na qual o trabalho a ser feito é avaliado, os recursos para o desenvolvimento são selecionados e o software é implementado;

V. ( ) Sprints são de comprimento fixo, normalmente duas a quatro semanas. Eles correspondem ao desenvolvimento de um release do sistema em XP.

É CORRETO afirmar que:

Os dispositivos de armazenamento de dados e os sistemas operacionais estão cada vez mais confiáveis e seguros, mas nenhum sistema está livre de sinistros. Por isso, faz-se necessário o uso de políticas de cópia de segurança dos arquivos importantes, tendo em vista uma estratégia de backup eficiente. Analise as afirmativas sobre backup.

I. O backup diferencial somente salva os arquivos que foram modificados ou criados depois de um backup completo.

II. O backup incremental somente salva os arquivos que foram modificados depois do backup completo ou depois da última cópia diferencial. Dessa forma, a periodicidade do backup é reduzida.

III. Os fatores tempo de retenção dos dados, e rodízio das mídias, também devem ser levados em conta na política de backup.

IV. Estratégias de backup completo, normalmente, são pouco eficientes quando se leva em conta o volume de dados que pode ser gerado. Dessa forma, uma boa alternativa é uso do backup incremental ou diferencial.

Assinale a alternativa que corresponde à(s) afirmativa(s) correta(s):

Nos tempos atuais, a Internet se tornou um ambiente perigoso para a segurança das informações. Os servidores que estão conectados à Internet, necessitam de uma proteção para que não exponham os serviços e as informações. Analise as afirmativas sobre o Firewall Netfilter/IPtables.

I. O Netfilter/IPtables é um Firewall do tipo Stateless.

II. As principais tabelas do Netfilter/IPtables são: filter, nat, mangle.

III. Os comandos “iptables -A OUTPUT -d 127.0.0.1 -j ACCEPT” e “iptables -A INPUT -d 127.0.0.1 -j ACCEPT”, podem ser empregados para definir uma política de exceção para a interface loopback.

IV. As chains da tabela NAT são PREROUTING, POSTROUTING, OUTPUT e TOS.

V. O comando “iptables -n –L” é usado para listar as regras da tabela NAT.

Assinale a alternativa que corresponde às afirmativas

corretas:

A popularização das Tecnologias da Informação e Comunicação (TICs) tem impulsionado a necessidade por armazenamento de dados. Mais do que guardar dados, as corporações necessitam de soluções que forneçam acesso à informação de maneira eficiente, em tempo hábil e, dependendo do caso, com algum nível de proteção contra falhas. Analise as afirmativas acerca de RAID (Redundant Array of Independent Disks).

I. O RAID 0 é o primeiro nível a oferecer redundância. Os dados são duplicados em duas ou mais unidades simultaneamente.

II. O RAID 1 tem como foco, o desempenho do sistema, uma vez que divide a capacidade de armazenamento em disco para reduzir os tempos de gravação e acesso.

III. O RAID 5 considera o aspecto da redundância, pois em vez de existir uma unidade de armazenamento inteira como réplica, os próprios discos servem de proteção. Assim, as informações de paridade e os dados são distribuídos entre todos os discos do sistema.

IV. O RAID 4 dobra o número de bits de paridade, e a integridade dos dados é mantida caso dois discos falhem simultaneamente.

V. O RAID 5 é um sistema que alia redundância com baixo custo, por outro lado, possui a limitação de proteger o sistema, se apenas um disco apresentar falha.

Assinale a alternativa que corresponde às afirmativas

corretas:

As LANs sem fio estão presentes em casa, no trabalho, em instituições de ensino, cafés, aeroportos e outros locais. As LANs sem fio são uma das mais importantes tecnologias de rede para acesso à Internet. O padrão IEEE 802.11, também conhecido como Wi-fi possui diversos padrões de tecnologia. Analise as afirmativas sobre padrão IEEE 802.11.

I. O padrão 802.11b opera na faixa de frequência de 2.4 – 2.485 GHz, com taxa de dados de até 11Mbps.

II. O padrão 802.11a opera na faixa de frequência de 5.1 – 5.8 GHz, com taxa de dados de até 300 Mbps.

III. O padrão 802.11g opera na faixa de frequência de 2.4 – 2.485 GHz, com taxa de dados de até 54 Mbps.

IV. O padrão 802.11n é incapaz de operar com múltiplos fluxos de transmissão simultâneos.

Assinale a alternativa que corresponde às afirmativas corretas: