Questões de Concurso

Para banestes

Foram encontradas 1.532 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Um método HTTP é denominado idempotente se:

Sobre as tecnologias que oferecem suporte à Arquitetura Orientada a Serviços (SOA), é correto afirmar que:

A diretiva que define o diretório base onde as páginas web devem ser armazenadas para disponibilização pelo servidor Apache é:

Sobre microsserviço, é correto afirmar que:

Para assegurar esse nível de isolamento, deve ser implementado na nuvem pública o seguinte mecanismo:

Para segmentar a rede, Sérgio deve dividir os endereços pelos departamentos em:

- exigir a necessidade de captura e exibição dos pacotes ou estatísticas sobre os pacotes;

- gerar gráficos de desempenho ao longo do tempo para ajudar a detectar tendências;

- rodar algoritmos de programação linear para ajudar o gerente a aperfeiçoar a arquitetura da rede.

Com o objetivo de aderir às premissas do modelo FCAPS, Renata deve usar, respectivamente, as ferramentas de:

Dentre os serviços prestados à camada de rede pela camada de enlace, o que melhor se enquadra para a resolução do problema é o serviço:

Para melhorar a taxa de acerto na identificação das ameaças, Amanda deve:

- implementar a segurança em camadas mais baixas do modelo TCP (Transmission Control Protocol) / IP (Internet Protocol) de forma a não ter perda relevante de performance da rede;

- ser transparente aos usuários finais sem afetar suas aplicações;

- garantir o sigilo, a integridade e a autenticidade; e - reduzir o overhead de gerenciamento de rede.

Baseado nos critérios definidos pelo CIO, a segurança da rede deve ser implementada por meio do uso do:

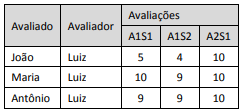

Ao investigar o ocorrido, a equipe de segurança detectou a modificação deliberada da avaliação no banco de dados do sistema.

O princípio de segurança da informação violado foi o da:

Numa palavra de 6 bits, o número -31 seria representado como:

Sabe-se que cada pessoa tem seus próprios CPF e RG e um único nome, embora possa haver homônimos.

Sendo assim, a dependência funcional que NÃO existe entre os atributos dessa tabela é:

document.getElementById('demo').innerHTML = Date()

Numa página web na qual esse código seja aplicado, o elemento que é compatível com a estrutura do comando para receber a data corrente é:

I. IPSec pode ser usado para criptografar dados enviados entre quaisquer sistemas que possam ser identificados por endereços IP.

II. TLS opera na camada de rede do modelo OSI oferecendo um serviço seguro e confiável de ponta a ponta.

III. O protocolo HTTP pode operar em cima do protocolo SSL/TLS para obter conexão criptografada.

Está correto o que se afirma em:

A técnica utilizada nas atividades de gerência para capturar e interpretar as informações sobre aquilo que trafega em cada segmento de rede é:

Esse dispositivo utilizado para prevenir o uso não autorizado de determinado software é conhecido como:

Segundo a legislação brasileira, a pessoa natural ou jurídica, de direito público ou privado, a quem competem as decisões referentes ao tratamento de dados pessoais é denominada:

Um plano que estabelece uma meta RTO de 24 horas e um RPO de 5 horas significaria que: