Questões de Concurso

Para segep-ma

Foram encontradas 1.718 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I representou o fim dos hubs, dos repetidores e dos links half-duplex, que foram substituídos pelo uso exclusivo de links full-duplex ponto a ponto entre as estações, switches e roteadores da rede. Também deixou de ser usado o CSMA/CD, sistema de detecção de colisões utilizado nos primeiros padrões Ethernet. Embora ainda vários switches possam ser ligados em cascata com cabos CAT 6a de 100 metros cada para obter distâncias maiores, é melhor utilizar um dos padrões de cabos de fibra óptica quando for necessário atingir distâncias maiores como 10 ou 40 Km.

I representou o fim dos hubs, dos repetidores e dos links half-duplex, que foram substituídos pelo uso exclusivo de links full-duplex ponto a ponto entre as estações, switches e roteadores da rede. Também deixou de ser usado o CSMA/CD, sistema de detecção de colisões utilizado nos primeiros padrões Ethernet. Embora ainda vários switches possam ser ligados em cascata com cabos CAT 6a de 100 metros cada para obter distâncias maiores, é melhor utilizar um dos padrões de cabos de fibra óptica quando for necessário atingir distâncias maiores como 10 ou 40 Km. A lacuna I é corretamente preenchida com

I. Fez transferência de arquivos, criou e alterou diretórios da rede; II. Enviou diversas mensagens de e-mail; III. Utilizou um navegador web para fazer pesquisas em diversas páginas da internet e fazer cotações de equipamentos em sites específicos; IV. Digitou o endereço IP de um site e obteve o nome deste site na WWW; V. Buscou obter informações de gerenciamento e controle dos equipamentos da rede, usando login de administrador.

Os protocolos da arquitetura TCP/IP que atuam na camada de aplicação e são responsáveis pelas funções ligadas às atividades de I a V, são correta e respectivamente,

(https://www.oficioeletronico.com.br/Downloads/CartilhaCertificacaoDigital.pdf)

A lacuna I é corretamente preenchida por

Para que o algoritmo calcule o fatorial de N, as lacunas I, II e III devem ser preenchidas, correta e respectivamente, por

Considere os seguintes comandos da linguagem Java:

boolean f, g, h;

int b = 1, a = 2, c = 10, d = 5 ;

f = ! ((a + c) ! = (d + d + a)) ;

g = ((a + d) < = (c - d) || (c - d) > (a * d)) ;

h = ! ((c/d-b*a) < (a+d) && (c/a) > (a+b)) ;

Os valores que serão armazenados nas variáveis f, g e h são, respectivamente,

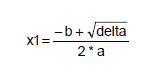

Na matemática, para calcular uma das raízes de uma equação de 2o grau utiliza-se a fórmula abaixo:

Em um programa escrito na linguagem Java, considerando que as todas as variáveis indicadas foram declaradas como sendo do tipo double, a forma correta de escrever esta fórmula é:

Atenção: Para responder às questões, considere a figura abaixo.

Considere que na tabela Contribuinte estão cadastrados os seguintes dados:

IDContribuinte NomeContribuinte CPF_CNPJ

1 Paulo da Silva 154.246.037-12

2 Maria Pereira 143.172.129-50

Atenção: Para responder às questões, considere a figura abaixo.

Considere que na tabela Contribuinte estão cadastrados os seguintes dados:

IDContribuinte NomeContribuinte CPF_CNPJ

1 Paulo da Silva 154.246.037-12

2 Maria Pereira 143.172.129-50