Questões de Concurso

Para tjm-mg

Foram encontradas 575 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Analise as afirmativas abaixo: I – A linha de comando “cat texto.txt | wc -w” irá produzir “16” como saída. II – A linha de comando “cat texto.txt | wc -l” irá produzir “5” como saída. III –A linha de comando “cat texto.txt | wc -L” irá produzir “25” como saída. Estão CORRETAS as afirmativas:

Comando Linux equivalente/similar ( ) cp ( ) ls ( ) mkdir ( ) rm

A sequência CORRETA, de cima para baixo, é:

Macro

Macro  Gravar nova macro...”. III. Uma macro é uma sequência de comandos e funções armazenadas em um módulo do Visual Basic. Estão CORRETAS as afirmativas:

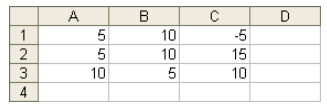

Gravar nova macro...”. III. Uma macro é uma sequência de comandos e funções armazenadas em um módulo do Visual Basic. Estão CORRETAS as afirmativas: Considere a planilha abaixo do Microsoft Excel, versão português do Office XP.

Analise as seguintes afirmativas sobre a planilha.

I. O conteúdo da célula C1 pode ser “=SE(B1>A1;A2-B2)”.

II. O conteúdo da célula C2 pode ser “=SOMASE(A1:B3;"=10")”.

III. O conteúdo da célula C3 pode ser “=SOMA(A1;B3)”.

Estão CORRETAS as afirmativas:

Correlacione as colunas a seguir, associando cada processo à sua respectiva fase do ciclo de vida do serviço, de acordo com a biblioteca ITIL V3:

Fase

I. Estratégia

II. Desenho

III. Transição

IV. Operação

Processo

( ) Gerenciamento de Mudança.

( ) Gerenciamento Financeiro.

( ) Gerenciamento de Acesso.

( ) Gerenciamento da Disponibilidade.

A sequência CORRETA, de cima para baixo, é

Analise as seguintes afirmativas sobre conhecimentos de Internet:

I. Um cookie pode ser perigoso e infectar o computador.

II. É possível configurar um navegador de forma que ele rejeite cookies.

III. Um cookie é uma informação (uma sequência de caracteres) que os sites enviam aos navegadores para distinguir (identificar) sessões http ou armazenar preferências do usuário.

Estão CORRETAS as afirmativas:

Considere os processos servidores que normalmente são encontrados em sistemas operacionais comerciais e correlacione o serviço com a sua porta padrão:

Serviços

I. DHCP

II. LDAP

III. SNMP

Porta

( ) 161/UDP e 162/UDP

( ) 67/UDP

( ) 389/UDP

A sequência CORRETA, de cima para baixo, é

Analise as seguintes afirmativas sobre segurança da informação.

I. Um Plano de Continuidade de Negócio visa garantir a continuidade dos serviços essenciais de uma organização, minimizando perdas decorrentes de um evento de segurança de grande impacto.

II. A segregação de funções é um controle organizacional que deve ser utilizado para evitar que um indivíduo detenha o controle de todas as fases do processo e caia na tentação de praticar algum ato ilícito.

III. Política de segurança da informação é o conjunto de decisões que determinam a postura de uma organização em relação à segurança, determinando os limites aceitáveis de comportamento e as medidas a serem tomadas no caso da sua violação, e é um mecanismo de proteção desencorajador, a partir do momento que é amplamente divulgada e conhecida por todos os funcionários e colaboradores da organização.

Estão CORRETAS as afirmativas:

Em relação ao funcionamento de sistemas operacionais, analise os itens a seguir, marcando com (V) a assertiva verdadeira e com (F) a assertiva falsa.

( ) A sondagem (polling) é uma abordagem alternativa à interrupção que consiste no teste de cada dispositivo de forma cíclica para identificar o estado do hardware. Normalmente, aumenta o desempenho do sistema quando comparado às interrupções, pois diminui a sobrecarga do processador.

( ) No gerenciamento de memória, o fenômeno empírico que descreve eventos estreitamente relacionados em espaço ou tempo é chamado Localidade. Quando se trata de referências (acessos) à memória, Localidade Espacial ocorre quando processos se referem às mesmas localizações de memória repetidamente dentro de um curto período de tempo.

( ) Uma interrupção causada por instruções de um processo em execução é geralmente denominada desvio (trap), sendo considerada síncrona em relação à execução do processo.

( ) A paginação é uma técnica de organização de memória virtual que divide um espaço de endereçamento em blocos contíguos de tamanho fixo enquanto que a segmentação utiliza blocos contíguos de tamanho variável.

A sequência CORRETA, de cima para baixo, é

Analise as seguintes afirmativas sobre protocolos e serviços de rede.

I. Para localizar o serviço de correio eletrônico de um determinado domínio, deve-se criar, nas configurações do servidor DNS, uma entrada do tipo MX apontando para o servidor que disponibiliza este serviço.

II. O protocolo SMTP é utilizado no envio e também na troca de mensagens entre servidores de correio eletrônico.

III. Um servidor DHCP envia informações de configuração para que as estações tenham acesso à rede, mas para isso, estas estações precisam ter sido configuradas previamente com o endereço do servidor DHCP.

São VERDADEIRAS as afirmativas:

São comandos que exibem informações sobre os processos em execução em um sistema operacional Linux:

I. top

II. df

III. ps

Os itens CORRETOS são

Analise as seguintes afirmativas sobre segurança digital em redes.

I. Os algoritmos de criptografia (simétrica e assimétrica) apresentam níveis diferentes de resistência a ataques ao sistema criptográfico mesmo quando utilizam chaves de mesmo tamanho.

II. Apesar de consumir mais recursos computacionais que a criptografia simétrica, a criptografia de chave pública apresenta grande vantagem em relação à segurança do processo de distribuição de chaves.

III. A comunicação através do protocolo https é a garantia de estar utilizando um certificado digital válido na comunicação com o servidor (web site).

Estão CORRETAS as afirmativas:

Analise a afirmativa sobre tecnologia de rede a seguir:

“Antes de transmitir, a estação faz uma escuta ao meio. Ao perceber que o meio está livre, efetua a transmissão. Caso o meio esteja ocupado, a estação aguarda um tempo aleatório para uma nova tentativa de transmissão. Mesmo no momento da transmissão, a estação continua escutando o meio, pois, caso haja uma colisão, a liberação do canal é feita de forma imediata e uma nova tentativa de transmissão será iniciada”.

Essa descrição refere-se ao método de acesso ao meio de qual tecnologia de rede de computadores?

Em relação às tecnologias, ferramentas e procedimentos associados ao cabeamento estruturado, analise os itens a seguir, marcando com (V) a assertiva verdadeira e com (F) a assertiva falsa.

( ) Um cabo de par trançado categoria 5e é homologado e funciona em redes Gigabit Ethernet desde que não ultrapasse 100 metros.

( ) Em um sistema de cabeamento estruturado, o segmento de cabo que interconecta os armários de telecomunicações é conhecido como segmento horizontal.

( ) Em um cabo de par trançado, apenas dois pares de fios são realmente usados em redes Fast Ethernet.

( ) Gigabit Ethernet refere-se a várias tecnologias para transmissão de quadros a uma velocidade de 1 Gbps. A tecnologia 1000BASE-T permite a utilização de cabos par trançado, enquanto que 1000BASE-SX e 1000BASE-FX utilizam fibra ótica, sendo que a primeira é recomendada para redes de até 550 metros e a segunda pode atingir até 5 Km.

A sequência CORRETA, de cima para baixo, é