Questões de Concurso

Para mda

Foram encontradas 777 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

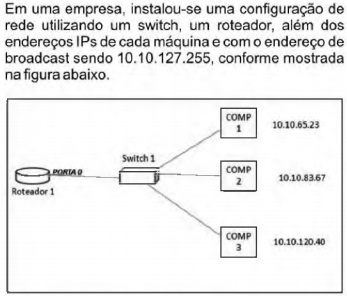

Um endereço válido para a porta 0 do Roteador 1, de modo a torná-lo o endereço de gateway das máquinas desse rede é:

Esse tipo de equipamento é um: