Questões de Concurso

Para prodeb

Foram encontradas 887 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Match the columns and choose the correct alternative about electrical machines:

1. Motor

2. Voltage regulator

3. Current transformer

4. Transformer

5. Generator

A. device that maintains the voltage of a power source within acceptable limits.

B. used to measure alternating current (AC).

C. convert electrical energy into mechanical motion.

D. a device that converts motive power (mechanical energy) into electrical power for use in an external circuit.

E. static electrical device that transfers electrical energy between two or more circuits through electromagnetic induction.

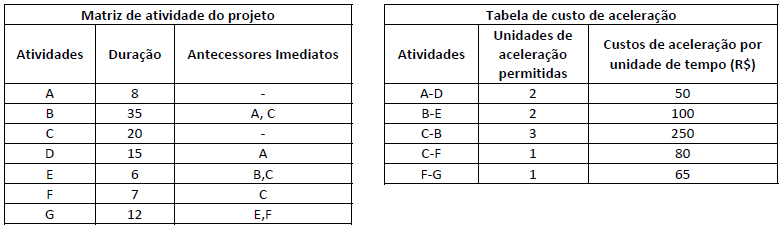

A análise de rede do cronograma é uma técnica utilizada para auxiliar na criação do modelo do cronograma do projeto. O Método de Diagrama de Precedência é uma das técnicas usadas pelos gerentes de projeto de software para identificar e documentar as relações de dependências entre as atividades, assim como a duração do projeto, as atividades críticas e as não críticas, início e término mais cedo e início e término mais tarde de um projeto. De acordo com o exposto, analise.

Considerando a matriz de atividade do projeto, a tabela de custo de aceleração e o tempo de duração em dias, é

correto afirmar que

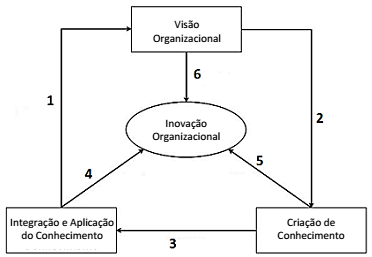

(Dávila, G. A. 2008. Leocádio, L; Varvakis, G. Inovação e Gerenciamento de Processos: uma análise baseada em gestão do conhecimento. Revista de Ciência da Informação. V9, n3. 2008. Adaptado.)

(JOHANNESSEN, Jon‐Arild; OLSEN Bjorn; OLAISEN, Johan. Aspects of innovation theory based on knowledge‐management. International Journal of Information Management, n. 19, p. 121‐139, 1999.)

Com base na imagem e na citação anteriores, a sequência correta é:

Segurança da Informação no mundo da Internet das Coisas

Com a rápida expansão da utilização da Internet das Coisas em todo o mundo, além da crescente disseminação de malwares para todo tipo de hardware e software (sejam sistemas operacionais ou aplicativos), a preocupação com a Segurança da Informação (dados pessoais e corporativos) também deve seguir entre as principais prioridades da indústria de Tecnologia da Informação.

A Internet das Coisas traz centenas de milhares de dispositivos trocando informações entre si pela Internet. Informações que, por exemplo, podem ter sido coletadas através de dispositivos ligados ao corpo de um paciente e que podem enviar dados sobre o seu estado de saúde e até resultados de exames para o médico, aonde quer que ele esteja localizado, podendo, inclusive, ver estas informações do seu smartphone. Estes dados podem ser facilmente interceptados, modificados ou utilizados em benefício de quem não detém direito sobre eles.

Da mesma forma, quando afirmamos que a porta da garagem, o ar condicionado ou qualquer outro dispositivo que esteja conectado à rede interna da nossa casa e que pode ser acionado apenas pela presença do smartphone de seu proprietário, também podemos afirmar que todos estes dispositivos estão sujeitos à ação de pessoas mal intencionadas. Um especialista em tecnologia, com bons conhecimentos em linguagens de programação e protocolos de redes, pode facilmente criar um malware para agir em seu benefício.

Os Malwares são programas especificamente desenvolvidos para executar ações danosas e atividades maliciosas, como por exemplo, obtenção de vantagens financeiras, coleta de informações confidenciais, vandalismo, prática de golpes, realização de ataques e disseminação de spam.

Obviamente quando destacamos as oportunidades de negócios envolvidas com Internet das Coisas, pessoas mal intencionadas também buscarão se aproveitar de alguma forma deste mercado potencial. O que fazer? Pensando no lado dos usuários finais, a prevenção ainda é a melhor prática quando tratamos o tema segurança.

Manter o firewall e os softwares antimalwares atualizados, usar sempre programas originais e atualizados, usar somente fontes confiáveis ou lojas oficiais para download de aplicativos / programas, não acessar informações confidenciais ou realizar transações financeiras usando redes wi‐fi públicas, verificar a veracidade e autenticidade de um link antes de clicar sobre ele e ter atenção quanto à autenticidade dos certificados digitais que aparecem no navegador são algumas das medidas de segurança a serem tomadas.

Já pelo lado das empresas e provedores de serviços, a principal mudança está na mentalidade. Estamos preparados para receber estes dispositivos dentro da rede da empresa? Como isolar o tráfego dos usuários e aplicativos do tráfego de dados sensíveis ao negócio da empresa? Como garantir a qualidade dos serviços? Como garantir uma largura de banda suficiente para atender a demanda das “coisas” sem impactar o core business da empresa? Enfim, todos queremos aproveitar as oportunidades que a Internet das Coisas pode proporcionar e que elas sempre possam vir acompanhadas da segurança adequada às informações.

(Adriano Balaguer, 25 de fevereiro de 2015. Disponível em:http://computerworld.com.br/tecnologia/2015/02/25/ seguranca‐da‐informacao‐no‐mundo‐da‐internet‐das‐coisas.)