Questões de Concurso

Para ipea

Foram encontradas 1.406 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O argumento geral da teoria dos fluxos de investimento internacional baseada na teoria do investimento de porta-fólio é que esses fluxos são determinados pelo diferencial de taxas de retorno.

Julgue o item seguinte, relativo ao movimento de internacionalização da produção.

A moderna teoria do investimento externo direto parte da

crítica à teoria do investimento de porta-fólio e desemboca

na chamada teoria da internacionalização da produção.

A aquisição de insumos especializados é uma das dimensões de menor importância da internacionalização da tecnologia em nível mundial.

Quanto às múltiplas dimensões da internacionalização da tecnologia, julgue o item que se segue.

A aquisição de tecnologia no exterior é feita sobretudo a

partir de duas modalidades: a compra de patentes e de

licenças e os acordos tecnológicos com universidades e

centros de pesquisa.

Quanto à proteção da propriedade intelectual, é certo que as publicações e o depósito de patentes no exterior são meios pouco utilizados para a proteção dos conhecimentos e das inovações no exterior.

A deslocalização observada nas atividades de Pesquisa e Desenvolvimento nunca alcançou o mesmo grau que aquela vista nas atividades produtivas, mesmo dentro dos países da tríade EUA, Europa e Japão.

O caráter estratégico da tecnologia confere ao laboratório central dos grandes grupos econômicos um papel secundário na orientação e coordenação do trabalho das outras unidades de pesquisa espalhadas pelo mundo.

A existência de tais acordos impediu que empresas multinacionais, principalmente dos países desenvolvidos, estabelecessem parcerias estratégicas e consolidassem uma hierarquia entre companhias em escala mundial.

A indústria eletrônica foi uma das indústrias mais beneficiadas por esses acordos, no âmbito dos países desenvolvidos.

Esses acordos internacionais têm, necessariamente, vida curta, na medida em que a rivalidade entre nações explicita-se em algum momento, minando os acordos.

Para os Estados, a tecnologia afeta a soberania.

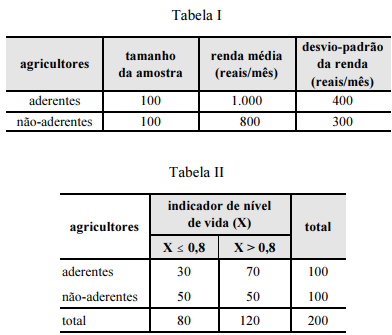

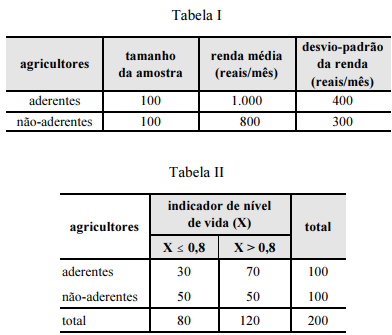

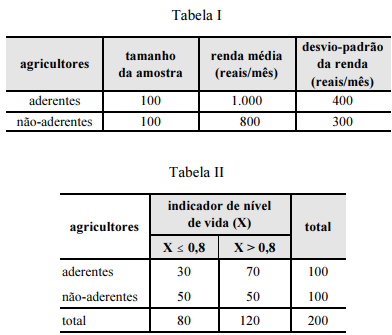

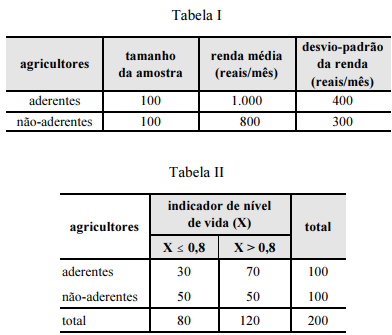

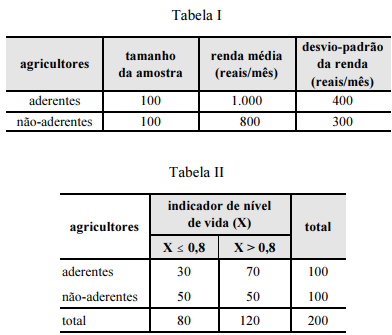

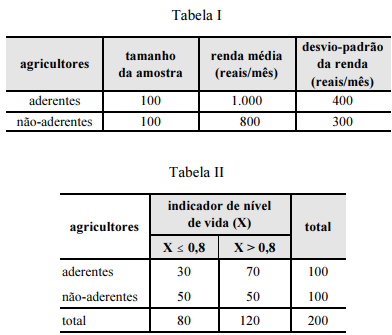

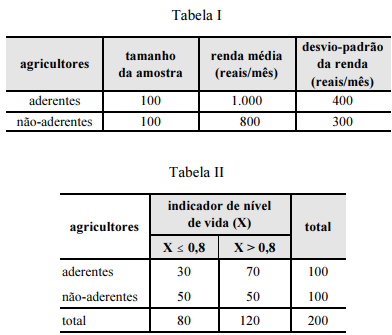

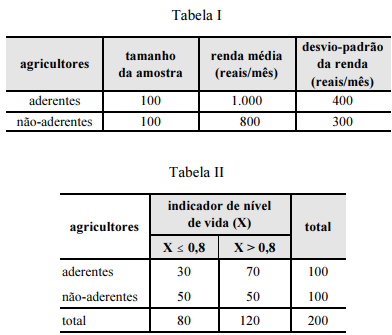

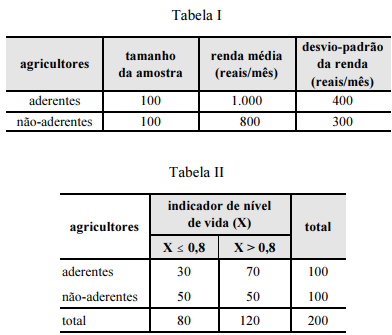

O terceiro quartil da distribuição do indicador X entre os agricultores aderentes ao PRONAF observados na amostra é superior a 0,80.

O erro padrão da renda média relativa à distribuição dos agricultores não-aderentes ao PRONAF é inferior a R$ 50,00.

Considerando-se que não há valores atípicos (ou outliers, ou pontos influentes, ou pontos de alavanca), a correlação entre a renda média mensal e o indicador X é positiva.

Para os agricultores aderentes ao PRONAF, a tendência linear com intercepto não-nulo entre o indicador X e a renda mensal Y, ajustada pelo método de mínimos quadrados, é expressa por Y = 0,7X + 900.

A tabela II é uma tabela de contingência que apresenta o cruzamento entre uma variável qualitativa e uma variável quantitativa agrupada em intervalos de classe.

Se a população B for o dobro da população A, então a estimativa da renda média por mês da população formada pela união de ambas as populações será superior a R$ 860,00 e inferior a R$ 890,00.

A tabela I apresenta a distribuição de freqüências para as rendas mensais dos 100 agricultores aderentes e dos 100 agricultores não-aderentes ao PRONAF.

Com 97,7% de confiança, a estimativa intervalar da renda média, em reais, entre os agricultores aderentes ao PRONAF foi 1.000 ± 80.

A estatística qui-quadrado para o teste de independência entre o indicador de nível de vida (X # 0,8 ou X > 0,8) e o tipo de agricultor (aderente ou não-aderente) é inferior a 9.