Questões de Concurso

Para câmara de campinas - sp

Foram encontradas 248 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

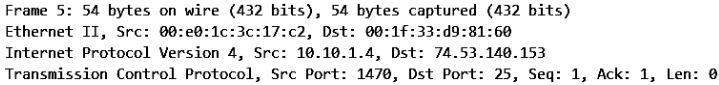

Um pacote de rede capturado pela ferramenta Wireshark é apresentado da seguinte maneira:

Sabe-se que se trata da terceira etapa do three-way handshake de uma conexão TCP e que esse pacote foi capturado na mesma rede local do host 10.10.1.4.

Com base nessas informações e considerando os números de portas padrões da Internet, pode-se concluir que

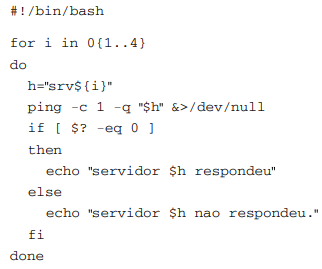

Com base no código apresentado, os nomes dos servidores que são testados durante a execução do script são exclusivamente:

Assinale a alternativa que apresenta um comando equivalente, no sentido de alterar as permissões do arquivo, ao comando chmod u=rx script.sh.

Assinale a alternativa que descreve uma forma de impedir que um usuário malicioso envie esse arquivo ao portal com modificações indevidas realizadas manualmente.

<!DOCTYPE html> <html><body> <p>A seguir são apresentados documentos <*>importantes</*>.</p> </body></html>

Deseja-se que, quando o programa for executado por um navegador que suporte HTML, como o Chrome ou o Edge, a palavra importante seja apresentada marcada (highlighted). Para tanto, a tag * deve ser substituída por:

Observe o seguinte trecho de código escrito em PHP.

$txt = Campinas ;

unset($txt);

var_dump($txt);

É correto afirmar que a função var_dump irá retornar:

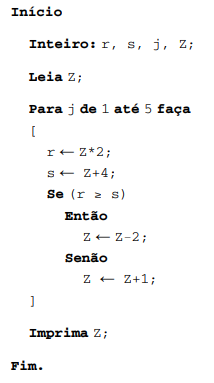

Considerando que o valor lido para a variável Z, no início do algoritmo, tenha sido 7, então o valor impresso de Z, ao final da execução desse algoritmo, será:

Observe a seguinte regra CSS.

@media only screen and (min-width: 100px) {

body {

background-color: red;

}

}

Ela é aplicada quando