Questões de Concurso

Para cefet-mg

Foram encontradas 1.220 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere a operação do Debian GNU/Linux 10 em linha de comando.

A opção que contém a associação entre o comando e a sua função é

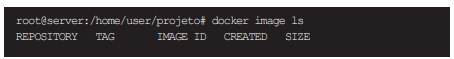

• O usuário logado no terminal é o root • A saída do comando pwd é: /home/user/projeto • A saída do comando docker image ls é:

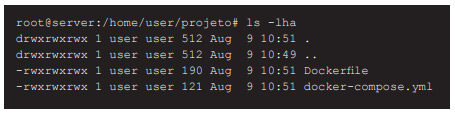

• A saída do comando ls -lha é:

• O conteúdo do arquivo Dockerfile é:

• O conteúdo do arquivo docker-compose.yml é

Para se colocar em execução, em segundo plano, um contêiner baseado na imagem especificada pelo arquivo Dockerfile, publicando a porta 8080 do host para a porta 80 do contêiner, é/são suficiente(s) o(s) comando(s):

Fonte: STALLINGS, William. Criptografia e segurança de redes: princípios e práticas. Trad. Daniel Vieira. Revisão técnica Paulo Sérgio Licciardi Messeder Barreto, Rafael Misoczki. 6. ed. São Paulo: Pearson Education do Brasil, 2015.

Sobre criptossistemas de chave pública, considere os dados referentes aos usuários Alice e Bob.

• PUA e PRA são as chaves pública e privada de Alice, respectivamente; • PUB e PRB são as chaves pública e privada de Bob, respectivamente; • as chaves privadas dos usuários permanecem protegidas e secretas; • uso do algoritmo RSA para encriptação / decriptação.

Com base nas informações dadas, analise as afirmativas a seguir. Uma mensagem pode ser criptografada por

I. Bob usando PUA e transmitida a Alice, garantindo a confidencialidade da mensagem; II. Bob usando PRB e transmitida a Alice, garantindo a autenticidade de origem e a integridade da mensagem; III. Alice usando PRA e transmitida a Bob, garantindo a confidencialidade da mensagem; IV. Alice usando PUA e transmitida a Bob, garantindo o não repúdio.

Estão corretas apenas as afirmativas:

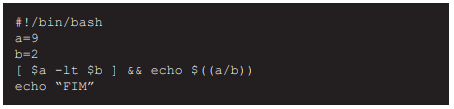

Dado o seguinte script:

Após sua execução, a saída impressa no terminal é:

Fonte: TANENBAUM; WETHERALL. Redes de computadores. 5. ed. Pearson.

Sobre esses protocolos, analise as afirmativas a seguir.

I. O UDP é um protocolo não orientado a conexões. II. O TCP fornece um fluxo de bytes bidirecional, com controle de congestionamento. III. O TCP é mais indicado em aplicações de tempo real que podem tolerar alguma perda de dados. IV. O UDP é utilizado na maioria das aplicações da internet, garantindo uma entrega confiável e em sequência.

Estão corretas apenas as afirmativas: