Questões de Concurso

Para artesp

Foram encontradas 772 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

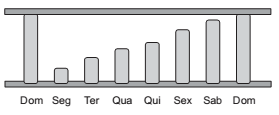

Considere, por hipótese, que a ARTESP utiliza uma estratégia de backup conforme mostra a figura abaixo, na qual a escala vertical representa a quantidade de dados.

A figura ilustra a estratégia de backup ..I.., que é semelhante a um backup ..II.. na primeira vez em que é realizado, na medida em que irá copiar todos os dados alterados desde o backup anterior. No entanto, cada vez que é executado após o primeiro backup, serão copiados todos os dados alterados desde o backup ..III.. anterior e não com relação ao último backup.

As lacunas I, II e III são preenchidas, correta e respectivamente, por

Um Especialista em Tecnologia da Informação deseja criar um layout com duas colunas utilizando Bootstrap, para dispositivos pequenos, com largura de tela de 768 pixels por 991 pixels. A coluna da esquerda deve ocupar aproximadamente 33,3% e a da direita 66,6% da tela. O Analista utilizará em uma página HTML as instruções abaixo.

<div class= "..I.." > .... </div>

<div class="..II.." > .... </div>Para obter o layout desejado, as lacunas I e II devem conter, respectivamente, os valores

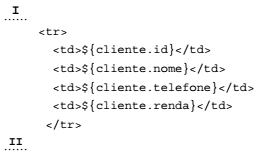

Em uma aplicação Java para web, uma página exibir.jsp recebeu de uma servlet, a partir de uma operação de consulta em um banco de dados, uma lista contendo um conjunto de objetos de uma classe Cliente.java , que possui os atributos id, nome, telefone e renda. O trecho presente na servlet é apresentado abaixo.

ArrayList lista_clientes = dao.consultar();

request.setAttribute("listaclientes", lista_clientes);

RequestDispatcher d = request.getRequestDispatcher("exibir.jsp");

d.forward(request, response);

Na página exibir.jsp, para receber a lista e exibir os dados utilizando a biblioteca core da JSTL, foi utilizado o trecho abaixo:

As lacunas I e II são preenchidas, correta e respectivamente, por

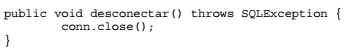

Considere que em uma classe Java chamada ClienteDao.java existe o método a seguir:

Considere conn um objeto do tipo java.sql.Connection, que estabeleceu, em algum trecho da classe, uma conexão com

um banco de dados. Ao chamar o método desconectar a partir de outra classe, se ocorrer uma exceção do tipo

SQLException ao executar a instrução conn.close(); ela deverá ser tratada

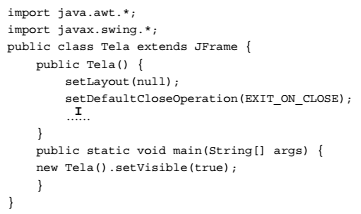

Considere a classe Java a seguir, que utiliza as bibliotecas gráficas swing e awt.

A plataforma Java possui recursos que permitem, muitas vezes, realizar um mesmo trabalho de diversas maneiras diferentes. Abaixo estão 5 blocos de código-fonte que podem completar a lacuna I.

1. setSize(500, 200);

setLocation(200, 300);

2. setBounds(500, 200, 200, 300);

3. Rectangle r = new Rectangle(200, 300, 500, 200);

setBounds(r);

4. Dimension d = new Dimension(500, 200);

setSize(d);

Point p = new Point(200, 300);

setLocation(p);

5. setSize(new Dimension(500, 200));

setLocation(new Point(200, 300));

O bloco de código que gera uma janela com tamanho e posicionamento diferentes dos demais é o

Considere que um usuário A calculou o hash de uma mensagem e enviou, separadamente, a mensagem e o hash, para um usuário B. O usuário B calculou o hash da mensagem recebida e o comparou com o enviado pelo usuário A. Ao verificar que os hashes eram iguais, concluiu que a mensagem não foi alterada na transferência. Se o algoritmo SHA-1 foi utilizado pelo usuário A, o hash gerado por ele foi de

Após analisar e concluir que realmente se tratava de um ataque DDoS, um Especialista em Tecnologia da Informação, conhecendo o objetivo deste tipo de ataque, recomendou algumas ações e técnicas para auxiliar a reduzir os danos causados, conforme listados abaixo.

I. Tentar reduzir o volume de tráfego por meio do uso de rate-limiting e ACLs em equipamentos de rede.

II. Usar recursos para distribuir o tráfego do ataque entre diferentes servidores por meio de técnicas como GSLB e Anycast.

III. Ativar serviços de Sink Hole (null-routing) para descartar o tráfego destinado ao alvo do ataque e serviços Black Hole (clean-pipe ou traffic-scrubbing) para tentar filtrar o tráfego malicioso.

IV. Criptografar todo o conteúdo armazenado e em trânsito na rede interna da organização para evitar que seja lido se interceptado.

São ações e técnicas corretas para mitigar os danos causados por ataques DDoS o que consta APENAS em

TLS é um protocolo de segurança desenvolvido para oferecer suporte ao transporte confiável de pacotes através, por exemplo, do TCP. Vale-se de dois protocolos, descritos abaixo.

I. Responsável por estabelecer a conexão e negociar os parâmetros da comunicação segura que serão usados como: métodos de compressão, tamanho do hash, algoritmos de criptografia (DES, RC4 etc.) e de integridade (MD5, SHA etc.).

II. Responsável pela aplicação dos parâmetros de segurança negociados. Faz a fragmentação, compactação, criptografia e aplica função de integridade antes do envio das mensagens vindas das camadas superiores.

Os protocolos I e II são, respectivamente,

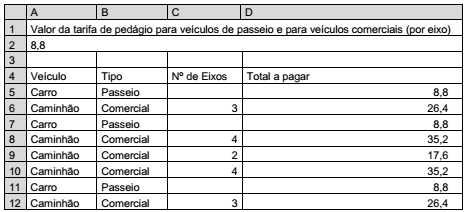

Considere a planilha hipotética abaixo, criada no Microsoft Excel 2016, em português, que mostra o controle de valores pagos em uma praça de pedágio por onde circulam veículos de passeio e veículos comerciais com 2, 3 ou 4 eixos. A célula A2 contém o valor 8,8, que se refere ao valor da tarifa de pedágio para veículos de passeio e para veículos comerciais, por eixo.

Na célula D5 foi digitada uma fórmula que resultou no valor 8,8. Essa fórmula foi copiada arrastando-se a alça de preenchimento

da célula D5 para baixo, até na célula D12, resultando nos valores mostrados no intervalo. A fórmula digitada foi