Questões de Concurso

Para ufersa

Foram encontradas 749 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

As expressões em negrito (da lei, de camelos, da rota e do País), presentes no período, correspondem a

No período, há uma relação de simultaneidade. Para essa relação manter-se, os verbos devem ser flexionados

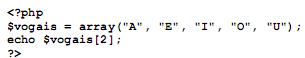

O resultado da execução desse código, em um servidor web com suporte ao PHP devidamente configurado, será:

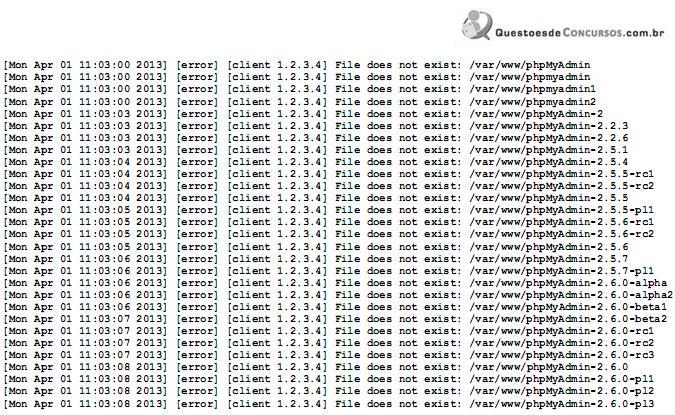

A partir da análise desse trecho capturado, é correto afirmar:

I Para impedir a divulgação de informações sobre o software do navegador utilizado pelos clientes em uma intranet , que acessam sites externos através de um proxy Squid, o administrador pode configurar o arquivo squid.conf inserindo a linha “ header_access User-Agent allow all”

II Para evitar o acesso indevido às tabelas de um banco de dados MySQL, o administrador deve restringir o número de usuários com conta de acesso no sistema operacional, uma vez que o MySQL, diferentemente do PostgreSQL, vincula os usuários do banco de dados aos usuários do sistema.

III Para manter uma blacklist em um servidor de e-mails Postfix, o administrador pode criar um mapa contendo os ips e/ou domínios a serem bloqueados seguidos do parâmetro REJECT. Esse mapa deve ser convertido para o formato DB, utilizando o aplicativo postmap, antes de reiniciar o serviço .

IV Para restringir a permissão de realização de transferência de zonas DNS em servidores Bind a endereços de hosts confiáveis, os endereços IP desses hosts devem ser inseridos dentro das chaves relacionadas ao parâmet ro “allow-transfer” do arquivo de configuração named.conf.

Das afirmações, estão corretas

I O protocolo WEP provê dois métodos de autenticação de dispositivos: CRC-32 para verificação de integridade de dados e o uso do algoritmo RC4, que tem o objetivo de prevenir a leitura dos dados de usuários em trânsito na rede.

II O WEP2 substituiu a chave estática do protocolo WEP de 40 bits por uma chave de 104 bits, mantendo o IV (vetor de inicialização) com 24 bits, informação que “passa em claro" na rede uma vez que precisa ser utilizada no processo de d ecodificação.

III O WPA, embora também baseado no uso do RC4, estendeu o IV (vetor de inicialização) de 24 para 48 bits. Porém, a sua versão mais simples, a WPA-Personal, é baseada no uso de uma chave pré-compartilhada (PSK) que, dependendo do seu tamanho e complexidade, pode ser descoberta através de “ataques de dicionário" .

IV O WPA2, base para o padrão 802.11i, utiliza novos algoritmos de criptografia e integridade, diferentemente dos seus antecessores, como o CCMP, baseado no protocolo AES, com chaves de bloco de 40 bits que dificulta, porém não impede, o êxito tanto de ataques de força bruta, como ataques de reinjeção de pacotes.

Das afirmações, estão corretas