Questões de Concurso

Para tst

Foram encontradas 1.714 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

todo o texto no documento em edição será selecionado. Se, em seguida, for clicado o botão

todo o texto no documento em edição será selecionado. Se, em seguida, for clicado o botão  todo o texto será marcado com uma cor previamente definida, criando-se um efeito semelhante ao de um marca-texto.

todo o texto será marcado com uma cor previamente definida, criando-se um efeito semelhante ao de um marca-texto.

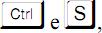

; teclar

; teclar  ; liberar a tecla

; liberar a tecla

Julgue os seguintes itens a respeito do texto acima.

Julgue os seguintes itens a respeito do texto acima.

Julgue os seguintes itens a respeito do texto acima.

Julgue os seguintes itens a respeito do texto acima.

Julgue os seguintes itens a respeito do texto acima.

Julgue os seguintes itens a respeito do texto acima.

Julgue os seguintes itens a respeito do texto acima.

A partir do texto acima, julgue os itens subseqüentes.

A partir do texto acima, julgue os itens subseqüentes.