Questões de Concurso

Para prefeitura de sobral - ce

Foram encontradas 1.020 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

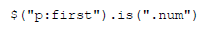

É correto afirmar que o trecho acima

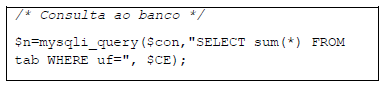

O seguinte trecho de código PHP 7 deveria fazer uma consulta em um banco de dados MySQL a partir de uma conexão con e retornar o número de registros na tabela “tab” cujo campo “uf” é igual a “CE”.

Ao ser executado, porém, o código apresenta erros.

Assinale a opção que aponta corretamente um dos

erros contidos no código acima.

É possível configurar um cliente de e-mails para ter acesso a um servidor de e-mail usando tanto o protocolo POP (Post Office Protocol) como o IMAP (Internet Message Access Protocol). Considerando esse fato, analise as seguintes afirmações.

I. A porta padrão para o protocolo POP, a 465, deve ser preferida à porta 587 quando a conexão for criptografada com o uso de SSL.

II. O servidor de entrada do Gmail pode ser tanto o imap.gmail.com como o pop.gmail.com, dependendo do protocolo utilizado.

III. A porta padrão para o servidor de entrada IMAP varia para cada provedor de acesso: no Gmail, por exemplo, é a 993; no Hotmail é a 399.

É correto o que se afirma apenas em

( ) Ainda que sejam genéricos, os requisitos da norma não são aplicáveis a pequenas e médias empresas que são regulamentadas pela norma NBR ISO/IEC 27002. ( ) Uma vez implementado numa organização, um SGSI deve ser sempre monitorado e melhorado a partir de medições contínuas. ( ) A norma é baseada no modelo AnalyzePlan-Act-Check (APAC), que define os passos a serem seguidos na análise dos processos atuais até a implementação e acompanhamento dos novos serviços. ( ) A implementação de um SGSI independe da estrutura ou dos objetivos da empresa, devendo esta atender a todos os requisitos de segurança de recursos humanos e gerenciamento de riscos definidos pela norma.

Está correta, de cima para baixo, a seguinte sequência:

Com relação aos protocolos de rede, assinale a opção que completa correta e respectivamente os espaços das seguintes frases:

O protocolo _____ 1 é utilizado para fornecer relatórios de erros.

O protocolo _____ 2 permite o envio de e-mails através da Internet.

O protocolo _____ 3 sincroniza mensagens de e-mails com o servidor.

Coluna I 1. eficiência 2. confiabilidade 3. portabilidade 4. usabilidade

Coluna II

( ) adaptabilidade, instalabilidade ( ) aprendibilidade, acessibilidade ( ) maturidade, disponibilidade

( ) utilização de recursos, comportamento temporal

A sequência correta, de cima para baixo, é:

No que diz respeito ao método de criptografia de redes sem fio WPA2 (Wi-fi Protected Access II), considere as seguintes afirmações.

I. Existem duas versões do protocolo: WPA2- Personal e WPA2-Enterprise.

II. As chaves de criptografia do TKIP são constantemente mudadas sem a necessidade de intervenção humana.

III. A combinação do WPA2 com o algoritmo de criptografia EARLE garante a confidencialidade, a autenticidade e a integridade da rede.

É correto o que se afirma em