Questões de Concurso

Para cge-sc

Foram encontradas 388 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Assinale a opção que indica a contabilização deste montante no ativo circulante da sociedade empresária.

A respeito do hipotético requerimento, assinale a afirmativa correta.

Diante da situação narrada, com base na Lei nº 14.133/21, assinale a afirmativa correta.

I. São exemplos de detecção de anomalias: detecção de fraude, detecção de intrusão, monitoramento de sistemas de saúde, qualidade de um produto. II. São métodos que conseguem lidar com detecção de anomalias: algoritmos baseados em densidade, análise de agrupamento, redes neurais recorrentes, redes bayesianas e modelos de Markov escondidos. III. A distribuição normal é a distribuição mais comum dos dados considerados dentro de uma normalidade, porém, podemos obter normalidade também por meio de outros tipos de distribuição como a distribuição de Bernoulli, distribuição uniforme, distribuição binomial e distribuição de Minkowski. IV. A métrica de avaliação desses métodos pode ajudar na identificação de dados fora do padrão. Portanto, as métricas de precisão, sensibilidade e medida-F1 são exemplos de métricas utilizadas para detecção de anomalias.

Está correto o que se afirma em

A respeito desse resultado, assinale a afirmativa correta.

Como o nome do modelo já diz, um banco de dados relacional é uma coleção de relações com nomes distintos entre entidades. Um banco de dados é considerado bom quando o SGBD garante que as informações sendo armazenadas estão corretas e, para isso, é utilizado o conceito de restrições de integridade.

Assim, para garantir a integridade dos dados, SGBDs como o Microsoft SQL Server implementam o conceito de chaves primária e estrangeiras.

Em relação a chaves primárias e estrangeiras no Microsoft SQL Server, assinale V para a afirmativa verdadeira e F para afirmativa falsa.

( ) Se, ao criar uma chave primária em uma tabela, não for especificado NOCLUSTERED ou CLUSTERED e se essa tabela não possuir um índice CLUSTERED, por definição a chave primária é criada junto a um índice CLUSTERED. ( ) Os dados das colunas usadas para compor a chave primária devem possui valores exclusivos, de modo que o valor NULL só pode aparecer uma vez. ( ) Uma chave estrangeira de uma tabela pode fazer referência a uma coluna de outra tabela de outro banco de dados. ( ) Uma chave estrangeira de uma tabela não precisa estar vinculado a uma chave primária de outra tabela, desde que a coluna referenciada seja UNIQUE.

As afirmativas são, respectivamente,

A depender do que será realizado, muitos SQL em sequência podem ser executados em módulos diferentes do mesmo sistema. Para estimular a reutilização de código, tornar a programação mais simples, além de compartilhar com os servidores de banco de dados o uso de recursos computacionais para executar os comandos SQL, o SGBD permite criar objetos chamados Stored Procedure.

Os SGBDs possuem regras estabelecidas para a criação de Stored Procedure. Ao utilizar o MySQL, analise as afirmativas a seguir.

I. Na construção de uma Stored Procedure, o MySQL permite o uso do comando RETURN para retornar ao programa principal o valor do dado tratado. II. No MySQL, os parâmetros recebidos por uma Stored Procedure podem ser do tipo IN, que informa que somente aceita dados de entrada, OUT, que informa que o parâmetro é utilizado apenas para retorno, ou INOUT, em que o parâmetro é utilizado para entrada e retorno. III. No MySQL, uma Stored Procedure é finalizada ao utilizar o comando END, uma vez que o sinal de ponto e vírgula delimita o fim da instrução SQL.

Está correto o que se afirma em

Porém, procurar dados percorrendo todas as tabelas e arquivos não é eficiente. Desta forma, os SGBD implementam estruturas que organizam os registros de dados permitindo a recuperação de maneira eficiente desde que sejam satisfeitas as condições de pesquisa. A essa estrutura dá-se o nome de índices.

Em relação a índices em um SGBD, assinale V para a afirmativa verdadeira e F para afirmativa falsa.

( ) Uma tabela que possua um número grande de índices e na qual as colunas da tabela estão fazendo parte de N índices, operações de INSERT, UPDATE, DELETE terão seu desempenho afetado devido ao fato de que todos os índices deverão ser ajustados. ( ) Em um banco de dados, todas as tabelas, independentemente do tamanho e da frequência com que são atualizadas, possuem pelo menos um índice NOCLUSTERED ou CLUSTERED a fim de tornar operações de SELECT eficientes. ( ) Índices que implementam estruturas de árvore B+ não são eficientes, uma vez que a tarefa de percorrer a estrutura da árvore está diretamente ligada à sua altura. Dessa forma, é sempre melhor opção o uso da estrutura árvore B, que utiliza o algoritmo de busca binária para percorrer a estrutura.

As afirmativas são, respectivamente,

Segundo Ramakrishnan, em seu livro Sistemas Gerenciador de Banco de Dados, VIEW é definida como tabelas cujas linhas não são armazenadas explicitamente no banco de dados, mas calculadas conforme necessário, com base na definição de visão.

Com relação à VIEW no Microsoft SQL Server, analise as afirmativas a seguir.

I. A view é utilizada para tornar a percepção do usuário mais simplificada e focalizada. II. Visões são instrumentos de segurança, pois permitem restringir o acesso aos dados, ou seja, usuários não possuem permissões para acessar as tabelas base. III. O Objeto view é utilizado para simular versões anteriores de tabelas que teve seu esquema transformado e assim garantir o pleno funcionamento dos sistemas. IV. As instruções de SQL UPDATE, DELETE e INSERT são permitidas desde que realizadas utilizando colunas de uma única tabela base.

Está correto o que se afirma em

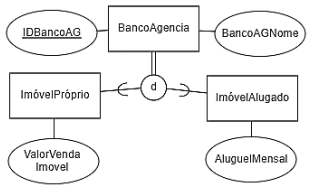

A partir do diagrama, assinale a opção que descreve os requisitos de banco de dados.

Assinale a afirmativa incorreta em relação às vantagens da normalização.

Dos códigos a seguir, identifique o que irá realizar o sorteio de forma imparcial.

A instrução SQL acima é executada milhões de vezes por dia em um SGBDR Microsoft SQL Server. Considerando que ‘customerid’ é parte da chave primária e que ‘tdate’ não está indexada e não apresenta valores únicos, assinale o índice a seguir que irá prover uma melhor otimização para essa consulta.

Muitos processos de aprovação de despesa são desenvolvidos por meio de comunicação via correio eletrônico; a comunicação com os clientes também é feita via correio eletrônico. Adicionalmente, um levantamento recente mostrou que 70% dos diretores e funcionários utilizam rotineiramente o e-mail corporativo em seus telefones celulares.

Visando a melhorar a segurança desse processo, o Comitê de Segurança da Informação da empresa estipulou que:

1. Uma política fosse desenvolvida estabelecendo quais proteções deveriam ser adotadas no uso de e-mails em dispositivos móveis.

2. A política citada no item 1 contivesse mecanismos a serem implantados que protegessem a confidencialidade e a integridade das informações contidas nos e-mails.

Levando em conta tal histórico, a referida política deverá incluir um _____ a ser implantado no e-mail corporativo e deverá ser obrigatório nos dispositivos móveis. Isso proporcionará segurança por meio do uso de _____ e _____.

As lacunas ficam corretamente preenchidas respectivamente por

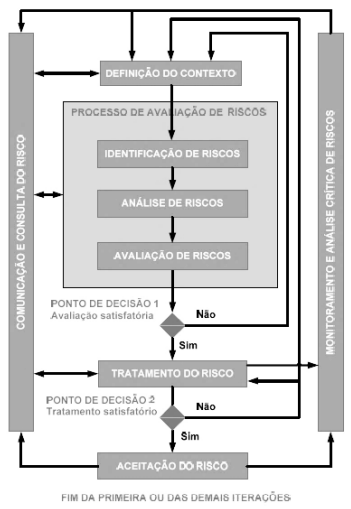

Entendendo o diagrama acima como um processo, devemos esperar como saída da atividade DEFINIÇÃO DO CONTEXTO, de acordo com a norma NBR-ISSO-IEC 27005:2019,

Um determinado funcionário atende um pedido por telefone de alguém que se identifica como o cliente A. Essa pessoa explica que seus dados cadastrais estão errados e pede que seja feito um novo cadastro com as informações que ela está passando. O funcionário atende ao pedido e atualiza o sistema da empresa removendo o cadastro antigo e criando um novo.

Dias depois, ao tentar emitir uma fatura, a empresa nota que os dados do cliente A não estão completos e resolve abrir uma investigação. Durante a investigação descobre-se que os dados passados pela pessoa ao telefone eram falsos e que é portanto necessário refazer o cadastro.

Neste caso, avalie se, durante o processo de atendimento mencionado, ocorreu um incidente com quebra da

I. Confidencialidade dos dados do cliente A. II. Disponibilidade dos dados do cliente A. III. Integridade dos dados do cliente A.

Está correto o que se afirma em