Questões de Concurso

Para professor - informática

Foram encontradas 3.405 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Com relação a divisão de blocos de endereços IPs em sub-redes analise as proposições abaixo:

I. A máscara 255.255.0.0 pode ser utilizada em endereços IP de classe B quando se deseja criar sub-redes.

II. A máscara 255.255.255.0 pode ser utilizada em endereços IP de classe A quando se deseja criar sub-redes.

III. A máscara 255.255.255.64 pode ser utilizada em endereços IP de classe C quando se deseja criar sub-redes.

IV. A máscara 255.255.192.0 pode ser utilizada em endereços IP de classe B quando se deseja criar sub-redes.

Assinale a alternativa que contém as afirmações CORRETAS.

Levando em conta as estruturas de dados, numere a coluna da direita de acordo com a da esquerda.

(1) Pilha

(2) Fila

(3) Árvore-B

(4) Árvore AVL

(5) Lista Ligada

( ) Árvore binária balanceada pela altura de cada nó.

( ) Árvore de busca multidirecional e balanceada.

( ) Também chamada de lista LIFO (Last-In, First-Out).

( ) Cada item é chamado nó e contém a informação do endereço seguinte.

( ) Também chamada de lista FIFO (First-In, First-Out).

A ordem CORRETA de associação, de cima para baixo, é:

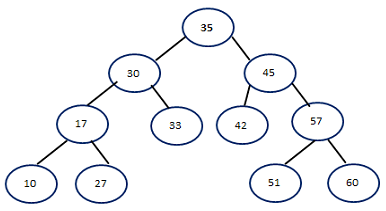

Com relação à árvore binária abaixo, avalie as afirmações que a seguem e marque com V as verdadeiras e F as falsas.

( ) A ordem dos elementos após a realização do percurso em pré-ordem na árvore binária acima é: 35, 30, 17, 10, 27, 33, 45, 42, 57, 51, 60.

( ) A ordem dos elementos após a realização do percurso em pós-ordem na árvore binária acima é: 10,17, 27, 30, 33, 35, 42, 45, 51, 57, 60.

( ) A ordem dos elementos após a realização do percurso em ordem na árvore binária acima é: 10, 27, 17, 33, 30, 42, 51, 60, 57, 45, 35.

( ) Os nós 10, 27, 33, 42, 51, 60 são chamados folhas.

( ) A árvore tem altura 3.

Assinale a alternativa que contém a sequência CORRETA, de cima para baixo.

Sobre algoritmos de escalonamento de processos:

(1) Nesse algoritmo o primeiro processo a chegar será o primeiro a ser executado.

(2) Nesse algoritmo é definido um quantum (fatia de tempo) para cada processo. Após encerrar a fatia de tempo, o processo escalonado deve ceder o lugar na CPU a outro.

(3) Nesse algoritmo são usadas várias filas de processos prontos para executar. Cada processo é colocado em uma fila e cada fila tem uma política de escalonamento.

(4) Nesse algoritmo o sistema distribui bilhetes aos processos, e faz um sorteio cada vez que precisa selecionar um processo para a CPU.

(5) Nesse algoritmo os processos menores terão prioridade, ou seja, serão executados primeiro.

Relacione os números dos conceitos citados acima com os itens abaixo:

( ) Múltiplas Filas.

( ) Round-Robin.

( ) Shortes Job first

( ) Escalonamento Lotérico.

( ) First Come First Serverd.

Assinale a alternativa que contém a sequência CORRETA, de cima para baixo:

Com relação à Linguagem de Consulta SQL, assinale com V as verdadeiras e com F as falsas.

( ) CHMOD é o comando utilizado para controlar os privilégios dos usuários aos objetos do Banco de Dados.

( ) A cláusula JOIN é utilizada para combinar tabelas.

( ) O comando DROP TABLE permite fazer alterações na estrutura de uma tabela.

( ) O comando UPDATE é utilizado para inserir novos registros em uma tabela.

( ) O operador UNION elimina registros duplicados retornados de uma consulta.

Assinale a alternativa que contém a sequência CORRETA, de cima para baixo.

O Linux é um sistema operacional de código aberto. A respeito do Linux, numere as afirmações da coluna da direita, de acordo com a coluna da esquerda:

(1) minix

(2) fsck

(3) du

(4) dump

(5) badblocks

( ) Ferramenta utilizada na geração de cópias de segurança.

( ) Comando utilizado para mostrar o espaço ocupado por um diretório e todos os seus arquivos.

( ) É um tipo de sistema de arquivos.

( ) Comando utilizado para a verificação de blocos defeituosos no HD.

( ) Comando utilizado para a validação e correção de erros de um sistema de arquivos.

A ordem CORRETA de associação, de cima para baixo, é:

O desempenho dos sistemas de computação tem sido crucial para as aplicações da atualidade. Numere a coluna da direita, de acordo com as afirmações da esquerda que tratam sobre o desempenho computacional.

(1) Tempo total necessário para um computador completar uma tarefa, como acesso a disco, acesso à memória.

(2) Tempo real que o processador gasta computando uma tarefa específica.

(3) Tempo efetivamente gasto pela CPU em um programa.

(4) Tempo de CPU gasto no sistema operacional, realizando tarefas a pedido de um programa.

(5) Medição de velocidade de execução de um programa baseado no número de instruções.

( ) Tempo de CPU do usuário.

( ) MIPS.

( ) Tempo de resposta.

( ) Tempo de CPU do sistema.

( ) Tempo de CPU

A ordem CORRETA de associação, de cima para baixo, é:

Em processamento de dados, diversas técnicas são estudadas como forma de tornar mais eficazes os processos de indexação, organização e armazenamento de dados. Sobre as afirmações abaixo, assinale com V as verdadeiras e com F as falsas.

( ) O hashing é uma metodologia de indexação de arquivos empregada por sistemas operacionais que possibilita o acesso sequencial aos dados.

( ) A organização direta de arquivos também é conhecida como organização aleatória de arquivos e possibilita acessar diretamente um registro em disco, usando-se uma chave de registro.

( ) Uma colisão acontece quando os discos deixam de funcionar ao executarem uma operação de gravação (escrita).

( ) Dispositivo de armazenamento com acesso direto é indispensável à organização sequencial de arquivos, pois permite a criação de novos arquivos sequenciais, contendo tanto os registros atualizados quanto os não alterados.

( ) A organização sequencial de arquivos determina que os registros sejam armazenados de acordo com um campo-chave. É exemplo de um campo-chave o CPF de um indivíduo.

Assinale a alternativa que contém a sequência CORRETA, de cima para baixo.

acl user1_acl src 192.168.0.101

acl user2_acl src 192.168.0.102

acl user3_acl src 192.168.0.103

aclmanha_acl time 06:00-11:59

acltarde_acl time 12:00-17:59

aclnoite_acl time 20:00-05:59

acl all src 0.0.0.0/0

http_accessallow user1_acl manha_acl

http_accessallow user1_acl tarde_acl

http_accessallow user2_acl noite_acl

http_accessallow user2_acl manha_acl

http_accessallow user3_acl tarde_acl

http_accessdenyall

Marque a sentença CORRETA.

I - O firewall não pode proteger contra ataques que não passam por ele.

II - O firewall pode não proteger contra ameaças internas.

III - Um firewall interno que separa regiões de uma rede empresarial não pode defender contra comunicações sem fio entre sistemas locais que estão de lados diferentes do firewall interno.