Questões de Concurso

Para controlador interno

Foram encontradas 6.583 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Nos termos da Lei de Responsabilidade Fiscal, para que se viabilize a transferência voluntária de recursos de um ente da federação para outro, devem ser observadas certas exigências, tais como:

I. Existência de dotação específica.

II. Aplicação final dos recursos exclusivamente em despesas de capital.

III. Comprovação, por parte do beneficiário, de previsão orçamentária de contrapartida.

Quais estão corretas?

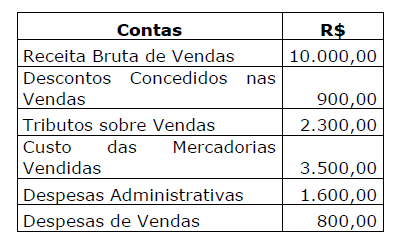

De acordo com os valores apurados, o Resultado Bruto da empresa foi de:

Analise as assertivas abaixo de acordo com o que estabelecem as normas brasileiras de auditoria interna e assinale V, se verdadeiras, ou F, se falsas.

( ) A Auditoria Interna é exercida nas pessoas jurídicas de direito público, interno ou externo, e de direito privado.

) Análises, demonstrações ou quaisquer outros documentos não necessitam ter sua integridade verificada para serem anexados aos papéis de trabalho.

( ) A Auditoria Interna deve assessorar a administração da entidade no trabalho de prevenção de fraudes e erros, obrigando-se a informá-la, sempre por escrito, de maneira reservada, sobre quaisquer indícios ou confirmações de irregularidades detectadas no decorrer de seu trabalho.

( ) planejamento deve considerar os fatores relevantes na execução dos trabalhos, tais como o conhecimento detalhado da política e dos instrumentos de gestão de riscos da entidade.

( ) A utilização de processamento eletrônico de dados pela entidade não requer que exista, na equipe da Auditoria Interna, profissional com conhecimento suficiente sobre a tecnologia da informação e os sistemas de informação utilizados.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

A segurança da informação (SI) está diretamente relacionada com proteção de um conjunto de informações, no sentido de preservar o valor que possuem para um indivíduo ou uma organização. São propriedades básicas da segurança da informação:

I- Confidencialidade

II- Integridade

III- Disponibilidade

IV- Autenticidade

Está correto o contido em:

_______________ é um método de ataque, em que alguém faz uso da persuasão, muitas vezes abusando da ingenuidade ou confiança do usuário, para obter informações que podem ser utilizadas para ter acesso não autorizado a computadores ou informações.

A alternativa que completa adequadamente a lacuna é:

Um vírus de computador é um software malicioso que é desenvolvido por programadores geralmente inescrupulosos. Tal como um vírus biológico, o programa infecta o sistema, faz cópias de si e tenta se espalhar para outros computadores e dispositivos de informática.

As alternativas a seguir apresentam exemplos de vírus de computador, exceto o que se apresenta na alternativa:

São considerados modelos de implantação de computação em nuvem:

I- Nuvem privada (private clouds): compreende uma infraestrutura de nuvem operada publicamente por uma organização. Os serviços são oferecidos para serem utilizados internamente pela própria organização, não estando disponíveis publicamente para uso geral.

II- Nuvem comunidade (community cloud): fornece uma infraestrutura compartilhada por uma comunidade de organizações com interesses em comum.

III- Nuvem pública (public cloud): a nuvem é disponibilizada publicamente através do modelo pay-per-use. Tipicamente, são oferecidas por companhias que possuem grandes capacidades de armazenamento e processamento.

IV- Nuvem híbrida (hybrid cloud): a infraestrutura é uma composição de duas ou mais nuvens (privada, comunidade ou pública) que continuam a ser entidades públicas, porém, conectadas através de tecnologia proprietária ou padronizada.

Está correto o contido:

O modelo de computação em nuvem é composto por algumas características essenciais, dentre elas:

I- Serviço sob-demanda: as funcionalidades computacionais são providas automaticamente sem a interação humana com o provedor do serviço.

II- Amplo acesso aos serviços: os recursos computacionais estão disponíveis através da Internet e são acessados via mecanismos padronizados para que possam ser utilizados por dispositivos móveis e portáteis, computadores, etc.

III- Resource pooling: os recursos computacionais (físicos ou virtuais) do provedor são utilizados para servir a múltiplos usuários, sendo alocados e realocados dinamicamente conforme a demanda do usuário. Nesse cenário, o usuário do serviço não tem a noção da localização exata do recurso, mas deve ser capaz de definir a localização em um nível mais alto (país, estado, região).

Está correto o contido: