Questões de Concurso

Para analista de controle externo - tecnologia da informação

Foram encontradas 975 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O Sistema de Nomes de Domínios (DNS) é uma aplicação cliente/servidor que associa cada host na Internet com um nome de domínio exclusivo facilmente identificável.

Sobre DNS, é correto afirmar que

( ) O IPSec no modo túnel não protege o cabeçalho IP enquanto no modo de transpor te, protege o pacote inteiro. ( ) O protocolo ESP fornece somente autenticação de fonte e integridade de dados, enquanto o protocolo AH fornece, também, privacidade, além da autenticação e integridade. ( ) O IPSec oferece suporte tanto ao IPv4 quanto o IPv6, porém, apenas no IPv6 o ESP e o AH fazem parte do cabeçalho de extensão.

As afirmativas são, respectivamente,

I. VoIP é uma aplicação de áudio e vídeo interativo em tempo real; II. O protocolo SIP é um protocolo de camada de transporte que estabelece, gerencia e encerra sessões multimídia; III. O H.323 é um protocolo padrão ITU que permite a um telefone convencional da rede de telefonia pública se comunicar com um computador conectado à Internet.

Está correto o que se afirma em

Desses objetos, aquele que tem a função de definir as informações sobre a tabela ARP é o

A respeito desses protocolos, analise os itens a seguir:

I. O protocolo de gateway interior recomendado na Internet é o BGP; II. O protocolo OSPF é baseado no roteamento de vetor de distância; III. Os protocolos de gateway exterior foram projetados para permitir a imposição de muitos tipos de políticas de roteamento no tráfego entre SAs.

Está correto o que se afirma em

Relacione o dispositivo de conexão à respectiva camada na qual ele opera.

1. Física 2. Enlace 3. Rede

( ) Hub ( ) Roteador ( ) Switch ( ) Ponte

Assinale a opção que indica a relação correta na ordem apresentada.

A respeito do protocolo IGMP, analise os itens a seguir:

I. Auxilia um roteador multicast a criar e manter atualizada uma lista de membros fiéis para cada interface do roteador.

II. No IGMP, uma mensagem membership report é enviada duas vezes, uma após a outra.

III. Um pacote IP que transporte um pacote IGMP tem um valor igual a 2 no seu campo TTL.

Está correto o que se afirma em

( ) Não é possível criar links físicos para um diretório ou arquivo especial, apenas para arquivos regulares. ( ) Links simbólicos só podem ser usados se ambos os arquivos estiverem no mesmo sistema de arquivos. ( ) Mesmo que o arquivo original seja excluído, o conteúdo do arquivo ainda estará disponível, desde que pelo menos um link físico exista.

As afirmativas são, respectivamente:

I. A aplicação de Continuous Integration (CI) em aplicativos mobile responsivos é uma prática que visa a fusão e teste do código apenas ao final de cada sprint; II. Continuous Delivery (CD) é parte da filosofia "Mobile First" e permite que toda mudança de código seja automaticamente disponibilizada para os usuários finais, sem a necessidade de aprovação das equipes de operações; III. DevSecOps é a integração da segurança no processo de desenvolvimento de software desde o início sem comprometer a velocidade de entrega.

Está correto o que se afirma em

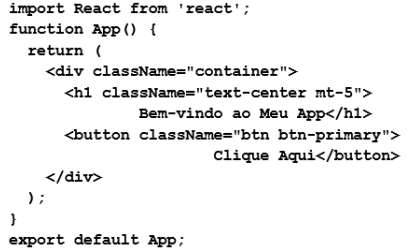

Marque a opção que aponta problemas para a implementação correta deste projeto.

Considere um banco de dados relacional de um tribunal, na qual nenhum usuário, a menos do DBA, possua algum privilégio sobre.

O DBA concedeu direito de criação de tabelas ao usuário USR_0010, que, por sua vez, criou as tabelas DADOS_PROCESSO e DADOS_PARTE.

Logo após a criação, o usuário USR_0010 executou os seguintes comandos da DCL (Data Control Language) da linguagem SQL no sistema gerenciador de banco de dados, referentes aos usuários

USR_0011 e USR_0100:

GRANT SELECT, UPDATE ON DADO_PARTE TO USR_0011;

GRANT SELECT ON DADOS_PARTE TO USR_0100;

GRANT SELECT, INSERT, DELETE, UPDATE ON

DADOS_PROCESSO TO USR_0011;

GRANT SELECT, UPDATE ON DADOS_PROCESSO TO USR_0100

WITH GRANT OPTION;

Na sequência, o usuário USR_0100 executou o seguinte comando:

GRANT UPDATE ON DADOS_PROCESSO TO USR_00101;

Por fim, o DBA executou o comando:

REVOKE UPDATE ON DADOS_PROCESSO FROM USR_0100;

Considerando esse cenário, qual situação é válida para as

permissões referentes às tabelas DADOS_PROCESSO e

DADOS_PARTE?

Neste contexto, o comando EXPLAIN

Assinale a opção que descreve corretamente as diferenças entre os laços "for" e "while" na programação estruturada.

Assinale a opção que descreve corretamente as diferenças entre o diagrama de classe e o diagrama de objetos na UML 2.5.

Na aplicação dessas práticas é correto que se deve

Marque a ação que garante esse alinhamento e apoia a governança de TI.

Assinale a opção que descreve corretamente uma etapa crítica que tem que ser abordada antes de implementar a terceirização de TI.

Assinale a opção que descreve corretamente a diferença fundamental entre esses três frameworks.