Questões de Concurso

Para técnico de tecnologia da informação

Foram encontradas 8.888 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

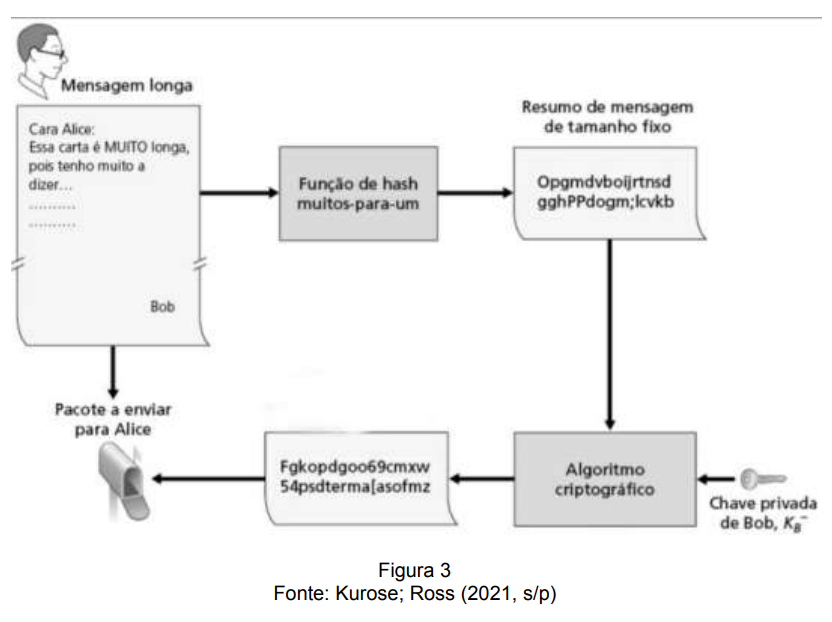

Na figura 3, Bob deseja enviar uma longa mensagem para Alice. Ele coloca sua longa mensagem original em uma função de hash, que gera um resumo curto dessa mensagem. Em seguida, utiliza sua chave criptográfica privada para criptografar o hash resultante (resumo). A mensagem original, em texto aberto, e o resumo criptografado dessa mensagem são, então, enviados para Alice.

Esse processo de envio da mensagem longa de Bob para Alice, ilustrado na figura 3, é denominado:

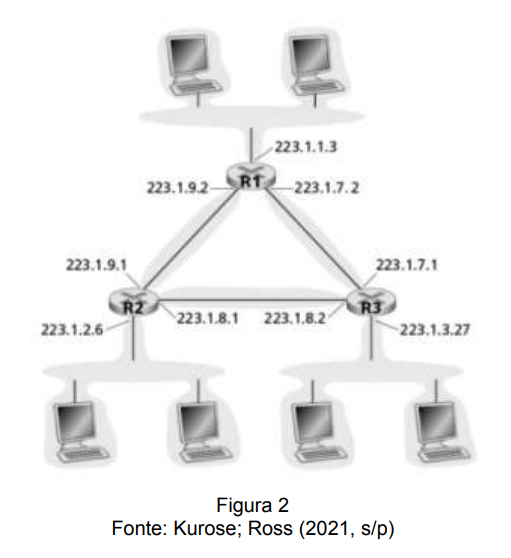

Com base na figura 2, a respeito da interconexão dessas sub-redes por meio dos roteadores R1, R2 e R3, é INCORRETO o que se afirma em:

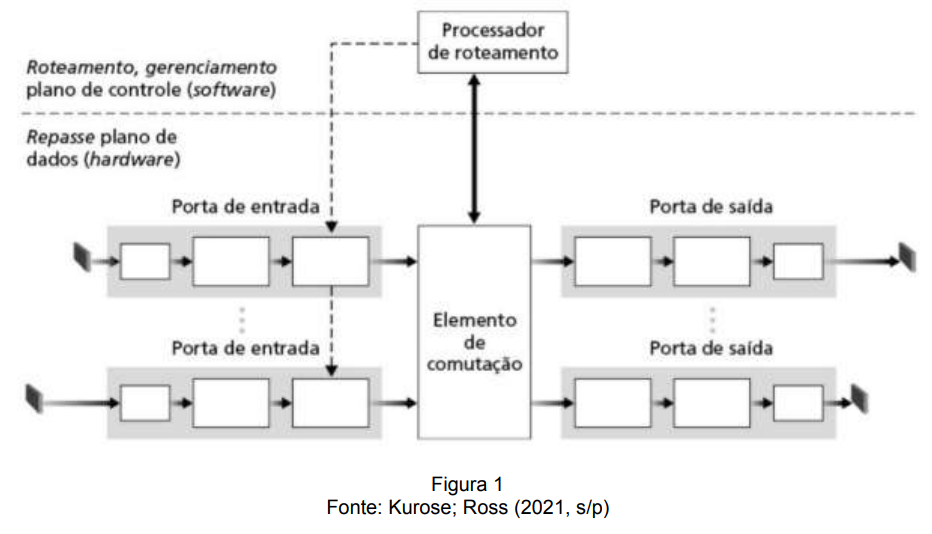

Com base na figura 1, a respeito desta visão da arquitetura de um roteador, é CORRETO o que se afirma em:

I. O comando ip address add 192.168.0.1/24 dev eth0 pode ser utilizado para configurar um endereço IPv4 na interface de rede eth0 do servidor Linux.

II. O comando ipconfig eth0 pode ser usado para exibir informações de configuração da interfacede rede eth0 do servidor Linux.

III. O comando ip -6 neighbor show serve para exibir a tabela de vizinhança (NDP) do servidor Linux no formato de endereçamento IPv6.

IV. O comando ifconfig eth0 add 2001:db8:cafe::1/64 pode ser utilizado para configurar um endereço IPv6 na interface de rede eth0 do servidor Linux.

É CORRETO o que se afirma em:

I. Malware é a combinação das palavras malicious e software e se refere a software com comportamentos indesejados, tais como vírus, worms, trojans e spywares.

II. Phishing é uma forma de fraude, em que, tipicamente, o usuário recebe uma mensagem maliciosa solicitando alguma confirmação fraudulenta por meio de cliques em links, e solicitação de envio de senhas ou códigos.

III. Spam é o nome usado para se referir ao recebimento de mensagens indesejadas recebidas por e-mail, mas mensagens publicitárias indesejadas recebidas por outros meios não são consideradas spam.

IV. O uso combinado de firewall e antivírus é uma contramedida fundamental para eliminação dos riscos de incidentes de malware e phishing, porém, é contramedida ineficiente quanto aos riscos de spam.

É CORRETO o que se afirma em:

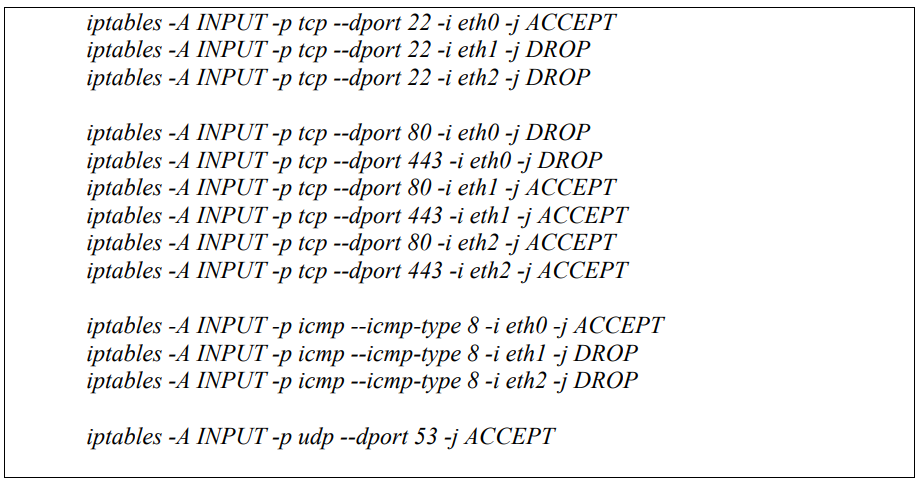

A respeito dessas regras, representadas por essa sequência de comandos, considere as afirmativas a seguir:

I. Será bloqueada qualquer tentativa de conexão SSH de um cliente remoto para esse servidor Linux por meio da interface de rede eth1.

II. Será permitida qualquer tentativa de conexão HTTPS de um cliente remoto a um site hospedado nesse servidor Linux por meio da interface de rede eth2.

III. Consultas ao serviço DNS hospedado nesse servidor serão permitidas, independentemente da sua origem (interfaces eth0, eth1 ou eth2).

IV. O servidor bloqueará quaisquer consultas do tipo ping que chegarem por meio da interface de rede eth0.

É CORRETO o que se afirma em:

I. O RADIUS é um serviço de rede utilizado para fornecer autenticação e autorização de usuários para acesso à rede.

II. O LDAP é um protocolo usado para manipulação de objetos no diretório do Microsoft Active Directory.

III. O Microsoft Active Directory é um serviço de diretório que armazena informações sobre objetos de rede e fornece serviços de autenticação e autorização.

IV. A integração do RADIUS com o LDAP permite que os usuários se autentiquem usando suas credenciais do Microsoft Active Directory para acesso à rede.

É CORRETO o que se afirma em:

Considere as seguintes afirmativas sobre o sistema de controle de versões distribuído Git:

I. O comando git init inicializa um repositório local em um diretório existente.

II. O comando git status indica o estado de cada arquivo do repositório: não rastreado, não modificado, modificado ou preparado.

III. O comando git add pode ser usado para adicionar arquivos não rastreados ao conjunto dos arquivos rastreados.

IV. O comando git add pode ser usado para adicionar arquivos já rastreados e modificados

ao conjunto dos arquivos preparados.

É CORRETO o que se afirma em:

No framework Spring MVC, a partir da versão 3, a maneira indicada para definir uma classe controladora para implementação da lógica da aplicação é

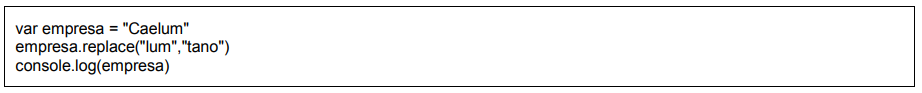

Ao inserir-se esse código em uma página HTML e abrir-se essa página em um navegador, o resultado é:

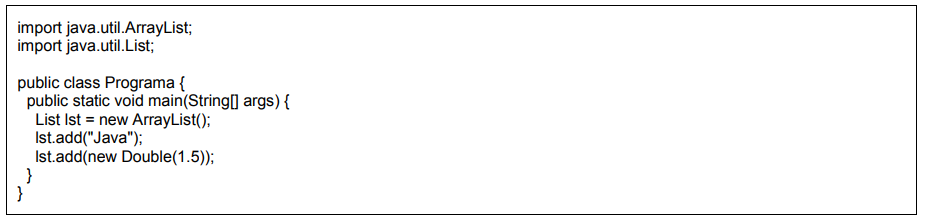

É possível inserir objetos de qualquer tipo na lista lst, cabendo ao programador converter os objetos de volta aos seus respectivos tipos ao obtê-los na lista. A partir do Java 5, podemos usar o recurso de tipos genéricos (generics) para restringir as listas a um determinado tipo de objetos (e não qualquer Object). Considerando também os avanços obtidos no Java 7, para restringirmos a lista lst ao tipo String, fazendo com que o comando que adiciona à lst um objeto do tipo Double cause erro de compilação, o comando que define a variável lst e cria o objeto ArrayList (primeiro comando do método main() no programa acima) deve ser reescrito como:

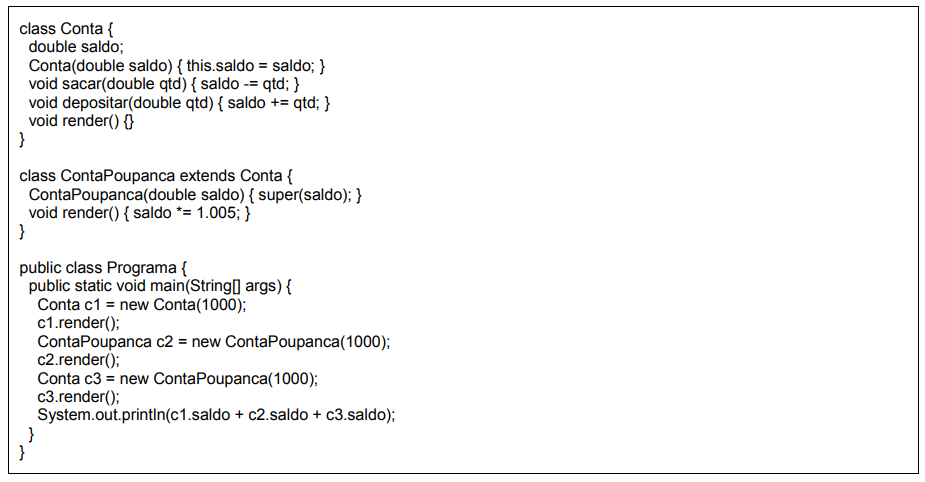

Considere o seguinte programa escrito em Java:

Ao compilar e executar esse programa, o valor impresso na tela é: