Questões de Concurso

Para técnico de tecnologia da informação

Foram encontradas 8.888 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

https://httpd.apache.org/docs/2.4/en/logs.html

Levando em conta os tipos de log do Servidor HTTP Apache e suas especificidades, é INCORRETO afirmar que:

Microsoft Azure. <https://azure.microsoft.com/pt-br/resources/cloud-computing-dictionary/what-is-postgresql/. > Acesso em 08/03/2023.

Sobre a configuração de uma instalação de PostgreSQL em um servidor Linux, é INCORRETO afirmar que:

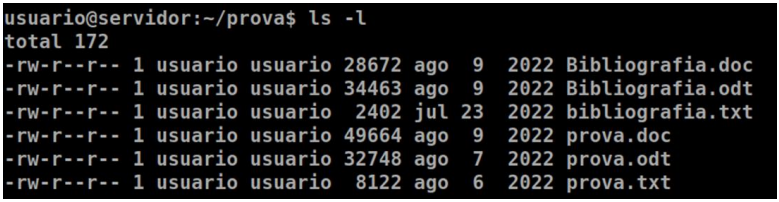

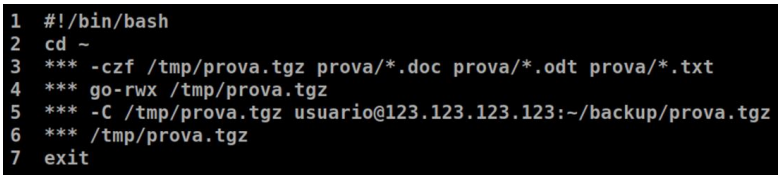

Considere ainda, o seguinte script bash criado pelo usuário (os números apenas identificam as linhas e não fazem parte do script):

São, respectivamente, comandos corretos para substituir os “***” nas linhas 3, 4, 5 e 6 do script, de acordo com a descrição dos comandos abaixo:

I. comando que funciona como um "arquivador" (ele junta vários arquivos em um só) mas pode ser usado em conjunto com um compactador (como o gzip ou zip); II. comando utilizado para mudar a permissão de acesso a um arquivo ou diretório; III. comando que permite a cópia de arquivos entre o cliente/servidor ssh; IV. comando utilizado para apagar arquivos e também pode ser usado para apagar diretórios e subdiretórios vazios ou que contenham arquivos.

• o ataque ocorre “pelo envio de grande quantidade de requisições para um serviço, consumindo osrecursos necessários ao seu funcionamento (processamento, número de conexões simultâneas,memória e espaço em disco, por exemplo) e impedindo que as requisições dos demais usuáriossejam atendidas”. • o ataque “consiste em adivinhar, por tentativa e erro, um nome de usuário e senha e, assim,executar processos e acessar sites, computadores e serviços em nome e com os mesmosprivilégios deste usuário”. • “é uma técnica que consiste em efetuar buscas minuciosas em redes, com o objetivo de identificarcomputadores ativos e coletar informações sobre eles como, por exemplo, serviços disponibilizadose programas instalados”.

(fonte: CENTRO DE ESTUDOS, RESPOSTA E TRATAMENTO DE INCIDENTES DE SEGURANÇA NO BRASIL. Práticas de segurança para administradores de redes internet, v. 1.2. São Paulo: Comitê Gestor da Internet no Brasil, 2003. Disponível em: <http://www.cert.br/docs/seg-adm-redes/seg-adm-redes.html>).

Com relação ao uso de contas privilegiadas, assinale a alternativa correta:

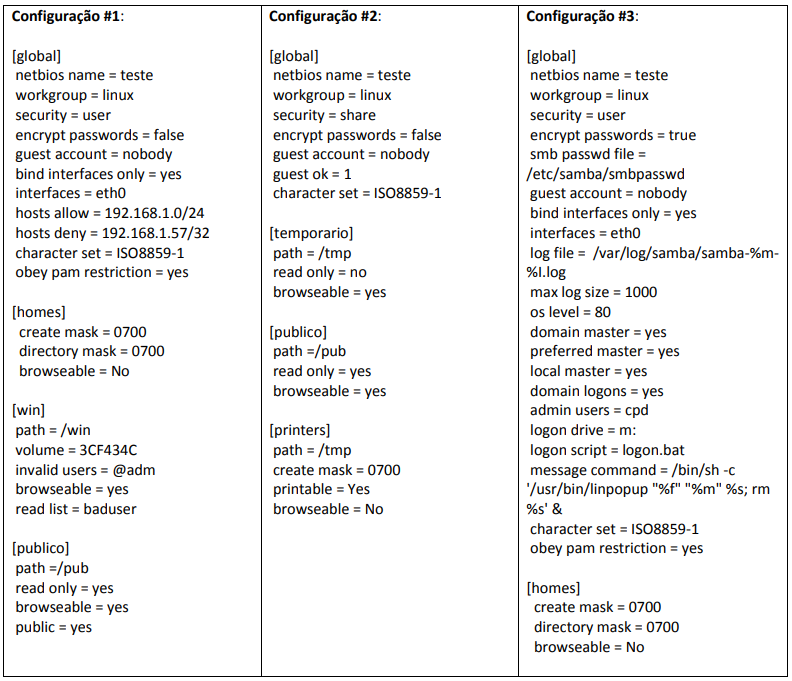

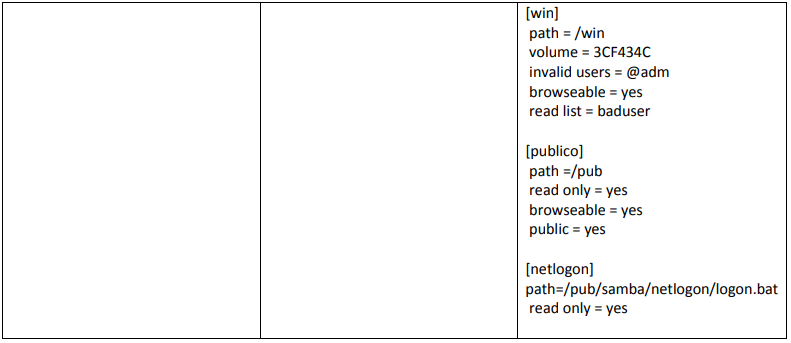

A seguir, listamos três exemplos de configuração do arquivo smb.conf do Samba:

What is Samba? Tradução livre. Disponível em: . Acesso em 07 mar. 2023.

Em análise aos três exemplos de configuração de dados, analise as afirmações abaixo e marque a alternativa correta:

I. Tratam-se de configurações em que o servidor Samba está definido, respectivamente, como “Grupo de Trabalho com acesso público”, “Grupo de Trabalho com acesso por usuário” e “Controlador de Domínio”. II. Na Configuração #3, o parâmetro “ log file = /var/log/samba/samba-%m-%I.log” está definindo a divisão dos arquivos de log do servidor por máquina, devido a grande número de usuários na rede. III. Na Configuração #2, ao definir o parâmetro “encrypt passwords” como “false” se deve ao fato de que o recurso de senhas criptografadas não funciona quando usamos o nível “share” de segurança, sendo utilizado comumente apenas quando se está selecionando este nível por manter compatibilidade com sistemas antigos ou para disponibilizar compartilhamentos públicos. IV. O compartilhamento [homes], quando se tratar de configuração do Samba como Controlador de Domínio, irá fazer com que o espaço do usuário no sistema operacional Windows, bem como todos os seus arquivos e pastas, passem a ser armazenados apenas no servidor. V. Nas três configurações, o compartilhamento definido como [publico] pode ser suprimido sem que isso cause problemas no funcionamento do serviço Samba.

Sobre os meios físicos de comunicação para redes de dados, analise as afirmações a seguir e marque a alternativa correta:

I. Os cabos de par trançado CAT 5E operam entre 155 Mbps e Gigabit Ethernet, tendo como aplicação usual Telerradiologia, sistemas blindados, redes especializadas de ensino e de governo. II. Os cabos de par trançado CAT 6A, com taxa de operação de até 400MHz, são os primeiros a suportar, de maneira completa, a transmissão 10 Gigabit Ethernet (10GBASE-T). III. Os cabos de fibra óptica são imunes à interferência eletromagnética e resistentes à corrosão, sendo formados por um núcleo extremamente fino de vidro ou plástico especial, com uma cobertura de fibra de vidro, com uma camada de plástico protetora chamada cladding, seguida de uma cada de isolamento e, finalmente, uma camada externa chamada bainha. IV. As fibras ópticas são fabricadas em diversos padrões, indo desde a 100BASE-SX, com taxa de transmissão módica de 100Mb/s, passando pela 10GBASE-ZR/ZW, com taxa de transmissão de 10Gb/s e alcance de até 80Km, chegando até às fibras 100GBASE-ER4, com taxa de transmissão de 100Gb/s e alcance de até 40Km.