Questões de Concurso

Para analista de informática

Foram encontradas 1.912 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Adaptado de Ramez Elmasri e Shamkant B. Navathe. Sistemas de Banco de Dados. 6. ed. São Paulo: Pearson Addison Wesley, 2011.

Em relação aos conceitos de Data Warehouse, avalie as seguintes afirmações:

I – Em comparação com os bancos de dados transacionais, os Data Warehouses são tidos como voláteis. Isso significa que as informações no Data Warehouse mudam com muito mais frequência e podem ser considerados de tempo real.

II – Diferentemente dos bancos de dados transacionais, os modelos de dados dos Data Warehouses são formados por 03 (três) elementos básicos: fatos, dimensões e medidas.

III – O processo de ETL (Extract, Transform, and, Load) consiste na etapa de manipulação dos dados das fontes de origem para o modelo dimensional construído para o Data Warehouse.

IV – Os dados nos Data Warehouses são mais detalhados que nos bancos de dados transacionais.

Assinale a alternativa que apresenta APENAS as afirmações CORRETAS.

Neste contexto, qual recurso de programação em banco de dados é executado automaticamente e implicitamente sempre que ocorre um evento (INSERT, UPDATE ou DELETE) associado a uma tabela?

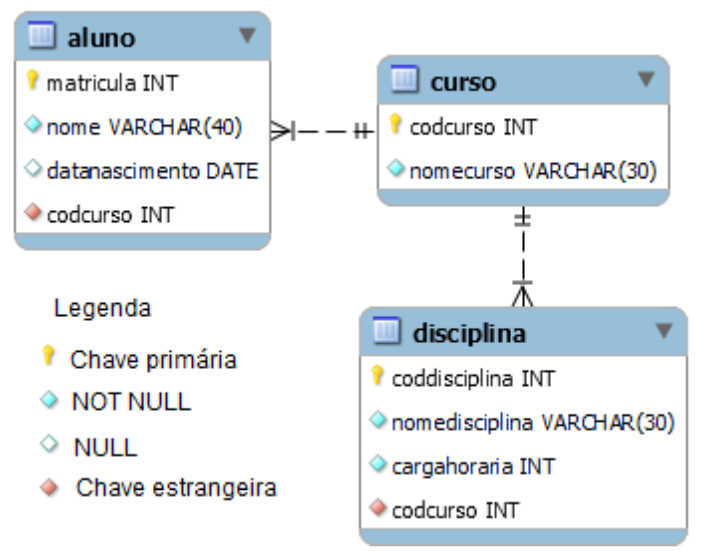

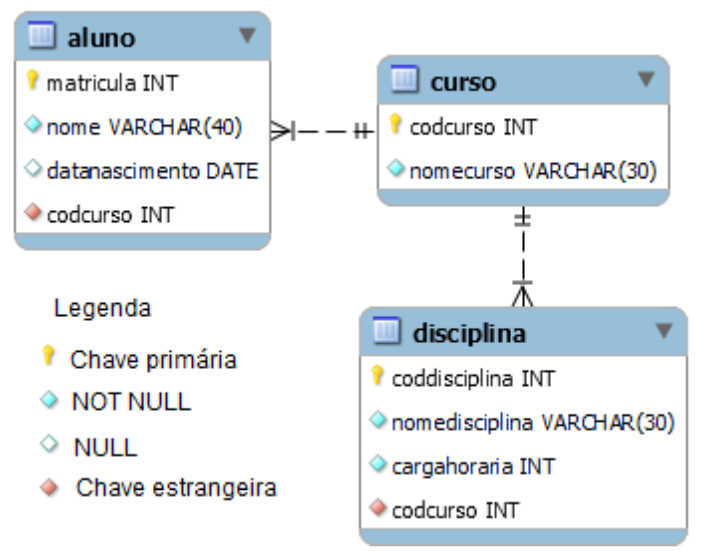

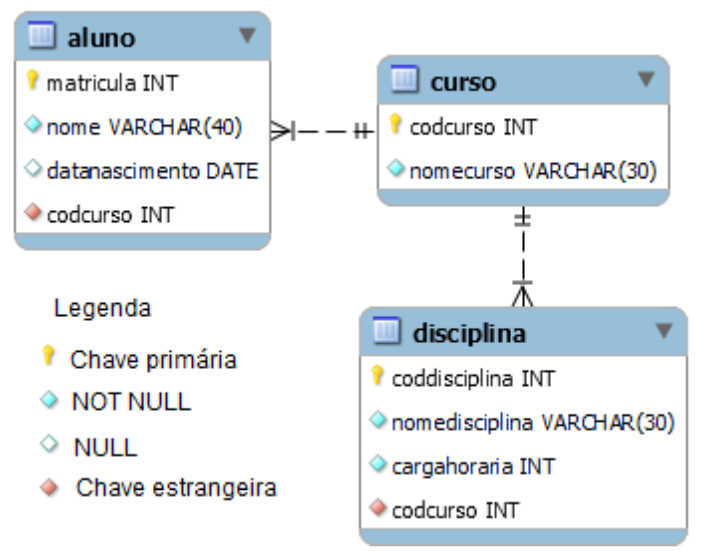

Adaptado de Carlos A. Heuser. Projeto de Banco de Dados. 6. ed. São Paulo: Bookman, 2009.

A restrição de integridade que preenche a lacuna é

Adaptado de Carlos A. Heuser. Projeto de Banco de Dados, 6. ed. São Paulo: Bookman, 2009.

Em relação ao Diagrama Entidade-Relacionamento (DER), avalie as seguintes afirmações:

I – Entidade é um conjunto de objetos da realidade modelada sobre os quais se deseja manter informações no banco de dados.

II – Generalização/Especialização são propriedades que podem ser atribuídas a entidades. A partir deste conceito é possível atribuir propriedades particulares a um subconjunto das ocorrências (especialização) de uma entidade genérica.

III – Atributo é o dado que é associado a cada ocorrência de uma entidade. No entanto, eles não podem estar presentes em relacionamentos.

IV – Cardinalidade é o número de ocorrências de uma entidade que pode estar envolvida em um relacionamento. A cardinalidade mínima pode ser 0 ou 1 e a cardinalidade máxima pode ser 0 ou n.

Assinale a alternativa que apresenta APENAS as afirmações CORRETAS.

Os protocolos ou serviços que preenchem respectivamente as lacunas são

Em relação aos modelos de referência OSI e TCP/IP, avalie as seguintes afirmações:

I – Ambos se baseiam no conceito de uma pilha de protocolos. Enquanto o modelo OSI especifica quais funções pertencem a cada uma de suas camadas, as camadas do modelo TCP/IP contêm protocolos relativamente independentes que podem ser mesclados e combinados dependendo das necessidades do sistema.

II – Na camada de transporte do modelo TCP/IP foi definido o protocolo TCP (Transmission Control Protocol), que é orientado à conexão, no entanto não utiliza o UDP (User Datagram Protocol), que é um protocolo não orientado à conexão.

III – O modelo OSI foi concebido sem a influência de um determinado conjunto de protocolos, o que o deixou bastante genérico.

IV – As camadas do modelo TCP/IP correspondem exatamente àquelas do modelo OSI.

Assinale a alternativa que apresenta APENAS as afirmações CORRETAS.

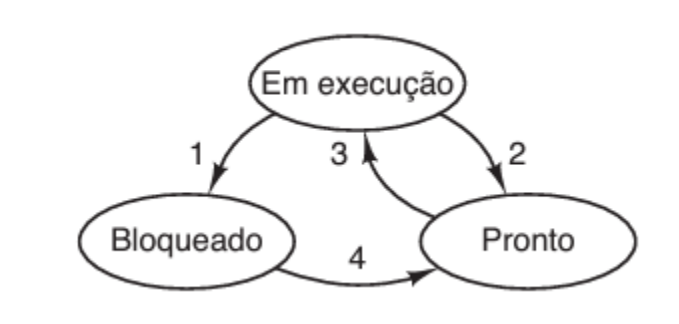

Adaptado de Andrew S. Tanenbaum, Herbert; Bos. Sistemas Operacionais Modernos, 4. ed. São Paulo: Pearson Education do Brasil, 2016.

A operação que preenche a lacuna é

Adaptado de Andrew S. Tanenbaum, Herbert; Bos. Sistemas Operacionais Modernos. 4. ed. São Paulo: Pearson Education do Brasil, 2016.

Qual transição é disparada quando o escalonador decide que o processo em andamento foi executado por tempo suficiente, e é o momento de ceder o lugar na CPU a outro processo?

Fonte: Guia de Governança de TIC do SISP do Ministério do Planejamento, Desenvolvimento e Gestão, versão 2.0, 2017. Disponível em https://www.gov.br/governodigital/pt-br/sisp/documentos/arquivos. Acesso em: 29 jun.2023.

Em relação à Gestão e à Governança de TI, avalie as seguintes afirmações:

I - Gestão de TI é responsável pelo planejamento, desenvolvimento, execução e monitoramento das atividades em consonância com a direção definida pela governança de TI.

II - Governança TI atua como um mecanismo de controle, estabelecendo políticas e regras que direcionam os processos da Tecnologia da Informação.

III - A Governança e Gestão TI são conceitos similares e suas atividades não têm uma separação clara nos principais frameworks de gerenciamento de TI.

IV - O COBIT, ITIL e KANBAN são frameworks de Governança de TI.

Assinale a alternativa que apresenta APENAS as afirmações CORRETAS.

Fonte: G1 PIAUÍ. Dez cidades do Piauí são responsáveis por quase 80% de toda a produção agrícola do estado, 2021. Disponível em: https://g1.globo.com/pi/piaui/noticia/2021/09/22/dez-cidades-do-piaui-sao-responsaveis-por-quase-80percent-de-toda-a-producao-agricola-do-estado.ghtml. Acesso em: 18 jun 2023.

Avalie as afirmações a seguir:

I – Com a expansão do agronegócio do centro-oeste brasileiro, o Piauí foi tido como a última grande fronteira agrícola do Brasil, por possuir terras férteis e um mercado fundiário pujante, que garantiria investimentos para um fácil escoamento da produção para as demais regiões do país.

II – A partir da década de 1990, o sudoeste piauiense foi ocupado com mais intensidade pelo agronegócio dos grãos. Com expressivo crescimento em 2022, o cultivo de grãos atingiu seu recorde no Piauí, produzindo aproximadamente seis milhões de toneladas.

III – A agricultura familiar piauiense tem produção voltada tanto para o mercado consumidor piauiense quanto para outros Estados, sendo que seus principais produtos decorrem de práticas intensivas de plantio em roças e hortas comunitárias periurbanas.

IV – O setor do agronegócio ocupou principalmente extensas porções do Cerrado piauiense em municípios como Uruçuí, Baixa Grande do Ribeira e Bom Jesus. O baixo preço das terras e os incentivos fiscais foram os principais pontos de atração para os grandes produtores.

Assinale a alternativa que apresenta APENAS as afirmações CORRETAS.

Fonte: INSTITUTO DE GEOCIÊNCIAS DA USP. Minerais. Disponível em: https://didatico.igc.usp.br/minerais/. Acesso em: 22 jun. 2023.

Qual alternativa apresenta compostos sólidos que são explorados economicamente no Estado do Piauí?

Fonte: ALVES, V. E. L. As bases históricas da formação territorial piauiense. Geosul, v.18, n.36, 2003. Disponível em: https://periodicos.ufsc.br/index.php/geosul/article/download/13577/12450/41844. Acesso em: 20 jun 2023.

A partir da dinâmica econômica descrita no texto acima, o Piauí:

Fonte: MOURÃO, L. Altas temperaturas e calor no B-R-Ó bró em Teresina e no Piauí viram meme nas redes sociais, 2022. Disponível em: https://g1.globo.com/pi/piaui/noticia/2022/09/07/altas-temperaturas-e-calor-no-b-r-o-bro-em-teresina-e-nopiaui-viram-meme-nas-redes-sociais.ghtml. Acesso em: 15 jun 2023.

Avalie as seguintes afirmações:

I - Devido às chuvas orográficas, o Piauí tem em sua região sudoeste uma irregularidade pluviométrica e, por conta da Chapada das Mangabeiras, há uma perda de umidade que estende-se até as planícies litorâneas, definindo estiagens de até oito meses em alguns municípios.

II - A ausência das chuvas no Semiárido piauiense afetam a fauna e a flora do sudoeste do Estado, mesmo em regiões onde há rios perenes, que são alimentados exclusivamente pelos lençóis freáticos, fenômeno que se intensifica no B-R-O bró.

III - Tendo como tipos climáticos o Tropical quente e úmido e o Semiárido, o Piauí tem regimes de chuvas distintos: enquanto o Oeste e o Sudoeste têm precipitação anual entre 1000 e 1800mm, as porções Leste e Sudeste registram uma pluviometria que varia entre 500 e 800mm.

IV - A massa de ar Equatorial Atlântica, que se forma próximo à linha do Equador, leva umidade para uma parcela do território piauiense, porém, em decorrência do bloqueio natural criado pelo Planalto da Borborema, tal massa chega seca no sertão do Nordeste, dificultando a ocorrência de chuvas.

Assinale a alternativa que apresenta APENAS as afirmações CORRETAS.

Fonte: VIAGEM E TURISMO. Parque Nacional da Serra da Capivara. Disponível em: https://viagemeturismo.abril.com.br/atracao/parque-nacional-da-serra-da-capivara. Acesso em: 14 jun 2023.

Por que o Parque referenciado anteriormente tem relevância científica internacional?

Para a questão, tome como base o seguinte:

“Ao servidor público investigado em sindicância acusatória/punitiva ou em processo administrativo disciplinar são assegurados todos os direitos constitucionais, especialmente os direitos ao contraditório e à ampla defesa, com os meios e recursos a ela inerentes”.

Fonte: Constituição Federal de 1988, art. 5º, inciso LV.

Para a questão, tome como base o seguinte:

“Ao servidor público investigado em sindicância acusatória/punitiva ou em processo administrativo disciplinar são assegurados todos os direitos constitucionais, especialmente os direitos ao contraditório e à ampla defesa, com os meios e recursos a ela inerentes”.

Fonte: Constituição Federal de 1988, art. 5º, inciso LV.

Para a questão tenha como base o seguinte suporte:

Lira afirmou que a tramitação da proposta será feita de forma cuidadosa e responsável, e que o texto final estará maduro para ser votado no Plenário da Câmara.

Ele reafirmou que os direitos adquiridos dos atuais servidores serão respeitados e que o objetivo é modernizar o serviço público brasileiro. “Nenhuma violação será perpetrada contra qualquer categoria, esse não é e nunca foi o objetivo da reforma. O que se busca é modernizar as relações trabalhistas do Estado brasileiro em um mundo em permanente evolução”, disse o presidente, por meio de suas redes sociais. “Alguns marcos são pétreos: serão respeitados todos os direitos e garantias dos atuais servidores, e eventuais mudanças serão válidas apenas e tão somente para os servidores admitidos após a reforma”, destacou Lira.

Disponível em: https://www.camara.leg.br/noticias/764083-lira-aprovacao-da-reforma-administrativa-na-ccj-e-um-marco-na-agenda-do-pais/ Acesso em: 27 jun. 2023.