Questões de Concurso

Para analista de sistemas

Foram encontradas 15.629 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considerando as informações apresentadas, analise as asserções a seguir e a relação entre elas:

I- É possível viabilizar a configuração do computador desktop, com os papéis de firewall e roteador, definindo sua única interface para ter no mínimo três VLANs. Segundo a indicação de Cládio, deve-se configurar no switch a rede interna com a VLAN 120 untagged na porta 3 e tagged na porta 24, a conexão com a Internet com a VLAN 100 untagged na porta 1 e tagged na porta 24 e a DMZ com a VLAN 110 untagged na porta 2 e tagged na porta 24. Aporta 24 é ligada ao computador desktop. O computador, por sua vez, deve ter as VLANs 100, 110 e 120 configuradas no modo tagged em sua interface para conseguir se comunicar com as três redes, com as devidas configurações.

PORQUE

II- VLANs, definidas pelo padrão IEEE 802.1Q, são usadas para segmentar e isolar redes físicas em várias redes virtuais independentes, permitindo que dispositivos em diferentes VLANs se comuniquem como se estivessem em redes físicas separadas.

A respeito dessas asserções, assinale a alternativa CORRETA:

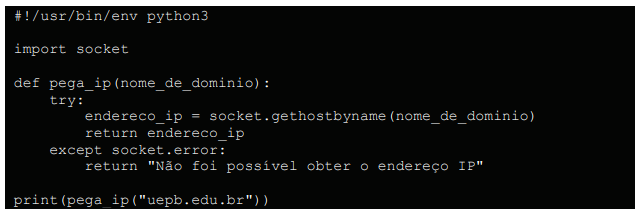

Dado o seguinte código em Python no arquivo pega_ip.py, com a devida permissão de execução e levando em consideração que o computador que executará o código possui acesso à Internet sem problemas ou impedimentos:

Avalie as asserções referentes ao uso dessa aplicação Python:

I- A execução desse programa resultará na mensagem "Não foi possível obter o endereço IP".

II- A execução desse programa resultará no endereço IP correspondente a "uepb.edu.br".

III- A troca do domínio "uepb.edu.br" pelo domínio sem IP registrado "a.com" e execução do programa resultará na mensagem "Não foi possível obter o endereço IP".

A partir da avaliação do código deste programa é CORRETO o que se afirma em:

O MariaDB é um sistema de gerenciamento de banco de dados relacional de código aberto, que se originou como um fork do MySQL. Ele é compatível com a linguagem SQL e oferece recursos avançados, como alta performance, escalabilidade e segurança, sendo amplamente utilizado em aplicações web e empresariais. Ao criar um usuário no MariaDB, qual das seguintes opções permite definir privilégios para o usuário?

Considerando as formas de atribuir endereço IP em uma rede com pilha dupla, avalie as seguintes proposições:

I- É necessário configurar o servidor DHCP (Dynamic Host Configuration Protocol) para trabalhar com pilha dupla, porque endereços IPv4 e IPv6 só podem ser atribuídos automaticamente via DHCP.

II- Pode-se configurar o servidor DHCPv6 (Dynamic Host Configuration Protocol for IPv6) como uma forma de atribuição automática de endereços IPv6 similar ao que é feito pelo DHCP do IPv4.

III- Não é necessário configurar o DHCPv6 para conseguir atribuição automática do IPv6, bastando usar a autoconfiguração sem estado (stateless autoconfiguration) a partir do identificador da interface do host (normalmente o edereço MAC) e o prefixo global fornecido pelo roteador.

IV- Na pilha dupla, um host com endereço IPv4 192.168.0.28/24 deve ter o IPv6 FD00:db8::192:168:0:28/48.

A partir do conceito de pilha dupla, é CORRETO o que se afirma apenas em:

Qual das seguintes opções representa um endereço IPv6 globalmente unicast válido?

I- O Grafana é uma ferramenta open-source.

II- O Grafana é uma ferramenta de visualização de dados que suporta a integração com várias fontes de dados.

III- O Grafana possui suporte nativo para a criação de alertas em tempo real.

A partir do uso do Grafana, é CORRETO o que se afirma em:

Em um shell, script é possível utilizar variáveis especiais conhecidas como "parâmetros posicionais". Elas são utilizadas para acessar argumentos passados para o script quando ele é executado por linha de comando.

Imaginando que, no terminal, você está na pasta que possui o script 'retorna.sh' com o seguinte conteúdo:

Indique a alternativa que apresenta CORRETAMENTE o resultado da execução do script Bash seguinte:

./retorna.sh 5 3 2 4

Imaginando o seguinte trecho de um shell script:

Avalie as seguintes alternativas para executarem a mesma tarefa em que o usuário possua todas as permissões necessárias:

I- mkdir novo_dir 2>/dev/null && echo "Diretório criado!" || echo "Diretório já existe!"

II- [[ ! -d novo_dir ]] && mkdir novo_dir ;; echo "Diretório criado!" || echo "Diretório já existe!"

III- [[ ! -d novo_dir ]] && mkdir novo_dir && echo "Diretório criado!" || echo "Diretório já existe!"

Assinale a alternativa em que estão indicados, CORRETAMENTE, OS comandos Bash, que apresentam o mesmo comportamento, ou seja, caso não exista o diretório novo_dir, ele é criado, seguido da mensagem de aviso 'Diretório criado!' e que, quando o novo_dir já exista é exibida a mensagem 'Diretório já existe!', da mesma forma que o trecho de shell script apresentado faria: