Questões de Concurso

Para gerente de suporte

Foram encontradas 207 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Um dos componentes de interoperabilidade UNIX com o Windows Server 2003 R2 é o subsistema para aplicativos que fornece um Sistema Operacional para processos específicos, que pode ser traduzido como Interface Portável entre Sistemas Operacionais e uma família de normas designada como IEEE 1003, por meio do qual os administradores podem compilar e executar seus aplicativos com pouca ou nenhuma mudança no código fonte original.

Esse tipo é conhecido pela denominação:

Assinale a alternativa que apresente a vantagem da tecnologia RISC em relação à CISC.

Esses utilitários são conhecidos, respectivamente, por:

Este serviço é conhecido por:

Após a realização de diversas operações, o usuário conecta-se novamente e faz uma sincronização das mensagens "cacheadas" localmente com o conjunto armazenado no servidor, atualizando todas as modificações feitas no seu conjunto de mensagens e pasta.

Essa forma de acesso ou modo de operação é denominada:

O cliente do BIND é denominado "resolver", responsável por gerar as "queries" enquanto que o servidor do BIND é chamado por "named", responsável por responder às "queries".

Configurações BIND são descritas pelo tipo de serviço a ser executado pelo software, existindo quatro níveis de serviço que podem ser definidos nessas configurações: "resolver-only systems", "caching-only servers", "primary servers" e "secondary servers".

Os parâmetros que definem a configuração do "resolver-only systems" são inseridas no seguinte arquivo:

A informação administrativa que é armazenada no servidor não precisa ser duplicada e, assim, é possível medir a consistência dos dados, aumentar a flexibilidade para os usuários e tornar a vida do administrador do sistema muito mais fácil.

O funcionamento do NIS baseia-se em um componente que armazena as informações do cliente e acessa o servidor e várias ferramentas administrativas. Esse componente é denominado:

Ao oferecer um endereço IP a um cliente solicitante, nesse recurso, o servidor lhe envia outros parâmetros opcionais, como máscara de rede, endereços de roteador e de servidores de DNS, nome do cliente, nome do domínio DNS e rotas estáticas.

Esse recurso é conhecido como:

Uma sub-rede com 30.000 máquinas fisicamente conectadas,

Uma sub-rede com 30.000 máquinas fisicamente conectadas,  Quinze sub-redes com 2.000 máquinas, cada uma,

Quinze sub-redes com 2.000 máquinas, cada uma,  Oito sub-redes com 250 máquinas, cada uma.

Oito sub-redes com 250 máquinas, cada uma.Tendo o IP 150.200.0.0/16 como ponto de partida para executar a distribuição de faixas de IP´s para as sub-redes e atender às condições especificadas no problema, pode-se afirmar que uma configuração possível para a subrede com 30.000 máquinas, é:

I. o BGP-4, por meio das RFCs 1771 e 1772, tornou-se o sucessor natural do EGP, atacando suas deficiências mais sérias, ou seja, evitando loops de roteamento e permitindo o uso de políticas de roteamento entre ASs baseado em regras arbitrárias por ele definidas.

II. o BGP-4 foi a primeira versão do BGP a suportar endereços agregados (Classless Interdomain Routing, ou simplesmente CIDR) e o conceito de supernets.

III. o protocolo BGP-4 assume que o roteamento interno do AS é feito por meio de um sistema IGP (Interior Gateway Protocol) de roteamento interno. Este pode ser um protocolo de roteamento como RIP, OSPF, IGRP e EIGRP, ou até mesmo por meio de rotas estáticas.

No seu funcionamento, para o transporte das informações de roteamento, o BGP faz uso da porta TCP identificada pelo número:

I. tem por objetivo garantir a confidencialidade e a integridade das informações em uma rede Wireless.

II. é o protoloco original de autenticação e criptografia definido pelo IEEE 802.11, sua chave varia de 40 e 128 bits (opcional).

III. possui um vetor de inicialização de 24 bits e é transmitido em texto claro, isso diminui consideravelmente a força do algoritmo.

IV. utiliza o protocolo RC4 para cifrar os dados.

Esse protocolo é conhecido pela sigla:

I. Ana Carolina cria uma mensagem codificada para enviar a João Alberto

II. Na mensagem, cada letra é substituída pela letra que está duas posições abaixo no alfabeto.

III. Assim, "A" se torna "C," e "B" se torna "D".

IV. Ana Carolina já informou a João Alberto que o código é "deslocamento em 2 posições".

V. João Alberto recebe a mensagem e a decodifica.

VI. Qualquer outra pessoa que olhar esta mensagem verá somente um emaranhado de letras sem sentido. Esse método de criptografia é denominado criptografia por chave:

As alternativas a seguir apresentam os objetivos do IGRP, à exceção de uma. Assinale-a.

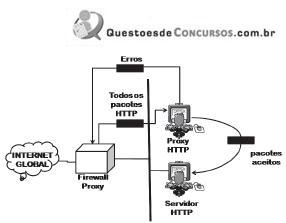

I. Somente aqueles usuários Internet que tiverem estabelecido relações comerciais anteriores com a empresa poderão ter acesso.

II. o acesso para outros tipos de usuários deve ser bloqueado.

III. Nesse caso, um firewall para filtragem de pacotes não é viável, pois não consegue distinguir entre diferentes pacotes que chegam na porta TCP 80 (HTTP).

IV. A solução é instalar um computador proxy, que fica posicionado entre o computador-cliente e o computador da empresa, como indicado na figura abaixo.

Quando o processo de cliente-usuário envia uma mensagem, o firewall proxy executa um processo de servidor para receber a solicitação. O servidor abre o pacote e determina se a solicitação é legítima. Se for, o servidor atua como um processo de cliente e envia a mensagem para o verdadeiro servidor da empresa. Se não for legítima, a mensagem é eliminada e é enviada uma mensagem de erro para o usuário externo.

Dessa maneira, as solicitações dos usuários externos são filtradas pelo firewall proxy, tomando-se por base o conteúdo na camada de:

Esses dois diretórios são conhecidos, respectivamente, por:

Para isso, o Windows XP disponibiliza um programa que localiza e consolida arquivos de inicialização fragmentados, arquivos de dados e pastas em volumes locais.

Esse programa é conhecido como: