Questões de Concurso

Para técnico judiciário - informática

Foram encontradas 1.378 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

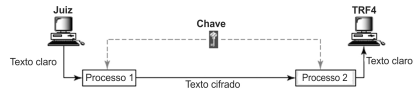

Considere o esquema abaixo.

Trata-se de uma hipotética comunicação criptografada entre o computador de um Juiz e um computador do TRF4. Os textos

Chave, Processo 1 e Processo 2, bem como a categoria de criptografia apresentados no esquema representam, correta e

respectivamente,

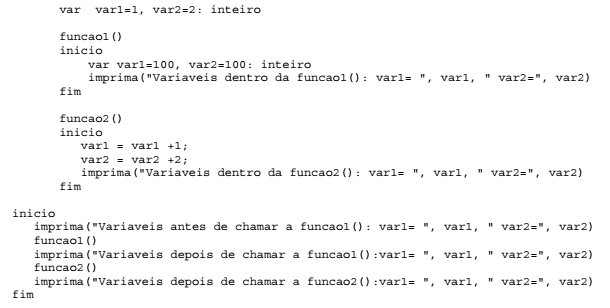

Considere o programa em pseudocódigo abaixo, que não apresenta erros.

O pseudocódigo, ao ser executado, imprimirá

Um Técnico Judiciário está pesquisando a respeito de sistemas de backup e leu o seguinte artigo:

O primeiro passo para instituir esse tipo de backup é a realização da cópia completa dos dados. Assim que essa cópia for realizada, a cada nova instrução de backup o sistema verificará quais arquivos foram alterados desde o último evento e, havendo alteração, só copiará os que forem mais atuais. Esse processo gera um fragmento de backup a cada operação, menor que a cópia completa dos dados.

As principais vantagens em usar softwares com recursos desse tipo de backup é que esse processo é muito rápido e, por gravar somente fragmentos alterados, ocupa menos espaço. Por outro lado, a principal desvantagem desses backups está na demora para restauração, pois, para que haja a recuperação de arquivos, é necessário restaurar o último backup completo e seus respectivos fragmentos subsequentes. Contudo, isso implica correr riscos, pois, caso apenas um dos fragmentos apresente problemas, toda a restauração estará comprometida.

O tipo de backup referido no texto é

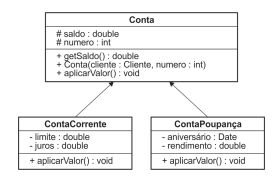

Considere a figura abaixo.

Com base na figura e nos fundamentos da Orientação a Objetos, é correto afirmar que

Determinada estrutura de dados foi projetada para minimizar o número de acessos à memória secundária. Como o número de acessos à memória secundária depende diretamente da altura da estrutura, esta foi concebida para ter uma altura inferior às estruturas hierarquizadas similares, para um dado número de registros. Para manter o número de registros armazenados e, ao mesmo tempo, diminuir a altura, uma solução é aumentar o grau de ramificação da estrutura (o número máximo de filhos que um nó pode ter). Assim, esta estrutura possui um grau de ramificação geralmente muito maior que 2. Além disso, a cada nó são associados mais de um registro de dados: se o grau de ramificação de um nó for g, este pode armazenar até g-1 registros.

Esta estrutura de dados é utilizada em banco de dados e sistema de arquivos, sendo denominada

O Round-Robin é um tipo de escalonamento preemptivo mais simples e consiste em repartir uniformemente o tempo da CPU entre todos os processos prontos para a execução. Os processos são organizados em uma estrutura de dados, alocando-se a cada um uma fatia de tempo da CPU, igual a um número de quanta. Caso um processo não termine dentro de sua fatia de tempo, retorna para o fim da estrutura e uma nova fatia de tempo é alocada para o processo que está no começo da estrutura e que dela sai para receber o tempo de CPU.

A estrutura de dados utilizada nesse tipo de escalonamento é:

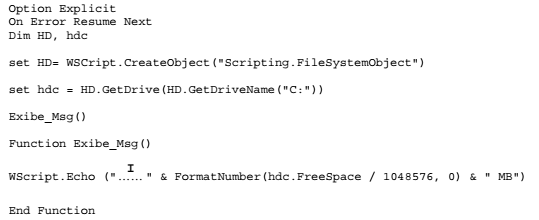

Considere que o código VBScript abaixo não apresenta erros e foi salvo no arquivo teste.vbs.

Analisando o que o código faz e para que, ao ser executado em condições ideais, imprima uma frase coerente com o resultado

desejado, o Técnico de TI deve preencher a lacuna I com

Considere as especificações técnicas de uma impressora com scanner (multifuncional).

− Resolução da impressão em preto: até 600 ..I.. em preto renderizado;

− Velocidade de impressão: até 30/24 ..II.. ;

− O software ..III.. integrado converte automaticamente o texto digitalizado em texto editável;

− Resolução: 2.400 × 4.800 ..IV.. ópticos;

− Cores: 16 por cor RGB, total de ..V.. .

As informações suprimidas indicadas de I a V correspondem, correta e respectivamente, a

Considere os comandos Windows Powershell apresentados abaixo, sem erros.

I. Get-WmiObject -Class Win32_ComputerSystem

II. ps ⏐ sort –p ws ⏐ select –last 5

Ao ser executado pelo Administrador, em condições ideais, o comando

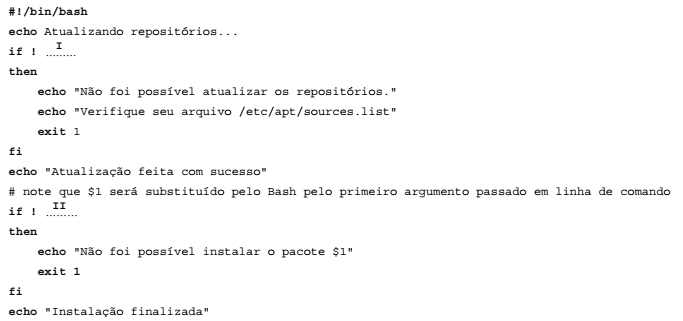

Um Técnico de TI escreveu o shell script em Bash para Linux apresentado abaixo, sem erros, e nomeou o arquivo como pacotes.sh.

Para que o script funcione como indicado nas mensagens enviadas para a tela, em condições ideais, as lacunas I e II devem

ser correta e respectivamente preenchidas com:

O Técnico em informática identificou, por meio de um programa de detecção de malware, que um computador foi infectado por um Trojan (Cavalo de Troia). Sabendo-se que o Trojan se instalou no computador e está atuando no redirecionamento da navegação do usuário para sites específicos com o objetivo de aumentar a quantidade de acessos a estes sites, é correto afirmar que o tipo de Trojan é