Questões de Concurso

Para analista judiciário - analista de sistemas suporte

Foram encontradas 631 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

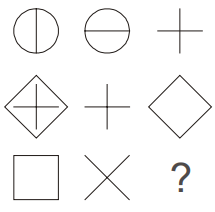

Considere a seqüência de figuras abaixo.

A figura que substitue corretamente a interrogação é:

A NBR ISO/IEC 17799 é um código de práticas para a gestão da segurança da informação. Considerando essa norma e os conceitos aos quais ela está relacionada, julgue os itens que se seguem.

I Confidencialidade é a garantia de que o acesso à informação seja obtido somente por pessoas autorizadas.

II Autenticidade é a salvaguarda da exatidão e completeza da informação e dos métodos de processamento.

III Disponibilidade é a garantia de que os usuários autorizados obtenham, sempre que necessário, acesso à informação e aos ativos correspondentes.

Assinale a opção correta.

O SSL (secure sockets layer) e o TLS (transport layer security) são protocolos criptográficos que fornecem comunicações seguras na Internet. Observam-se pequenas diferenças entre o SSL 3.0 e o TLS 1.0, mas o protocolo permanece substancialmente o mesmo. No que se refere a esses mecanismos de segurança, assinale a opção correta.

Um sistema de arquivos é, basicamente, uma estrutura que indica como os arquivos devem ser gravados e guardados em memória secundária. Por meio do sistema de arquivos, determina-se o espaço utilizado no disco e permite-se gerenciar a distribuição de partes de um arquivo no dispositivo de armazenamento. Acerca dos principais sistemas de arquivos existentes em sistemas Windows e Unix, julgue os seguintes itens.

I Os sistemas FAT (file allocation table) surgiram inicialmente para funcionar com versões do sistema operacional DOS. Duas das mais famosas versões desse sistema são o FAT16 e o FAT32. O FAT 16 pode ser utilizado para endereçar um espaço de até 16 GB; já com o FAT32 pode-se atingir até 32 TB.

II O NTFS (new technology file system) é um sistema de arquivos criado pela Microsoft para atender a determinadas necessidades que os sistemas FAT não puderam contemplar. Entre as principais qualidades desse sistema, estão a confiança, a segurança e o armazenamento em massa (é possível trabalhar com uma grande quantidade de dados, inclusive, com o uso de arrays RAID).

III No sistema de arquivos do Unix, há suporte para dois tipos de arquivos: binário e texto. O nome dos arquivos é livre. A cada arquivo está associado um proprietário e direitos de acesso. Os direitos de acesso dos arquivos e diretórios são indicados pelo usuário, bem como se um arquivo é executável ou não.

A quantidade de itens certos é igual a

Diversas estruturas de dados, tais como árvores, pilhas, tabelas e filas, têm-se tornado comuns no universo dos programadores, e seu conhecimento se mostra fundamental em muitas áreas da computação, para os mais diferentes propósitos. Considerando as características das principais estruturas de dados conhecidas, assinale a opção correta.

Os programas executados por uma CPU são compostos por instruções que contêm, muitas vezes, endereços para áreas de memória onde estão os dados a serem manipulados. O tipo de endereçamento no qual uma instrução especifica, em sua parte relativa ao endereço, diretamente, o operando (valor) que deve ser manipulado é o

Em todo sistema computacional, a memória secundária é, via de regra, mais lenta que a memória principal. Esse aspecto torna a primeira mais barata que a segunda e contribui para que um computador possua, na maioria das vezes, mais espaço em memória secundária que em memória principal. Considerando as características e particularidades dos diversos tipos de memória secundária existentes, assinale a opção correta.

A base de numeração comumente utilizada pelo ser humano é a decimal, enquanto, em um computador, outras bases são também consideradas para o tratamento das informações, como, por exemplo, as bases binária e hexadecimal. Acerca de características e demais aspectos da aritmética computacional e dos sistemas de numeração, assinale a opção correta.

Um computador digital consiste em um sistema interconectado de um ou mais processadores, memórias e dispositivos de entrada e saída. Com relação a esses três componentes básicos, suas interações e funcionalidades, assinale a opção correta.

Uma das funcionalidades básicas necessárias ao bom funcionamento da Internet está ligada à atividade de roteamento, na qual são escolhidos os caminhos pelos quais os pacotes irão trafegar ao longo da rede. Para esse fim, diversos protocolos de roteamento têm sido definidos, o que permite que, diferentemente do que ocorre com as camadas de enlace e física, a camada de rede seja a camada mais baixa a tratar com transmissão fim-a-fim. A respeito de protocolos e técnicas de roteamento, assinale a opção correta.

A função de comutação (ou chaveamento) em uma rede de comunicação refere-se à alocação dos recursos da rede para a transmissão pelos diversos dispositivos conectados. Seja a rede uma LAN, MAN ou WAN, existem sempre recursos compartilhados. A respeito das diferentes formas de comutação e da sua aplicabilidade, assinale a opção incorreta.

Uma das principais motivações para se ter meios compartilhados usando-se protocolos de múltiplo acesso entre nós de uma rede de computadores é a elevada quantidade de enlaces que seria necessária caso fossem providas conexões para cada par de nós. Nesse sentido, diversos protocolos e técnicas de acesso compartilhado ao meio têm sido propostas e utilizadas. A respeito de técnicas e protocolos de acesso compartilhado ao meio, assinale a opção incorreta.

No que se refere a redes e tecnologias wireless, assinale a opção correta.

Redes wireless têm-se tornado cada vez mais comuns no dia-a-dia dos indivíduos e organizações, permitindo substancial redução de custos de instalação, quando comparadas com redes cabeadas. Ao lado dessa significativa vantagem, elas trazem especificidades que, se não forem adequadamente contornadas, podem vir a se constituir em sérias desvantagens. Com relação a uma rede local WLAN (wireless local area network) embasada no padrão IEEE 802.11 (Wi-Fi), assinale a opção correta.

Acerca de redes locais (LAN) e da Internet, assinale a opção correta.

Ainda a respeito de protocolos utilizados na Internet, assinale a opção correta.

A Internet tem-se constituído, desde a sua criação, em instrumento de agilização do fluxo de informações entre indivíduos e empresas. O acesso ao conhecimento gerado pela humanidade tem sido facilitado por essa rede. No âmbito das empresas, a Internet permite o compartilhamento de recursos como impressoras e bases de dados, bem como a construção e uso de sistemas de informação, entre as muitas possibilidades de serviços decorrentes do seu emprego. A respeito dos protocolos utilizados na Internet, assinale a opção correta.

Assinale a opção em que a alteração proposta para o texto prejudica sua coerência ou resulta em incorreção gramatical.

Infere-se da argumentação do texto que "a civilização está a perigo" (L.8) porque

Texto para a questão.

No texto, os trechos que se apresentam na voz passiva, ou seja, estabelecem uma relação em que o sujeito verbal recebe a ação incluem

I "O Estado indiano foi um estrondoso sucesso" (L.4).

II "uma maravilha a ser observada" (L.5-6).

III "quando comparado a muitos outros países" (L.8-9).

IV "Há elementos da democracia" (L.12).

V "seus próprios meios de se reequilibrar" (L.16-17).

Estão certos apenas os itens