Questões de Concurso

Para técnico em gestão - informática

Foram encontradas 298 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere os comandos:

I. yum install opendlap opendlap-clients opendlap-servers

II. apt-get update apt-get install slapd ldap-utils ldapscripts

É correto afirmar:

I. Digitar cmd na barra de pesquisa do Windows e, na janela que se abre, clicar em Executar como administrador.

II. Pressionar as teclas Windows + E, digitar cmd e pressionar a tecla Enter. Na janela que se abre, digitar run as administrator.

III. Abrir o Gerenciador de Tarefas com mais detalhes. Abrir o menu Arquivo e escolher Executar nova tarefa. Digitar cmd e clicar em OK para abrir o prompt de comando. Marcar a opção Criar esta tarefa com privilégios administrativos.

IV. Abrir o Explorador de Arquivos, digitar na barra de pesquisas C:WindowsSystem32. Clicar duas vezes no arquivo cmd.exe ou clicar com o botão esquerdo neste arquivo e escolher Executar como administrador.

Para realizar o que pretende de forma correta, o Técnico deve escolher as opções

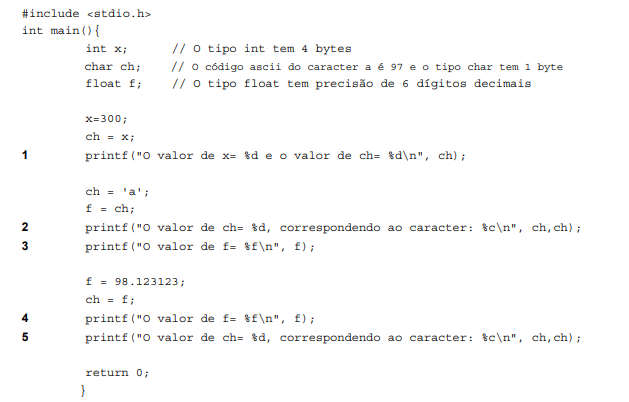

Considere o código em C abaixo, de um programa que não apresenta erros.

Considere que o programa foi executado em condições ideais e apresentou na tela as 5 impressões relativas aos comandos

printf. Considere, ainda, que os números de 1 a 5, à esquerda, não fazem parte do código e indicam a ordem dos comandos

de impressão. A alternativa que traz uma impressão correta, correspondente ao comando de impressão indicado, é:

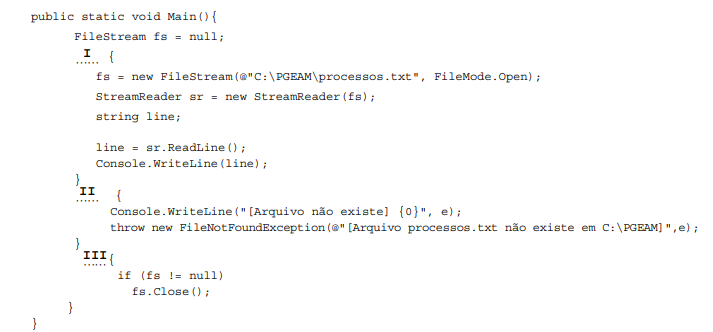

Considere o código em C# abaixo, que não contém erros.

Para que o tratamento de exceções possa ser corretamente aplicado no trecho de código acima, as lacunas I, II e III devem

ser preenchidas com

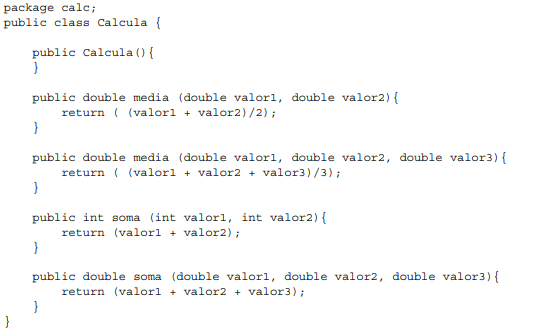

Considere o trecho de código em Java abaixo.

Considerando os conceitos de orientação a objetos e o código Java, é correto afirmar:

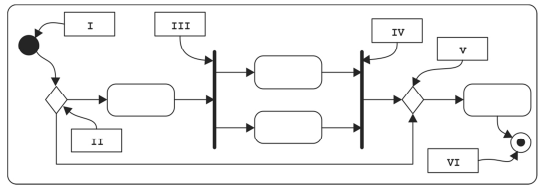

Considere o seguinte diagrama UML 2.5.

Neste diagrama estão indicados alguns de seus elementos. O nome do diagrama e os nomes dos elementos de II a V são,

correta e respectivamente, indicados em:

I. Uma das principais funções deste protocolo é trocar informações de erro e controle, sinalizando situações especiais por meio de seus diversos tipos de mensagens. Ele funciona na camada Internet ou Inter-rede da arquitetura TCP/IP.

II. Dentro desta camada TCP/IP são utilizados protocolos, tais como, SMTP, FTP e DNS, entre outros.

III. Funcionando na camada de Transporte da arquitetura TCP/IP, este protocolo é voltado à conexão e tem como garantia a integridade e ordem de todos os dados. Para manter a confiabilidade dos dados, ele utiliza um aperto de mãos de três vias, o three way handshake, também chamado de SYN, SYN-ACK, ACK.

Estas definições correspondem, correta e respectivamente, a

I. A leitura da estrutura de pastas e do conteúdo contido nelas é feita em tempo real, ou seja, há a sincronização entre o programa usado e a conta de e-mail. Toda ação usando esse protocolo afeta diretamente o conteúdo no servidor de e-mail. Assim, a criação ou a remoção de pastas, as alterações nos seus conteúdos, modificam a estrutura e o conteúdo da conta de e-mail no servidor.

II. Determina de forma dinâmica e automática a atribuição de um endereço IP para seu dispositivo. Assim, a cada conexão feita, o dispositivo recebe um IP que pode ser diferente da conexão anterior, de acordo com a disponibilidade de endereços IPs livres.

III. Permite a conexão criptografada entre um dispositivo remoto e um servidor e a execução de comandos nesse servidor, tal como se o usuário estivesse presencialmente manipulando a máquina. Mas por basear-se no modelo cliente/servidor e ser também um serviço, se um dispositivo qualquer na rede rodar esse serviço, mesmo não sendo um servidor típico, ele pode ser acessado por outro dispositivo da rede e, por meio de linhas de comando, ser utilizado remotamente.

Estas características correspondem, correta e respectivamente, aos protocolos

I. Usada para interligar a comunicação de um servidor com outros computadores e dispositivos de armazenamento, ficando restrita a isso.

II. Sem fio, alcança diversas partes do mundo. Justamente por isso, está mais sujeita a ruídos. Foi atribuído a este padrão o nome WiMAX (Worldwide Interoperability for Microwave Access) em que oferece conectividade para uso doméstico, empresarial e em hotspots através de um único ponto linear.

III. Utilizada para que dispositivos se comuniquem dentro de uma distância bem limitada. Suas conexões são feitas usando o bluetooth, dentre outros compatíveis.

Estas características correspondem, correta e respectivamente, a

I. Utiliza o XML para o envio de mensagens e faz o uso do protocolo HTTP para realizar a transferência das informações. No documento WSDL, que está relacionado ao protocolo, estão descritas as operações e a localização do Web Service.

II. Utiliza o protocolo HTTP como base e pode utilizar muitas formas para representar as informações (ex. JSON, RSS). Dessa forma, ele não restringe os formatos de representação de dados, sendo, portanto, flexível.

Os itens I e II descrevem, correta e respectivamente,

A Administração, diante de tal solicitação, deverá