Questões de Concurso

Para profissional básico - análise de sistemas - suporte

Foram encontradas 180 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considerando-se que a empresa onde ele trabalha se baseia nas melhores práticas do ITIL v3, o que o modelo de incidentes deve buscar?

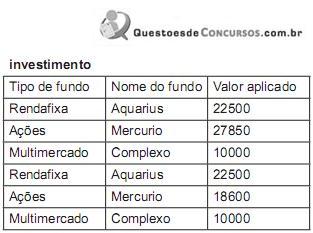

E a relação Y resultante da operação X

A operação X é

CLIENTE(NomeC, EnderecoC)

PRODUTO(NomeP)

FORNECEDOR(NomeF)

PRODUZ(NomeF,NomeP,Preco)

PEDIDO(NomeC,NomeF,NomeP,Quantidade)

Se o dono da empresa deseja saber quais clientes nunca pediram um produto do fornecedor cujo nome é "Barateira", que consulta SQL deve fazer?

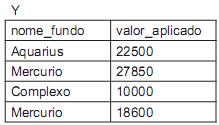

O Switch de Nível 2 foi configurado de forma que as portas 1 e 2 estão associadas à VLAN 12, enquanto as demais portas estão associadas à VLAN 15.

As quantidades de domínios de colisão e de difusão nessa rede são, respectivamente,

As opções de interface 100BASE-T, 1000BASE-T, 10GBASE-T, 10GBASE-LX preveem, respectivamente, o uso dos modos

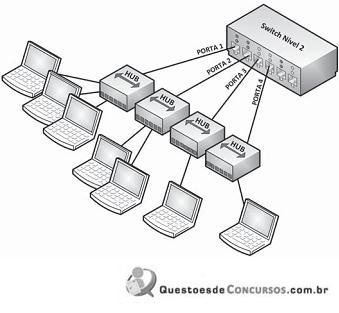

De acordo com a Política de Tolerância a Falhas de Servidor (Host Failures Cluster Tolerates), quantos slots, no máximo, em potencial, podem ser alocados, respectivamente, a cada servidor?

I - O VMotion mantém o controle das transações contínuas de memória em um bitmap.

II - O VMotion notifica o roteador da rede, para garantir o reconhecimento da nova localização física do endereço MAC virtual, quando a máquina de destino é ativada.

III - O Virtual Machine File System (VMFS) em cluster permite que várias instalações do ESX Server alternem o acesso aos mesmos arquivos em uma máquina virtual, segundo uma fila first in/first out.

Está correto APENAS o que se afirma em

A esse respeito, considere as afirmações a seguir.

I - O backup incremental exige que antes seja realizado pelo menos um backup diferencial.

II - Os backups completo e diferencial, em uso combinado, exigem apenas os conjuntos de backups diferenciais realizados desde o último backup completo.

III - Os backups completo e incremental, em uso combinado, exigem o último backup completo e todos os conjuntos de backups incrementais realizados desde o último backup completo.

Está correto APENAS o que se afirma em

Uma das características das arquiteturas de armazenamento de dados em uma SAN é que, na arquitetura

Nesse sentido, um administrador linux deve, por precaução,

Uma das características do Active Directory do Windows Server 2003 é que

No Windows Server 2003, o DHCP