Questões de Concurso

Para analista de controle externo

Foram encontradas 2.590 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

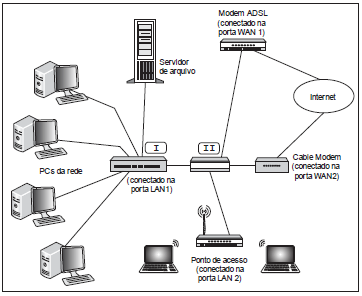

Os elementos de interconexão de redes indicados nas caixas I e II na figura são, correta e respectivamente,

É uma técnica para elicitação de requisitos que permite extrair informações de alta qualidade dos usuários, em curto espaço de tempo, através de reuniões estruturadas que buscam decisões por consenso. Ela substitui as entrevistas individuais, e os resultados alcançados garantem um levantamento mais preciso e completo dos requisitos do que os obtidos pelas técnicas convencionais de entrevistas e questionários individualizados. Esta técnica é composta de duas etapas principais: planejamento, que tem por objetivo elicitar e especificar os requisitos; e projeto, em que se lida com o projeto de software. Cada etapa consiste em três fases: adaptação, sessão e finalização.

A técnica citada no texto é conhecida como

I. É dirigido por casos de uso, pois parte do princípio que o conjunto de casos de uso deve definir e esgotar toda a funcionalidade possível do sistema.

II. Como a arquitetura do software resulta de várias versões incrementais, não é centrado em arquitetura.

III. É iterativo e incremental, pois assim como nos métodos ágeis, preconiza o desenvolvimento baseado em ciclos iterativos de duração fixa.

IV. É focado em riscos, pois prioriza casos de uso mais críticos nos primeiros ciclos iterativos.

São características básicas do Processo Unificado o que se afirma APENAS em

I. 49,89% eram notificações de varreduras em redes de computadores, com o intuito de identificar quais computadores estavam ativos e quais serviços estavam sendo disponibilizados por eles.

II. 8,25% eram notificações de atividades maliciosas relacionadas com o processo automatizado de propagação de códigos maliciosos na rede por meio de programas capazes de se propagar automaticamente, enviando cópias de si mesmo de computador para computador.

(http://www.cert.br/stats/incidentes/2012-jandec/ti...)

As afirmações I e II descrevem, respectivamente, notificações de