Questões de Concurso

Para tecnologia da informação

Foram encontradas 2.837 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Com relação ao tema, considere as proposições:

A assinatura digital torna o documento eletrônico sigiloso.

PORQUE

O sigilo do documento eletrônico poderá ser resguardado mediante a cifragem da mensagem com a chave pública do destinatário, pois somente com o emprego de sua chave privada o documento poderá ser decifrado. A integridade e a comprovação da autoria são as principais características do uso da certificação digital para assinar um documento.

É correto afirmar que

I. analisar todos os pacotes de dados que passam pela rede de forma a se obter uma análise detalhada de largura de banda, testar e diagnosticar conexões da rede e filtrar o tráfego da rede por endereço IP, para ver quais computadores são responsáveis pela maioria do tráfego. II. examinar o tráfego da rede em busca de ameaças que gerem padrões incomuns de fluxo de dados como ataques DDoS, alguns tipos de malware, violações de privacidade, etc.

Para realizar as ações listadas em I e II devem ser utilizadas, correta e respectivamente, ferramentas do tipo

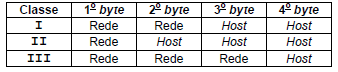

As classes I, II e III são, correta e respectivamente,

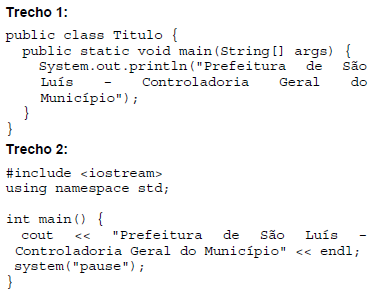

Considere os trechos de códigos escritos em duas diferentes linguagens de programação:

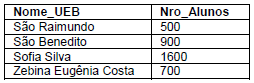

Para listar o conteúdo da tabela Escolas em ordem decrescente de número de alunos, utiliza-se o comando SQL: