Questões de Concurso

Para auditor - tecnologia da informação

Foram encontradas 198 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Escreva V ou F conforme seja verdadeiro ou falso o que se afirma nos itens abaixo com respeito ao processo de desenvolvimento ágil de software.

( ) Efetuar testes constantemente permite detectar defeitos mais cedo e da forma menos custosa possível.

( ) O uso de uma ferramenta robusta de modelagem e uma completa documentação são imprescindíveis para o desenvolvimento ágil.

( ) É importante produzir em poucas semanas uma versão inicial do software a fim de obter rapidamente uma primeira conquista e um feedback adiantado.

( ) Novas versões do software devem ser lançadas em intervalos cada vez mais frequentes, seja semanalmente, diariamente ou mesmo de hora em hora.

Está correta, de cima para baixo, a seguinte

sequência:

Através da modelagem dos casos de uso na UML, é possível descrever os serviços oferecidos por um sistema. No que diz respeito ao relacionamento entre casos de uso, escreva V ou F conforme seja verdadeiro ou falso o que se afirma a seguir:

( ) Os relacionamentos entre casos de uso são sempre estruturais.

( ) O relacionamento de exclusão implica o isolamento de atores e casos de uso incorpóreos.

( ) O relacionamento de inclusão indica que um ator herda todos os atributos de um outro ator mais genérico.

( ) O relacionamento de generalização permite estender um caso de uso a todos as partes do serviço, sejam elas maiores ou menores.

Está correta, de cima para baixo, a seguinte sequência:

Considere as seguintes afirmações sobre o uso de classes na linguagem Java:

I. A uma variável de subclasse final é possível atribuir uma referência de superclasse não final.

II. Todos os métodos definidos em uma classe declarada como final são igualmente final.

III. Mesmo se declarado como final, um método pode ser redefinido numa subclasse dinâmica.

Está correto somente o que se afirma em

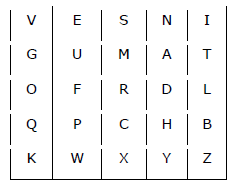

O algoritmo de cifragem é simples. Começa dividindo o texto de entrada em pares de letras (dígrafos). Se o comprimento é ímpar, ade-se um Z à última letra. Em seguida, para cada dígrafo,

(1) se ambas as letras estão na mesma coluna da tabela-chave, troque-as pela letra imediatamente abaixo de cada uma (ou no topo, se a letra estiver na última linha); (2) se ambas estão na mesma linha, substitua-as pela letra imediatamente à direta de cada uma (ou na extrema esquerda, caso a letra esteja na última coluna); (3) senão, troque o dígrafo pelas duas letras da tabela que estão nos cantos opostos no retângulo formado pelo par de dígrafo.

Sabendo que o algoritmo de deciframento consiste somente em efetuar o mesmo processo ao reverso, o texto de entrada que deu origem ao texto cifrado “UMMDHD” a partir da tabela-chave acima é:

É correto afirmar que o trecho acima