Questões de Concurso

Para auditor - tecnologia da informação

Foram encontradas 198 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

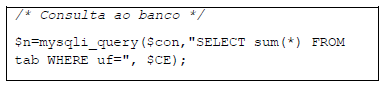

O seguinte trecho de código PHP 7 deveria fazer uma consulta em um banco de dados MySQL a partir de uma conexão con e retornar o número de registros na tabela “tab” cujo campo “uf” é igual a “CE”.

Ao ser executado, porém, o código apresenta erros.

Assinale a opção que aponta corretamente um dos

erros contidos no código acima.

É possível configurar um cliente de e-mails para ter acesso a um servidor de e-mail usando tanto o protocolo POP (Post Office Protocol) como o IMAP (Internet Message Access Protocol). Considerando esse fato, analise as seguintes afirmações.

I. A porta padrão para o protocolo POP, a 465, deve ser preferida à porta 587 quando a conexão for criptografada com o uso de SSL.

II. O servidor de entrada do Gmail pode ser tanto o imap.gmail.com como o pop.gmail.com, dependendo do protocolo utilizado.

III. A porta padrão para o servidor de entrada IMAP varia para cada provedor de acesso: no Gmail, por exemplo, é a 993; no Hotmail é a 399.

É correto o que se afirma apenas em

( ) Ainda que sejam genéricos, os requisitos da norma não são aplicáveis a pequenas e médias empresas que são regulamentadas pela norma NBR ISO/IEC 27002. ( ) Uma vez implementado numa organização, um SGSI deve ser sempre monitorado e melhorado a partir de medições contínuas. ( ) A norma é baseada no modelo AnalyzePlan-Act-Check (APAC), que define os passos a serem seguidos na análise dos processos atuais até a implementação e acompanhamento dos novos serviços. ( ) A implementação de um SGSI independe da estrutura ou dos objetivos da empresa, devendo esta atender a todos os requisitos de segurança de recursos humanos e gerenciamento de riscos definidos pela norma.

Está correta, de cima para baixo, a seguinte sequência:

Com relação aos protocolos de rede, assinale a opção que completa correta e respectivamente os espaços das seguintes frases:

O protocolo _____ 1 é utilizado para fornecer relatórios de erros.

O protocolo _____ 2 permite o envio de e-mails através da Internet.

O protocolo _____ 3 sincroniza mensagens de e-mails com o servidor.

Coluna I 1. eficiência 2. confiabilidade 3. portabilidade 4. usabilidade

Coluna II

( ) adaptabilidade, instalabilidade ( ) aprendibilidade, acessibilidade ( ) maturidade, disponibilidade

( ) utilização de recursos, comportamento temporal

A sequência correta, de cima para baixo, é:

No que diz respeito ao método de criptografia de redes sem fio WPA2 (Wi-fi Protected Access II), considere as seguintes afirmações.

I. Existem duas versões do protocolo: WPA2- Personal e WPA2-Enterprise.

II. As chaves de criptografia do TKIP são constantemente mudadas sem a necessidade de intervenção humana.

III. A combinação do WPA2 com o algoritmo de criptografia EARLE garante a confidencialidade, a autenticidade e a integridade da rede.

É correto o que se afirma em

tar -cWguvpzf /copia.tgz --exclude=/copia.tgz --exclude=/tmp --exclude=/dev --exclude=/sys --exclude=/proc /

Com respeito à instrução acima, considere as seguintes afirmações:

I. Somente são incluídos no backup os arquivos que são mais recentes que suas respectivas versões contidas em /copia.tgz. II. O comando acima cria o arquivo de backup /copia.tgz nele copiando todos os arquivos do sistema modificados desde a meia-noite com exceção das pastas indicadas e do próprio arquivo de backup. III. O arquivo clientes.odt da usuária Mara pode ser recuperado do backup criado através do comando tar -xtvpzf /copia.tgz -C /tmp /home/mara/clientes.odt.

Está correto somente o que se afirma em

( ) O protocolo MPLS atua nas camadas de enlace e de rede do modelo OSI. ( ) Como os labels dos pacotes só podem ser abertos no destinatário, as redes MPLS são em geral consideradas mais seguras do que as redes IP comuns. ( ) Uma das desvantagens das redes MPLS é tratar de forma igual o tráfego de cada aplicação, o que leva a grande atraso no monitoramento de classes de serviço. ( ) Uma rede MPLS implementa somente roteamento estático e semiestático nos nós LSR, necessitando de um protocolo específico para efetuar roteamento dinâmico.

Está correta, de cima para baixo, a seguinte sequência:

Coluna I

1. –e 2. –n 3. –p 4. -v

Coluna II

( ) Força o ftp a mostrar todas as respostas vindas do servidor remoto, bem como a relatar estatísticas da transferência de dados. ( ) Desativa a edição de comandos e o suporte ao histórico, caso tenha sido compilado no executável do ftp; senão, não faz nada. ( ) Permite o uso do ftp em ambientes onde um firewall previne conexões do mundo externo de volta à máquina cliente. ( ) Impede o ftp de tentar efetuar um login automático na conexão inicial.

A sequência correta, de cima para baixo, é:

Atente ao que se afirma a seguir a respeito da configuração de um servidor Samba, geralmente contida no arquivo /etc/samba/smb.conf.

I. O banco de dados de senhas, caso se estejam usando senhas criptografadas, é informado através da opção passdb backend.

II. A opção pam password change indica que a troca de senhas, caso solicitada por um cliente Samba, será feita via PAM.

III. Se a opção map to guest tiver o valor never, os clientes anônimos não terão permissão de acesso ao mapeamento dos recursos disponíveis.

É correto o que se afirma em