Questões de Concurso

Para técnico judiciário - operação de computador

Foram encontradas 1.583 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

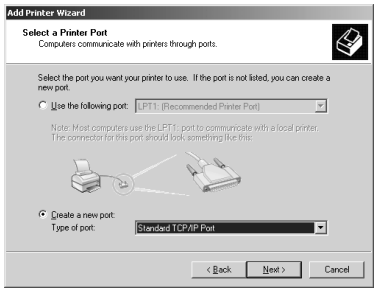

A figura acima ilustra uma janela de aplicativo de instalação de

impressora, sendo executada em uma estação com sistema

operacional Windows XP Professional, por usuário com direitos

de administrador. Nessa janela, caso o botão next seja

pressionado,

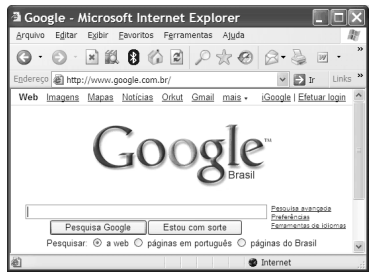

A figura acima apresenta uma janela do Internet Explorer 6 (IE6)

que está sendo usado para acesso à Internet.

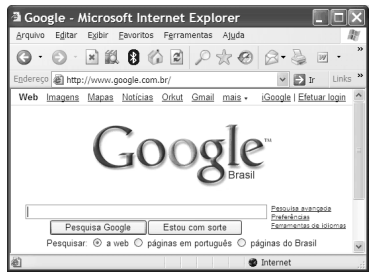

A figura acima apresenta uma janela do Internet Explorer 6 (IE6)

que está sendo usado para acesso à Internet.

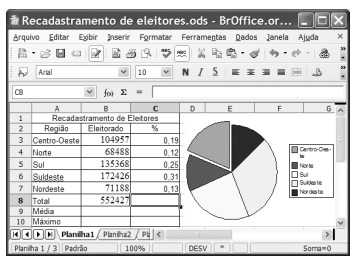

A figura acima ilustra uma janela do aplicativo Calc com uma

planilha em processo de edição.

É considerado um agente político o cidadão que tenha sido nomeado, por concurso público, para ocupar o cargo de analista judiciário do TRE/PR.

É lícita a nomeação de advogado sem qualquer vínculo com a administração pública para exercer função de confiança e chefiar departamento jurídico no âmbito de autarquia federal.

I. Senha de proteção da execução do backup. II. Configuração de propriedades para que o backup seja automático. III. Configuração dos dias e horários de disparo da execução. IV. Configuração dos dias e horários de término da execução. V. Especificação da máquina cliente do backup.

Está correto o que se afirma APENAS em: