Questões de Concurso

Para analista ministerial - segurança da informação

Foram encontradas 60 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Assina cada pacote com um número de sequência evitando o ataque do tipo Replay prevention.

II. Possui seu próprio mecanismo de filtragem de pacote evitando ataque do tipo DoS.

III. Utiliza o protocolo Internet Key Exchange (IKE) para trocar informações sobre mecanismos de segurança.

IV. Baseia-se em políticas (policies) para determinar o tipo e o nível de segurança a ser utilizado.

Referem-se ao

É correto afirmar que

O Art. 9º do Marco Civil da Internet trata sobra a neutralidade: o responsável pela transmissão, comutação ou roteamento tem o dever de tratar de forma isonômica quaisquer pacotes de dados, sem distinção por conteúdo, origem e destino, serviço, terminal ou aplicativo.

Atendendo a interesses de grandes empresas de telecom, em Dubai aprovou-se uma resolução que foi gestada antes da reunião da União Internacional de Telecomunicações, sobre a Inspeção Profunda de Pacotes (DPI em Inglês), um mecanismo utilizado para poder rastrear o fluxo de informações que passa na rede das operadoras de telecom. Essa DPI mostra claramente que as empresas estão se preparando para quebrar a neutralidade da rede, interferir no fluxo de informação, e privilegiar o tráfego de dados para empresas que fizeram acordos.

Com certeza, a quebra da neutralidade implica na quebra da

host www.teste.com.br

retornou como resposta: www.teste.com.br has address 192.168.1.100.

Neste caso, o servidor será autenticado como confiável para receber e-mail quando o comando host 192.168.1.100 retornar como resposta:

I. executa no cliente web um código malicioso que, necessariamente, está armazenado no servidor acessado;

II. explora vulnerabilidades relacionadas à falta de validação dos dados de entrada do usuário em uma página web;

III. serve de base técnica para a realização de ataques como o SQL Injection e Script Injection.

Está correto o que se afirma em

Treze dos mais populares roteadores usados em casa e em pequenos escritórios contêm problemas de segurança que poderiam permitir que um cracker "bisbilhotasse" ou modificasse o tráfego da rede. A empresa de consultoria de segurança Independent Security Evaluators (ISE) descobriu que todos os roteadores que testaram poderiam ser controlados caso o cibercriminoso tivesse as credenciais de acesso. Os consumidores têm poucas opções para mitigar os ataques, disse a ISE em seu relatório. "Uma mitigação bem sucedida requer, muitas vezes, um nível de sofisticação e habilidade além do que tem o usuário médio", disse a ISE.

O termo utilizado no texto, com vistas ao tratamento do risco significa

a. Desenvolver o termo de abertura do projeto − desenvolvimento de um documento que formalmente autoriza um projeto ou uma fase e a documentação dos requisitos iniciais que satisfaçam as necessidades e expectativas das partes interessadas.

b. Identificar as partes interessadas - identificação de todas as pessoas ou organizações que podem ser afetadas pelo projeto e de documentação das informações relevantes relacionadas aos seus interesses, envolvimento e impacto no sucesso do projeto.

c. Coletar os requisitos - definição e documentação das necessidades das partes interessadas para alcançar os objetivos do projeto.

d. Gerenciar a equipe do projeto - acompanhar o desempenho de membros da equipe, fornecer feedback, resolver questões e gerenciar mudanças para otimizar o desempenho do projeto.

e. Orientar e gerenciar a execução do projeto - realização do trabalho definido no plano de gerenciamento do projeto para atingir os objetivos do projeto.

f. Criar a EAP - subdivisão das entregas e do trabalho do projeto em componentes menores e mais facilmente gerenciáveis.

g. Determinar o orçamento - agregação dos custos estimados de atividades individuais ou pacotes de trabalho para estabelecer uma linha de base autorizada dos custos.

h. Reportar o desempenho - coleta e distribuição de informações sobre o desempenho, incluindo relatórios de andamento, medições do progresso e previsões.

i. Monitorar e controlar o trabalho do projeto - acompanhamento, revisão e regulação do progresso para atender aos objetivos de desempenho definidos no plano de gerenciamento do projeto.

I. A equipe de gerenciamento de projetos é um subconjunto da equipe do projeto e é responsável pelas atividades de gerenciamento do projeto e liderança. Este grupo também pode ser chamado de equipe principal, equipe executiva, ou equipe de liderança. Para projetos menores, as responsabilidades de gerenciamento do projeto podem ser compartilhadas por toda a equipe ou administradas exclusivamente pelo gerente de projetos.

II. O custo da qualidade (CDQ) inclui todos os custos incorridos durante o desenvolvimento do produto por investimentos na prevenção do não-cumprimento dos requisitos, na avaliação do produto ou serviço quanto ao cumprimento dos requisitos e ao retrabalho. Os custos de falhas geralmente são categorizados como oportunidades (encontrados pelo projeto) e ameaças (encontrados pelo cliente). Os custos de falhas também são chamados de custos de recall.

III. As decisões do projeto podem impactar os custos operacionais da qualidade como resultado de devoluções de produtos, reclamações de garantia e campanhas de recall. Devido à natureza temporária do projeto, a organização patrocinadora procura investir na melhoria da qualidade dos produtos, principalmente na avaliação e prevenção de defeitos para reduzir o custo externo da qualidade.

Está correto o que se afirma em

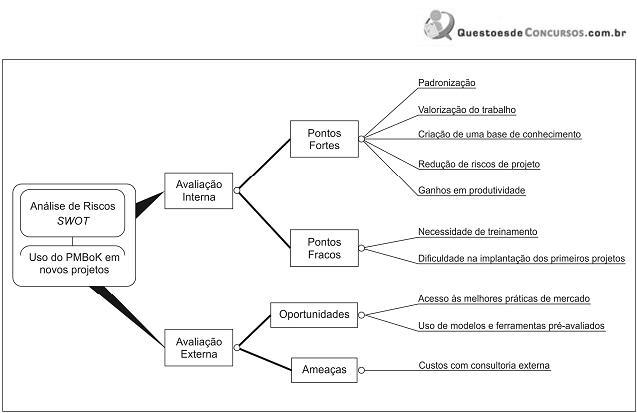

De acordo com o diagrama acima e o contexto do guia PMBoK, pode-se afirmar que:

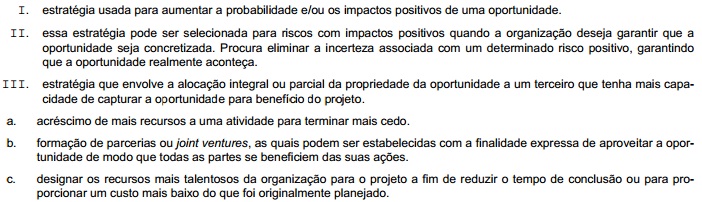

A associação correta das definições I, II e III com os exemplos a, b e c é:

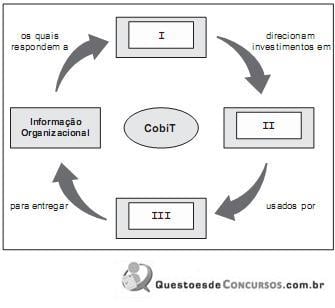

O modelo CobiT foi criado de forma a ser focado em negócios, orientado a processos, baseado em controles e orientado por medições. A figura acima ilustra os princípios básicos do CobiT 4.1. As caixas I, II e III são correta e, respectivamente, preenchidas por: