Questões de Concurso

Para analista ministerial - ciências da computação

Foram encontradas 70 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

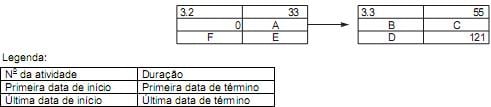

Considere que as datas de início e término de cada atividade referem-se à quantidade de dias passados desde o início do projeto. Por exemplo, a última data de término da atividade 3.3 será 121 dias após o início do projeto.

Para completar corretamente os nós do diagrama, as letras A, B, C, D, E e F precisam ser substituídas, respectivamente, por

. Quando o serviço foi aprovado, ele entra no

. Quando o serviço foi aprovado, ele entra no  . Quando um serviço já não serve mais para o propósito para o qual foi criado ou há um serviço novo para substituí-lo, ele é classificado como Serviço Obsoleto.

. Quando um serviço já não serve mais para o propósito para o qual foi criado ou há um serviço novo para substituí-lo, ele é classificado como Serviço Obsoleto. As lacunas I e II são preenchidas, correta e respectivamente, com:

I. Lida com a informação relevante e pertinente para o processo de negócio, bem como a mesma sendo entregue em tempo, de maneira correta, consistente e utilizável.

II. Está relacionada com a proteção de informações sigilosas para evitar a divulgação indevida.

III. Relaciona-se com a fidedignidade e totalidade da informação, bem como sua validade de acordo com os valores de negócios e expectativas.

IV. Lida com a aderência a leis, regulamentos e obrigações contratuais aos quais os processos de negócios estão sujeitos, isto é, critérios de negócios impostos externamente e políticas internas.

A associação das definições acima com os critérios está expressa correta, e respectivamente, em

Caso 1: obrigar um conjunto de classes a implementar um conjunto de métodos para se obter um padrão. A ideia é centralizar um conjunto de assinaturas de métodos em um componente para que um conjunto de classes possa implementá-los da maneira como lhes convier.

Caso 2: centralizar os atributos e métodos comuns a um conjunto de classes em uma única classe, de forma que esse conjunto de classes especializadas se comporte como se tivessem em seu código fonte esses atributos e métodos comuns.

Os principais conceitos da orientação a objetos que devem ser utilizados para atender os Casos 1 e 2 são, respectivamente,

O conceito citado no texto é conhecido como

Para minimizar esse problema, os requisitos funcionais podem ser escritos usando notações mais especializadas como

- Definição e formalização de uma política de cópias de segurança (backups) que inclua o código-fonte e a base de dados com base nas necessidades de negócio, incluindo procedimentos regulares de recuperação e observando as recomendações contidas no controle adequado da Norma NBR ISO/IEC 27002:2005.

- Considerando a necessidade de proteger o sigilo das informações, deve-se avaliar a conveniência de criptografar os dados gravados nas mídias das cópias de segurança, conforme recomenda a diretriz para implementação do controle adequado da Norma NBR ISO/IEC 27002:2005.

Estas diretrizes se referem à seção da Norma que possui em uma de suas categorias, o controle Cópias de segurança:

I. Quando usada para o compartilhamento de informações, se torna complexa e pouco escalável, em virtude da necessidade de um canal de comunicação seguro para promover o compartilhamento da chave secreta entre as partes e da dificuldade de gerenciamento de grandes quantidades de chaves.

II. Apesar de possuir um processamento mais lento, resolve estes problemas visto que facilita o gerenciamento (pois não requer que se mantenha uma chave secreta com cada um que desejar se comunicar) e dispensa a necessidade de um canal de comunicação seguro para o compartilhamento de chaves.

Sobre estas afirmativas é correto afirmar que