Questões de Concurso

Para analista ministerial - ciências da computação

Foram encontradas 70 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

1. Pode ser realizado por diversos meios, como pela geração de grande tráfego de dados para uma rede, ocupando toda a banda disponível e tornando indisponível qualquer acesso a computadores ou serviços desta rede.

2. Uma pessoa recebe um e-mail, em nome de um site de comércio eletrônico ou de uma instituição financeira, que tenta induzi-la a clicar em um link. Ao fazer isto, é direcionada para uma página web falsa, semelhante ao site que realmente deseja acessar, no qual são solicitados os dados pessoais e financeiros da pessoa.

3. Consiste em alterar campos do cabeçalho de um e-mail, de forma a aparentar que ele foi enviado de uma determinada origem quando, na verdade, foi enviado de outra. Esta técnica é possível devido a características do protocolo SMTP que permitem que campos do cabeçalho sejam falsificados.

A associação entre a descrição e o tipo de ataque é expressa correta, e respectivamente, em

I. Um incidente é uma interrupção planejada ou uma redução de qualidade de um serviço de TI. Um incidente é a causa de um problema.

II. O Gerenciamento de Problema dá suporte ao Gerenciamento de Incidentes, oferecendo soluções de contorno e reparo temporários. O Gerenciamento de Incidente visa resolver rapidamente um incidente por algum meio possível. Já o Gerenciamento de Problemas identifica a causa-raiz dos incidentes e dos problemas para buscar eliminá-los.

III. Um incidente não se transforma em um problema. Um incidente gera a abertura de um Registro de Problema.

Está correto o que se afirma APENAS em

1. A ativação dos recursos de contingência são características ativas desse plano. Se um link de internet ficar indisponível, esse plano pode definir a utilização de um link secundário, inclusive de menor capacidade visando a não interrupção das atividades.

2. Tem por objetivo definir a responsabilidade dos contatos-chave que conhecem o plano. Esses contatos atuam antes, durante e depois que ocorre um incidente que interrompe a continuidade de negócios, conhecendo todos os procedimentos para retorno e normalização das atividades.

3. Tem o objetivo de restabelecer as atividades o mais breve possível, minimizando o impacto causado pelo desastre. Esse plano possui seu escopo restrito, não tratando de interrupções menores que não requerem mudanças de locais. Cada cenário precisa de um estudo detalhado.

A associação correta entre o plano e sua descrição é expressa em

O tipo descrito no texto é o RAID

Ana Luiza trabalha em um escritório onde está sendo instalada uma pequena rede de computadores. O responsável pela instalação escolheu para a rede local o endereço IP 10.0.0.0, com máscara de rede /30 (255.255.255.252). Todos os computadores da rede serão conectados através de cabos UTPs a um switch sem gerenciamento que será ligado a um servidor que acessa a Internet.

Os endereços IP de host mínimo e máximo serão, respectivamente,

Ana Luiza trabalha em um escritório onde está sendo instalada uma pequena rede de computadores. O responsável pela instalação escolheu para a rede local o endereço IP 10.0.0.0, com máscara de rede /30 (255.255.255.252). Todos os computadores da rede serão conectados através de cabos UTPs a um switch sem gerenciamento que será ligado a um servidor que acessa a Internet.

O endereço de broadcast da rede local será

I. Os hubs irradiam por todas as portas um frame recebido de uma estação, o que pode ocasionar colisões no barramento da rede local se o número de estações e o tráfego forem elevados.

II. O switch separa uma rede local em vários segmentos com domínios de colisão separados, deixando passar para um segmento apenas os frames direcionados a ele.

III. A comutação ou encaminhamento de frames nos switches ocorre mais rapidamente do que nas bridges, pois a comutação e o filtro dos frames são baseados, exclusivamente, em software.

IV. O IEEE 802.1b é um protocolo de comunicação entre bridges ou switches, que tem como único objetivo detectar e eliminar loops em redes e bloquear portas para que esses loops não ocorram.

Está correto o que se afirma APENAS em

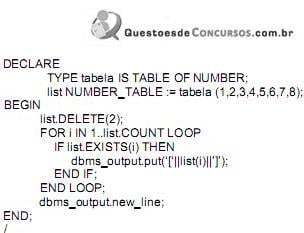

O código acima imprime na console:

DECLARE @DataAtual DATETIME

SET @DataAtual = GETDATE()

Considere as tarefas a serem realizadas:

1- Retornar a quantidade de dias desde 01/01/2013 às 07:00 até o momento.

2- Somar 1 hora à hora atual.

3- Verificar se a data 01/34/2012 é uma data válida.

Os comandos corretos em Transact-SQL (usando ou não as informações dos comandos acima) que realizam as tarefas 1, 2 e 3, respectivamente, são:

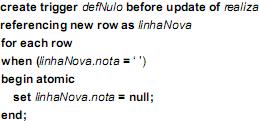

Sobre o trecho de código, é correto afirmar:

I. O sistema mantém várias cópias idênticas (réplicas) da relação r e armazena cada uma em um site diferente.

II. Quanto mais réplicas de r houver, maior a chance de que os dados necessários sejam encontrados no site em que a transação está executando. Assim, a replicação sempre aumenta o movimento de dados entre os sites.

III. Se um dos sites contendo a relação r falhar, então r pode ser encontrada em outro site e o sistema pode continuar a processar consultas envolvendo r apesar da falha.

Está correto o que se afirma APENAS em

. O usuário pode consultá-las e inserir, excluir e atualizar

. O usuário pode consultá-las e inserir, excluir e atualizar  . A

. A  define um conjunto de operações sobre relações e as linguagens de consulta são baseadas nela. O modelo de dados

define um conjunto de operações sobre relações e as linguagens de consulta são baseadas nela. O modelo de dados  é amplamente usado para o projeto do banco de dados, oferecendo uma representação gráfica para visualizar dados, relacionamentos e

é amplamente usado para o projeto do banco de dados, oferecendo uma representação gráfica para visualizar dados, relacionamentos e  .

. Preenchem as lacunas, correta e respectivamente, o que consta em