Questões de Concurso

Para técnico em telecomunicações

Foram encontradas 585 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Diante de questões envolvidas em aparelhos que operam em frequências ISM (Industrial, Scientific, and Medical), indique a alternativa INCORRETA.

Suponha que o envio de dados via FDM é feito por dois canais de comunicação diferentes, que operam com uma faixa de frequências que vai de 50 Hz a 3,5 KHz (1º canal) e 1 MHz à 5 MHz (2º canal). Assinale a alternativa CORRETA, que corresponde à largura de banda de ambas as linhas:

A transmissão de dados em sistemas de comunicação pode ser feita utilizando formato analógico ou digital. Porém, cada um dos dois modos indicados possui particularidades. Nesse contexto, assinale a alternativa INCORRETA em relação à transmissão de dados.

Em uma busca no Google, as aspas podem ser usadas para duas finalidades distintas: pesquisar termos específicos, ou restringir a pesquisa a sítios ou domínios específicos.

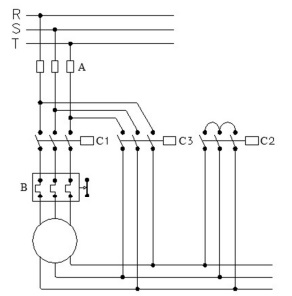

Em relação ao esquemático precedente, julgue o item que se segue.

O dispositivo C1 é responsável por acionar a parte triângulo

da chave estrela-triângulo de partida do motor.

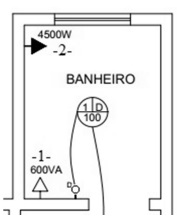

Com base no projeto elétrico precedente, e considerando que a tensão local é de 220 V, julgue o item a seguir.

A tomada de 600 VA deve ser instalada a uma altura acima

da pia do banheiro.

Com pertinência a ferramentas de gestão de serviços de TIC, julgue o próximo item.

Entre as ferramentas que compõem a ITIL, a qual consiste

em framework para implementação de gestão de serviços de

TIC, encontra-se o COBIT, o qual consiste em um conjunto

de ferramentas usadas para administrar processos de TI, em

busca da qualidade dos produtos de TI.

Com pertinência a ferramentas de gestão de serviços de TIC, julgue o próximo item.

Uma ferramenta de gestão de problemas tem por objetivo ser

capaz de detectar mudanças que impactam o sistema de TIC,

como, por exemplo, a implantação de um novo software em

determinado componente de comunicação da empresa.

No que tange a redes de comunicação de dados, julgue o item que se segue.

A topologia de LAN que atende melhor a demandas de alta

taxa de transmissão, grandes distâncias entre elementos da

rede e grande quantidade desses elementos é a estrela, desde

que opere no modo broadcast.

No que tange a redes de comunicação de dados, julgue o item que se segue.

Na arquitetura TCP/IP, o cabeçalho de rede é o primeiro a

ser adicionado aos dados do usuário na obtenção de uma

PDU (protocol data unit).

No que tange a redes de comunicação de dados, julgue o item que se segue.

Quando o IPsec é implementado em um firewall ou roteador,

ele fornece segurança ao tráfego de dados que atravessa o

perímetro da LAN e, assim, o tráfego interno à empresa não

acarreta sobrecarga de processamento relacionado à

segurança.

No que tange a redes de comunicação de dados, julgue o item que se segue.

Switches de camada 2 e switches de camada 3 realizam

transmissão de pacotes de dados embasada, respectivamente,

em endereços MAC (medium access control) e em endereços

IP. Por atuar na camada 3, switches de camada 3 são capazes

de rotear pacotes entre sub-redes distintas de uma mesma

LAN, ao implementar a lógica de encaminhamento de

pacotes do roteador em hardware e não em software.

Acerca da segurança da informação, julgue o seguinte item.

A negação de serviço pode ser classificada como ataque do

tipo ativo e consiste em impedir ou inibir o uso normal ou o

gerenciamento adequado dos recursos de comunicação de

uma rede. Um ataque em que se suprimem mensagens

direcionadas ao serviço de auditoria de segurança da rede é

um exemplo de ataque de negação de serviço.

Acerca da segurança da informação, julgue o seguinte item.

Técnicas de encriptação simétrica têm por objetivo prover uma rede de comunicação do requisito de confiabilidade na transmissão de dados. O algoritmo denominado AES (advanced encryption standard) é um exemplo de técnica de encriptação simétrica.

Acerca da segurança da informação, julgue o seguinte item.

Uma rede de comunicação atende ao requisito de

disponibilidade quando é capaz de garantir que os dados

trafegados só sejam acessíveis pelas partes autorizadas, seja

para impressão, exibição ou outras formas de divulgação,

que incluem a simples revelação da existência de um objeto

qualquer.

Acerca da segurança da informação, julgue o seguinte item.

O IPSec (Internet protocol security) é um protocolo de

comunicação que busca fornecer integridade em detrimento

da confidencialidade e sem o emprego de técnicas de

autenticação de dados na camada IP, tal protocolo visa à

comunicação protegida em redes IP com algoritmos que

garantem pouco processamento e baixa latência.

No que se refere ao H.323 e ao SIP (session initiation protocol), julgue o item a seguir.

O H.323 codifica mensagens no formato de texto ASCII, o

que torna esse padrão mais adequado para conexões tanto de

banda estreita quanto em banda larga, em comparação ao

SIP, que, por sua vez, codifica mensagens no formato

binário.

No que se refere ao H.323 e ao SIP (session initiation protocol), julgue o item a seguir.

Uma das características do protocolo SIP é sua capacidade

de gerenciamento de falhas nos dispositivos que participam

de uma sessão. Essa capacidade é implementada nos

servidores de registro e permite que o proxy detecte falhas

em agentes SIP, mesmo em caso de falha do próprio proxy.

No que se refere ao H.323 e ao SIP (session initiation protocol), julgue o item a seguir.

Entre os componentes do SIP, incluem-se o UAC (user agent

client) e o UAS (user agent server). Um telefone SIP

constitui exemplo de UAC e, nessa condição, pode originar

ou terminar uma sessão SIP.

No que se refere ao H.323 e ao SIP (session initiation protocol), julgue o item a seguir.

No H.323, entre os serviços providos pelo gatekeeper

incluem-se a resolução de endereços, o controle de admissão

e o gerenciamento de banda.